ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ

высшего профессионального образования

Государственная морская академия имени адмирала С.О. Макарова

Кафедра автоматики и вычислительной техники

Радиотехнический факультет

ПОЯСНИТЕЛЬНАЯ ЗАПИСКА

к дипломной работе

СИСТЕМА КОНТРОЛЯ ДОСТУПА МОБИЛЬНЫХ ПОЛЬЗОВАТЕЛЕЙ НА ОСНОВЕ ТЕХНОЛОГИИ Bluetooth

Дипломник: Калашников К.С.

Руководитель: Смоленцев С.В.

Санкт-Петербург 2007

Автореферат

Выпускная квалификационная работа содержит 70 стр., 13 рис., 12 табл., 14 источников, 1 прил.

СИСТЕМА КОНТРОЛЯ И УПРАВЛЕНИЯ ДОСТУПОМ, BLUETOOTH, JAVA.

Цель работы: Разработка системы контроля и управления доступом на основе технологии Bluetooth.

В ходе дипломной работы проведен анализ существующих систем контроля и управления доступом различных фирм-производителей и предложена своя наиболее оптимальная система с точки зрения технических и эксплуатационных характеристик, удобства, а также экономических показателей эффективности.

Проанализированы технические и эксплуатационные характеристики различных систем и на основе выбранных – разработана система контроля и управления доступом. Предложен план реализации системы.

В результате проведенного технико-экономического анализа, обоснована целесообразность внедрения системы. По прогнозам ожидается внедрение данной системы в качестве системы контроля и управления доступом.

Оглавление

ВСТУПЛЕНИЕ

1.СИСТЕМЫ КОНТРОЛЯ И УПРАВЛЕНИЯ ДОСТУПОМ

1.1 Компоненты СКУД

1.2 Принцип функционирования системы контроля и управления доступом

1.3 Классификация систем контроля и управления доступом

1.4 Охранная сигнализация в бизнес-центре

2.ОБЗОРТЕХНОЛОГИИ J2ME

2.1 Java API for Bluetooth

2.2 Использование Java APIs for Bluetooth

3.ТЕХНОЛОГИЯБЕСПРОВОДНОЙСВЯЗИ Bluetooth

3.1 Спецификации

3.2 Протоколы

3.3 Профили

4. РАЗРАБОТКА СИСТЕМЫ

4.1 Сервер

4.2 Клиент

4.3 Формат сообщений

5. ТЕХНИКО-ЭКОНОМИЧЕСКОЕ ОБОСНОВАНИЕ

6. ОХРАНА ТРУДА И ТЕХНИКА БЕЗОПАСНОСТИ

7. БЕЗОПАСНОСТЬ ТРАНСПОРТА

ЗАКЛЮЧЕНИЕ

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

ПРИЛОЖЕНИЕ

ВСТУПЛЕНИЕ

Сколько лет существует человеческое общество, признавшее принцип частной собственности, столько лет существуют и средства защиты от посягательств на эту собственность со стороны. Люди всегда закрывали свою хижину, замок, квартиру, офис. Вряд ли и через пару сотен лет потребность в этом пропадет. Мы живем в материальном мире, и нас окружают живые люди, а людям, как известно, ничто материальное не чуждо. Системы для запирания того, что людям дорого, совершенствуются вместе с техническим прогрессом, и в век электроники самые современные запоры, конечно же, не могут обойтись без микроконтроллеров и компьютеров.

Лишних денег никогда не бывает, и если кто-то решил их потратить на безопасность офиса или дома, то стоит это делать со знанием дела, дабы не переплачивать за возможности, которые никогда не будут использоваться. Кроме того, не надо забывать, что при построении такого рода систем не должно оставаться «тонких» мест, и все компоненты системы должны быть сбалансированы.

Человек также является главным звеном любого производственного и интеллектуального процесса современного общества. Однако если большое количество индивидуумов объединить, например, для организации промышленного производства средних размеров, то практически всегда возникают сложности по управлению сформированным трудовым коллективом, негативно влияющие на производственный процесс. Причина возникающих сложностей заключается в том, что человек - это живое существо, которое не только осуществляет трудовую деятельность; человек хочет жить и должен поддерживать жизнедеятельность своего организма. Ясно, что люди болеют, опаздывают на работу, прогуливают и т.д. Ситуация осложняется тем, что никто из прогульщиков не хочет, чтобы его поймали, и использует все свои интеллектуальные возможности для сокрытия фактов нарушения трудовой дисциплины.

Во все времена человеческой истории для организации производственного процесса использовались дополнительные людские ресурсы, и только в последнее время появились электронные системы, позволяющие автоматизировать организацию процесса. Организация процесса труда и его учета посредством электронных систем позволяет отказаться от дополнительных затрат на содержание людей, осуществляющих контроль, и повысить рентабельность и эффективность производства. В качестве систем, осуществляющих пропускной режим, а так же управляющих людскими ресурсами предприятий, сегодня используются системы контроля доступа.

К сожалению, коммерческие организации, а тем более сами производители систем контроля и управления доступом не предоставляют никаких статистических данных о проникновениях посторонних на объекты и вызванных ими потерях. Это лишь говорит нам о том, что эти потери есть, и, причём, весьма существенные. В связи с этим, перед руководителями крупных и не очень организаций стоят прежде всего две основные проблемы:

- контроль физического доступа в помещение организации (с разным уровнем доступа самих работников в различные помещения).

- контроль за наличием и нахождением персонала в пределах офиса компании (особенно актуально если офис располагается на нескольких этажах или в нескольких зданиях).

Целью данной дипломной работы является разработка доступной, недорогой и эффективной системы контроля и управления доступом (СКУД), способной отвечать современным требованиям безопасности. Целевым кругом потребителей я выбрал фирмы, арендующие офисные помещения в популярных в последнее время бизнес-центрах. У последних, как правило, уже есть централизованная охрана на проходных, обеспечивающая работу СКУД. Обычно там применяются наиболее распространённые системы и средства защиты и управления доступом, такие как: proximity/smart-карты или магнитные ключи с турникетами, домофоны, совместно с системами видеонаблюдения, и т.д. Это означает, что у каждого работника уже есть свой идентификатор (карта, ключ…), что даёт возможность прохода на территорию офиса. Но вот если есть необходимость наиболее чёткой организации рабочего процесса, например, иметь доступ к информации о местонахождению каждого сотрудника, и его перемещениях в течении рабочего дня, возникают неудобства. Можно, конечно, устанавливать контроллеры на каждой двери, но это делает передвижение по офису весьма затруднительным, не каждой фирме это подойдёт. Поэтому есть смысл упростить, а ещё лучше – автоматизировать эту систему.

Сейчас практически у каждого есть мобильный телефон с технологией Bluetooth. Эта технология наиболее подходит для реализации такой СКУД из-за своей доступности и низкой энергоёмкости. Идентификатором в данном случае является программа (клиент), зашитая в телефон при помощи этой же технологии, инфракрасного порта, или data-кабеля. Считыватель – компьютер, так же с программой (сервер) с модулем Bluetooth.

В качестве языка программирования выбран Java так же из-за своей простоты, и возможности переноса программы на разные платформы (с персонального компьютера на телефон в данном случае) без изменения программного кода.

1. СИСТЕМЫ КОНТРОЛЯ И УПРАВЛЕНИЯ ДОСТУПОМ

Определение СКУД

Системой контроля и управления доступом (СКУД) называется совокупность программно-технических средств и организационно-методических мероприятий, с помощью которых решается задача контроля и управления посещением отдельных помещений, а также оперативный контроль перемещения персонала и времени его нахождения на территории объекта. Действительно, СКУД это не только аппаратура и программное обеспечение, это продуманная система управления движением персонала.

1.1 Компоненты СКУД

Идентификаторы пользователя

Рисунок 1.1 Виды идентификаторов

В любой СКУД имеется некий идентификатор (ключ), который служит для определения прав владеющего им человека. Это может быть «далласовская таблетка», широко используемая в подъездных домофонах, бесконтактная (proximity) карточка или брелок, карта с магнитной полосой (сейчас практически не используется). Кроме того, в качестве идентификатора может использоваться код, набираемый на клавиатуре, а также ряд биометрических признаков человека — отпечаток пальца, рисунок сетчатки или радужной оболочки глаза.

Карту или брелок можно передать, их могут украсть или скопировать. Код можно подсмотреть или просто сказать кому-то. Биометрические признаки передать или украсть невозможно, хотя некоторые из них все же подделываются без больших усилий.

Тип используемого идентификатора во многом определяет защищенность системы от злоумышленников. Например, любой радиолюбитель по приводимым в Интернете описаниям может легко сделать имитатор «далласовской таблетки», а хранящийся в ней код всегда отштампован на обратной стороне.

Бесконтактные карты или брелки, стандартно используемые в системах доступа, подделываются немного сложнее, но также не защищены от этого. Сегодня есть карточки с высоким уровнем защищенности (используются мощные схемы криптографирования, где ключи для шифрования может назначать сам пользователь), но в стандартных СКУД эти решения, как ни странно, пока практически не применяются. Биометрические признаки подделать сложнее всего (среди них отпечатки пальцев наиболее легко воспроизводимы). Вообще, там, где требуется высокий уровень защищенности от взлома, как правило, используют одновременно несколько идентификаторов — например, карточку и код, отпечаток пальца и карту или код.

При утере механического ключа рекомендуется сменить замок или, как минимум, личину. В случае электронных идентификаторов утерянный «ключ» просто надо вычеркнуть из списка разрешенных, что намного проще и дешевле.

При выборе типа идентификатора необходимо учитывать:

- В системе может быть единственная точка прохода (например, турникет на входе в здание), а пользователей может быть несколько сотен. В этом случае цена идентификатора, помноженная на количество, может превысить стоимость всего оборудования. А если учесть, что их теряют и ломают, то это запланированные затраты и на будущее.

- Желательно, чтобы выбранные идентификаторы были широко доступны на рынке (то есть, чтобы они производились не единственной в мире компанией, а имели бы аналоги). Это залог того, что и через несколько лет будет возможность докупать нужное количество ключей.

Идентификатором пользователя называется некоторое устройство или признак, по которому определяется пользователь. При идентификации происходит проверка наличия пользователя (или его идентификатора) в списке зарегистрированных. При аутентификации проверятся принадлежность предъявляемого идентификатора конкретному пользователю. Доступ к защищенному объекту должен осуществляться исключительно после достоверной аутентификации, которую можно произвести только на основе уникальных признаков, присущих конкретному пользователю. Во всех иных случаях может быть произведена только идентификация, что не исключает несанкционированный доступ. Если идентификатор передан или известен другому пользователю, то он получает доступ к защищенному объекту. В случае биометрических СКУД, идентификация и аутентификация происходит одновременно, поскольку в качестве идентификатора выступают уникальные характеристика человека.

Каждый идентификатор характеризуются определенным уникальным двоичным кодом. В системе каждому коду ставится в соответствие информация о правах и привилегиях владельца идентификатора. Сейчас применяются следующие типы карт:

- Бесконтактные радиочастотные (PROXIMITY) карты — наиболее перспективный в данный момент тип карт. Бесконтактные карточки срабатывают на расстоянии и не требуют четкого позиционирования, что обеспечивает их устойчивую работу и удобство использования, высокую пропускную способность. Считыватель генерирует электромагнитное излучение частотой 125 кГц и, при внесении карты в зону действия считывателя, это излучение через встроенную в карте антенну запитывает чип карты. Получив необходимую энергию для работы, карта пересылает на считыватель свой идентификационный номер на поднесущей частоте 62,5 кГц.

- Магнитные карты — наиболее широко распространенный вариант. Существуют карты с низкокоэрцитивной и высококоэрцитивной магнитной полосой и с записью на разные дорожки.

- Карты Виганда — названные по имени ученого, открывшего магнитный сплав, обладающий прямоугольной петлей гистерезиса. Внутри карты расположены отрезки проволоки из этого сплава, которые, при перемещении мимо них считывающей головки, позволяют считать информацию. Эти карты более долговечны, чем магнитные, но и более дорогие. Один из недостатков — то, что код в карту занесен при изготовлении раз и навсегда.

- Штрих-кодовые карты — на карту наносится штриховой код. Существует более сложный вариант — штрих-код закрывается материалом, прозрачным только в инфракрасном свете, считывание происходит в ИК-области.

- Ключ-брелок “Touch memory” — металлическая таблетка, внутри которой расположен чип ПЗУ. При касании таблетки считывателя, из памяти таблетки в контроллер пересылается уникальный код идентификатора.

Одна и та же карточка может открывать как одну дверь, так и служить «ключом» для нескольких дверей. Для временных сотрудников и посетителей оформляются временные или разовые «пропуска» — карточки с ограниченным сроком действия.

Считыватели (ридеры)

Рисунок 1.2 Считыватели

Устройство, предназначенное для считывания информации с идентификатора, и передачи этой информации в контроллер СКУД. В зависимости от принципов работы идентификатора меняется и технология считывания кода. Для «далласовской таблетки» это два электрических контакта, выполненных в виде лузы, для proximity карты это уже достаточно сложное электронное устройство, а для считывания, например, рисунка радужной оболочки глаза в состав считывателя входит миниатюрная телевизионная камера.

Считыватель, по определению, должен быть доступен снаружи помещения, проход в которое необходимо получить. Отсюда и комплекс требований. Если считыватель устанавливается на улице(въездные ворота, наружная дверь здания), то, как минимум, он должен выдерживать суровые климатические нагрузки -жару и холод, снег и дождь. А если прилегающая территория не находится под присмотром, то еще потребуется и дополнительная прочность для устойчивости против механических повреждений.

Самыми вандалостойкими могут быть сделаны считыватели бесконтактных карт. Если сплошной корпус из нержавеющей стали кажется вам недостаточно защищенным, вы можете замуровать считыватель в бетонную стену или поместить за слоем прочного пластика толщиной в пару сантиметров — при таком способе установки повредить считыватель без специального инструмента уже невозможно. А самому считывателю такая защита ничем не мешает.

Биометрические считыватели на сегодняшний день все еще очень дороги, поэтому их применение должно быть обосновано реальной необходимостью. Кроме того, им свойственны еще некоторые недостатки:

- Сравнительно большое время идентификации — от десятых долей до единиц секунд. Для большого потока людей на заводской проходной это может оказаться неприемлемым.

- Все они не рассчитаны на уличное применение.

- Считыватели отпечатков пальцев вызывают у людей некоторый дискомфорт, хотя, по правде сказать, ни один из современных дактилоскопических считывателей не хранит сами отпечатки пальцев, а только некую их математическую модель, по которой отпечаток не восстанавливается.

- Достоверность распознавания человека по биометрическим признакам еще ни один год будет отличаться от единицы, что также может создать определенные неудобства.

Контроллеры

Рисунок 2.3 Контроллер

Сердце СКУД. Устройство, предназначенное для обработки информации от считывателей идентификаторов, принятия решения, и управления исполнительными устройствами. По способу управления контроллеры СКУД делятся на три класса: автономные, централизованные (сетевые) и комбинированные. Это основная часть системы. Именно контроллер принимает решение, пропустить или нет человека в данную дверь. Контроллер хранит в своей памяти коды идентификаторов со списком прав каждого из них. Когда вы предъявляете идентификатор, считанный из него код сравнивается с хранящимся в памяти, на основании чего принимается решение о том, открыть дверь или ворота, либо не открывать.

Поскольку контроллер выполняет такие важные функции, его надо размещать в защищенном месте, как правило, внутри помещения, вход в которое он охраняет. Иначе не нужны никакие идентификаторы — злоумышленник найдет провода от электрозамка и откроет его, невзирая ни на какие «умственные способности» контроллера.

Контроллер для своей работы требует электропитания, поэтому очень важно, чтобы он мог работать даже в случае аварии электросети (а такую аварию может организовать и злоумышленник). Профессиональные контроллеры, как правило, имеют собственный аккумулятор, который поддерживает работоспособность контроллера от нескольких часов до нескольких суток. Если применяется совсем простой автономный контроллер без собственного блока питания, то лучше не запитывать его от обычного адаптера для электронных игрушек, включаемого в розетку, - есть смысл приобрести источник бесперебойного питания, специально для этого предназначенный.

Замки

Рисунок 2.4 Электронный замок

Если задача СКУД состоит в ограничении проходов через обычные двери, то исполнительным устройством будет электрически управляемый замок или защелка.

Защелки недороги, легко устанавливаются почти на все двери, а поскольку обычно ставятся в дверном косяке, то не требуют гибкой подводки питания к самой двери. По защищенности от взлома это наихудший из вариантов, поэтому рекомендуется использовать электрозащелки там, где вероятность взлома со стороны злоумышленника минимальна — обычно это двери внутри офиса. На ночь оборудованные электрозащелкой двери обычно запирают механическим ключом.

Следует отметить, что электрозащелки, как и другие типы замков, бывают открываемые напряжением (то есть дверь откроется при подаче напряжения питания на замок) и закрываемые напряжением. Последние открываются, как только с них снимается напряжение питания. По требованиям пожарного надзора, все двери, которые используются для выхода в случае пожара, должны оборудоваться запорными устройствами, запираемыми напряжением.

Электромагнитные замки также не являются идеальным вариантом запорного устройства, но тоже сравнительно недороги и в некоторых случаях очень удобны в установке. По возможности монтировать их лучше с внутренней стороны двери. Почти все они относятся к группе замков, запираемых напряжением, то есть пригодны для установки на путях эвакуации при пожаре.

Электромеханические замки бывают самых разных типов. Как правило, можно выбрать достаточно устойчивый к взлому замок (прочный механически, с мощным ригелем). Недостатки — это несколько более высокая цена (не считая простых и не очень надежных накладных замков производства Юго-Восточной Азии), а также необходимость гибкой подводки на саму дверь. Большинство из таких замков имеют механический перевзвод, то есть, если на замок подали открывающий импульс даже небольшой длительности, дверь будет в открытом состоянии до тех пор, пока ее не откроют и снова не закроют.

Турникеты

Рисунок 2.5 Турникеты

Такие устройства для разграничения прохода используют только на предприятиях. Турникеты бывают двух основных типов: поясные и полноростовые. Разница понятна из названия. Турникет при правильной настройке всей системы позволяет действительно пропустить по одной карте только одного человека. За счет этого, а также за счет высокой пропускной способности (на проход требуется минимум времени) они незаменимы на входе в крупное предприятие, где, к тому же, используется система учета рабочего времени.

Полноростовой турникет намного дороже поясного, но его нельзя перепрыгнуть, что и определяет область применения. В настоящее время на рынке имеются не только импортные, но и отечественные турникеты, выдерживающие серьезные нагрузки по «трафику» в течение длительного времени. Поскольку устройство это очень не дешевое, стоит присмотреться к турникетам российского производства.

Другие виды заграждающих устройств.

Шлюзовые кабины. Экзотическая вещь, используемая в банках и на других предприятиях с усиленными требованиями по безопасности. Выбирая кабину, стоит выяснить, в состоянии ли она работать с используемой СКУД — это требование выполняется далеко не всегда, так как шлюзовые кабины снабжаются автономными микропроцессорными блоками управления и не всегда имеют входы и выходы для сопряжения со стандартными контроллерами СКУД.

Ворота и шлагбаумы. Чаще всего используются на въездах на предприятие и на автомобильных парковках. Основное требование — устойчивость к нашим климатическим условиям и возможность управления от контроллера СКУД.

К системам доступа могут предлагать много разных «наворотов», полезность которых иногда вызывает сомнение. Например, если вам предлагают для серьезной СКУД предприятия купить GSM модуль, который пошлет SMS по любому из запрограммированных телефонных номеров, то подумайте, прежде чем согласиться. Такие СКУД обычно обслуживаются круглосуточной охраной, и GSM модем не повысит надежность охраны. В то же время для загородного дома такая недешевая вещь может оказаться весьма полезной.

Не кажется правильным для сетевой СКУД возможность управления ею через Интернет. Это модно, но, как взламывают через «всемирную паутину» обычные компьютеры, так же вскроют и вашу систему безопасности.

Автономные системы

Автономные системы дешевле, проще в эксплуатации (часто установка и настройка такой системы доступна даже не очень подготовленному человеку), а по эффективности иногда ничуть и не хуже. Автономные системы отличаютя от сетевых тем что они не умеют создавать отчеты по событиям, передавать информацию о событиях на другой этаж, и управляться дистанционно.

При этом автономные системы не требуют прокладки сотен метров кабеля, устройств сопряжения с компьютером, да и самого компьютера тоже. Это все прямая экономия денег, сил и времени при установке системы.

А по устойчивости к взлому «автономники» ничуть не уступают сетевым системам, поскольку элементы, за это отвечающие — идентификаторы, считыватели, запорные устройства — в обоих случаях могут использоваться одни и те же. Конечно же, есть некоторые исключения. При выборе автономной системы с высокими требованиями по устойчивости к взлому следует обратить внимание на следующие вещи:

- Считыватель должен быть отделен от контроллера, чтобы снаружи цепи, по которым возможно открывание замка, были недоступны.

- Контроллер должен иметь резервный источник питания на случай временного пропадания сети или умышленного ее отключения.

- Считыватель предпочтительно использовать в вандалозащищенном исполнении.

- И, естественно — надежное запирающее устройство.

Некоторые автономные системы имеют функции копирования базы данных ключей. Это может оказаться полезным, если у вас несколько дверей, в которые ходят одни и те же люди при численности, близкой к сотне или более. Также при большом количестве пользователей рекомендуется использование контроллера, имеющего развитую индикацию (например, жидкокристаллический дисплей), поскольку управление таким устройством намного нагляднее и удобнее. Разница в цене по сравнению с контроллером, имеющим только светодиодную и/или звуковую индикацию, с лихвой окупится в процессе эксплуатации.

Полностью законченное устройство, предназначенное для обслуживания, как правило, одной точки прохода. Встречаются самые разнообразные вариации: контроллеры, совмещенные со считывателем, контроллеры, встроенные в электромагнитный замок и так далее. Автономные контроллеры рассчитаны на применение самых разных типов считывателей. Как правило, автономные контроллеры рассчитаны на обслуживание небольшого количества пользователей, обычно до пятисот.

Сетевые системы

В сетевой системе все контроллеры соединены друг с другом через компьютер, что дает множество преимуществ для крупных систем, но совсем не требуется для «домашней» СКУД. Удельная стоимость одной точки прохода в сетевой системе всегда выше. Кроме того, для управления такой системой уже нужен хотя бы один квалифицированный специалист. Но, несмотря на эти минусы, сетевые системы незаменимы для больших объектов (офисы, производственные предприятия), поскольку управляться даже с десятком дверей, на которых установлены автономные системы, становится головной болью.

Незаменимы сетевые системы и в следующих случаях:

- Если нужен контроль за событиями, которые происходили в прошлом, либо оперативный дополнительный контроль в реальном времени. Например, в сетевой системе служащий на проходной может на экране монитора видеть фотографию человека, который предъявил только что свой идентификатор, что подстраховывает от передачи карточек другим людям.

- Если нужно организовать учет рабочего времени и контроль трудовой дисциплины. В том или ином виде такая функция входит в программное обеспечение практически всех современных сетевых СКУД. Но модуль учета рабочего времени импортной системы может не подойти российской компании, поскольку не рассчитан на наш менталитет и принятые на большинстве объектов правила.

- Если нужно обеспечить тесное взаимодействие с другими подсистемами безопасности (охранной сигнализации, теленаблюдения).

В сетевой системе из одного места можно не только контролировать события на всей защищаемой территории, но и централизованно управлять правами пользователей, быстро занося или удаляя идентификаторы. Все сетевые системы имеют возможность организовать несколько рабочих мест, разделив функции управления между разными людьми и службами.

Сейчас уже редко кому придет в голову интересоваться, а русифицировано ли программное обеспечение системы?— эта проблема уже несколько лет, как решена (множество систем вообще имеют программное обеспечение отечественного производства). Зато при выборе крупной системы немаловажны ее топология, то есть принципы объединения в сеть контроллеров и компьютеров, максимальные параметры (количество поддерживаемых точек прохода), возможность организации нескольких рабочих мест. Естественно, все количественные характеристики надо рассматривать через призму потенциального роста на несколько лет вперед, поскольку, выложив несколько десятков тысяч долларов за систему сегодня, не хотелось бы встать в тупик через пару лет при подключении еще одной двери к вашей сетевой СКУД.

Также следует обратить внимание на то, какая СУБД (система управления базами данных) используется в рассматриваемой СКУД. Если система маленькая (несколько дверей, один компьютер, пара сотен пользователей), то так называемой «плоской» СУБД типа Paradox, Access и им подобной хватит вполне. Такие СУБД нетребовательны к ресурсам компьютера и просты в эксплуатации. Для системы из нескольких сотен точек прохода с персоналом в пару десятков тысяч человек, естественно, следует выбирать архитектуру «клиент-сервер». СУБД этого типа выдерживают намного большие количественные нагрузки, но взамен требуют более мощных компьютеров и хорошо подготовленных специалистов для сопровождения системы.

Очень важна для сетевой системы техническая поддержка, поскольку проблемы могут возникнуть даже в самой надежной системе, а от срока решения проблем зависит когда успех бизнеса, а когда и жизнь людей. Поэтому, выбирая систему, необходимо определить, сколько специалистов в вашем городе, области, в стране смогут прийти на помощь в трудную минуту.

Не очень удачный термин, обозначающий возможность работы контроллеров в сети под управлением компьютера. В этом случае функции принятия решения ложатся на персональный компьютер с установленным специализированным программным обеспечением. Сетевые контроллеры применяются для создания СКУД любой степени сложности. При этом администрация получает огромное количество дополнительных возможностей. Кроме просто разрешения или запрещения прохода, вы имеете, как правило, следующие возможности:

- получение отчета о наличии или отсутствии сотрудников на работе;

- возможность практически мгновенно узнать, где конкретно находится сотрудник;

- ведение автоматического табеля учета рабочего времени;

- получение отчета о том, кто и куда ходил практически за любой период времени;

- возможность сформировать временной график прохода сотрудников, т.е. кто, куда и в какое время может ходить;

- возможность ведения базы данных сотрудников (электронной картотеки), в которую заносится всю необходимая информация о сотрудниках, включая их фотографии;

- возможность расширения функциональности СКУД.

Запрет двойного прохода (anti passback)

Запрет двойного прохода — это запрет на пропуск через одну и ту же точку прохода пользователя, не вышедшего из помещения. Естественно, эта возможность существует только для полностью контролируемой точки прохода, так как понять, что человек вошел, но не вышел, можно только на проходе, оборудованном двумя считывателями на вход и на выход. Функция запрета двойного прохода введена для того, чтобы затруднить передачу идентификатора другому лицу.

Дисциплина прохода

Поддержка такого режима проходов, при котором человек, прошедший в помещение, оборудованное полностью контролируемой точкой прохода, не может пройти ни в какое другое помещение, предварительно не выйдя из контролируемого.

Проходная

Точка прохода, наделенная особыми функциями. Человек, не прошедший через точку прохода, помеченную как проходная, не сможет попасть ни в одно помещение объекта. Как правило, именно по времени прохода через проходную подсчитывается рабочее время.

Точка прохода

Некоторая преграда (барьер), оборудованная считывателем и исполнительным устройством. Точка прохода может быть полностью контролируемой и контролируемой на вход. В первом случае, проход оснащается двумя считывателями — на вход и на выход. Во втором случае — только считывателем на вход, выход осуществляется свободно или по кнопке RTE.

Фотоидентификация (Photo ID)

Возможность вывода на экран монитора компьютера фотографии владельца идентификатора (из базы данных). Фотоидентификация применяется на проходных, как дополнительная мера защиты от несанкционированного прохода. При этом решение о проходе может приниматься как автоматически, так и с подтверждением от контролера на проходной.

Кнопка RTE

Кнопка “RTE” (Request To Exit) служит для принудительного разрешения пересечения точки прохода, т.е., проще говоря, открывания исполнительного устройства. При этом факт открывания фиксируется в памяти контроллера, но кто конкретно прошел неизвестно. Такие кнопки ставятся для обеспечения беспрепятственного выхода из помещений.

1.2 Принцип функционирования системы контроля и управления

доступом

Каждый сотрудник, клиент, посетитель фирмы получает идентификатор (электронный ключ) — пластиковую карточку или брелок с содержащимся в ней индивидуальным кодом. «Электронные ключи» выдаются в результате регистрации перечисленных лиц с помощью средств системы. Паспортные данные, фото (видеоизображение) и другие сведения о владельце «электронного ключа» заносятся в персональную «электронную карточку». Персональная «электронная карточка» владельца и код его «электронного ключа» связываются друг с другом и заносятся в специально организованные компьютерные базы данных.

У входа в здание или в подлежащее контролю помещение устанавливаются считыватели, считывающие с карточек их код и информацию о правах доступа владельца карты и передающие эту информацию в контроллер системы.

В системе каждому коду поставлена в соответствие информация о правах владельца карточки. На основе сопоставления этой информации и ситуации, при которой была предъявлена карточка, система принимает решение: контроллер открывает или блокирует двери (замки, турникеты), переводит помещение в режим охраны, включает сигнал тревоги и т.д.

Все факты предъявления карточек и связанные с ними действия (проходы, тревоги и т.д.) фиксируются в контроллере и сохраняются в компьютере. Информация о событиях, вызванных предъявлением карточек, может быть использована в дальнейшем для получения отчетов по учету рабочего времени, нарушениям трудовой дисциплины и др. На предприятиях можно выделить четыре характерные точки контроля доступа: проходные, офисные помещения, помещения особой важности, и въезды/выезды автотранспорта. В зависимости от стоящей перед Вами задачи Вы можете выбрать соответствующую систему контроля и управления доступом.

Небольшая СКУД позволит предотвратить доступ нежелательных лиц, а сотрудникам точно указать те помещения, в которые они имеют право доступа.

Более сложная система позволит, помимо ограничения доступа, назначить каждому сотруднику индивидуальный временной график работы, сохранить и затем просмотреть информацию о событиях за день. Системы могут работать в автономном режиме и под управлением компьютера.

Комплексные СКУД позволяют решить вопросы безопасности и дисциплины, автоматизировать кадровый и бухгалтерский учет, создать автоматизированное рабочее место охранника.

1.3 Классификация систем контроля и усправления доступом

По ГОСТ Р 51241-98:

- - Доступ - перемещение людей, транспорта и других объектов в (из) помещения, здания, зоны и территории.

- - Контроль и управление доступом (КУД) - комплекс мероприятий, направленных на ограничение и санкционирование доступа людей, транспорта и других объектов в (из) помещения, здания, зоны и территории.

- - Средства контроля и управления доступом (средства КУД) - механические, электромеханические, электрические, электронные устройства, конструкции и программные средства, обеспечивающие реализацию контроля и управления доступом.

- - Система контроля и управления доступом (СКУД) - совокупность средств контроля и управления. обладающих технической, информационной, программной и эксплуатационной совместимостью.

Системы КУД, в зависимости от размеров и назначения, классифицируются:

По способу управления системы КУД могут быть:

- - автономные - для управления одним или несколькими УПУ без передачи информации на центральный пульт и без контроля со стороны оператора;

- - централизованные (сетевые) -для управления УПУ с обменом информацией с центральным пультом и контролем и управлением системой со стороны оператора;

- - универсальные - включающие функции как автономных, так и сетевых систем, работающие в сетевом режиме под управлением центрального устройства управления и переходящие в автономный режим при возникновении отказов в сетевом оборудовании, в центральном устройстве или обрыве связи.

По количеству контролируемых точек доступа системы КУД могут быть:

- - малой емкости (менее 16 точек);

- - средней емкости (не менее 16 и не более 64 точек);

- - большой емкости (64 точки и более).

По функциональным характеристикам системы КУД могут быть трех классов:

- системы с ограниченными функциями;

- системы с расширенными функциями;

- многофункциональные системы.

В системы любого класса могут быть введены специальные функции, которые определяются дополнительными требованиями заказчика.

По виду объектов контроля системы КУД могут быть:

- - для контроля доступа физических объектов;

- - для контроля доступа к информации.

Средства КУД классифицируют по устойчивости к НСД, которая определяется устойчивостью к разрушающим и неразрушающим воздействиям по трем уровням устойчивости:

- - нормальной;

- - повышенной;

- - высокой.

УПУ (устройства преграждающие управляемые) и УВИП (устройства ввода идентификационных признаков ) классифицируют по устойчивости к разрушающим воздействиям. Устойчивость УПУ устанавливают по:

- - устойчивости к взлому;

- - пулестойкости;

- - устойчивости к взрыву.

Устойчивость УВИП устанавливают по устойчивости считывателя к взлому. Для УПУ повышенной и высокой устойчивости устанавливают дополнительно 5 классов по показателям устойчивости (1-й класс - низший).

По устойчивости к неразрушающим воздействиям средства и системы КУД в зависимости от их функционального назначения классифицируют по следующим показателям:

- - устойчивости к вскрытию - для УПУ и исполнительных устройств (замков и запорных механизмов);

- - устойчивости к манипулированию;

- - устойчивости к наблюдению - для УВИП с запоминаемым кодом (клавиатуры, кодовые переключатели и т.п.);

- - устойчивости к копированию (для идентификаторов);

- - устойчивости защиты средств вычислительной техники от несанкционированного доступа к информации.

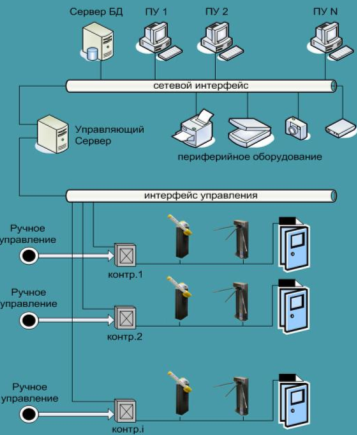

Основные компоненты сетевой многофункциональной системы контроля доступом отображены на рисунке.

Рисунок 2.6 Компоненты сетевой многофункциональной системы контроля доступом

На рисунке представлен наиболее общий вариант СКУД. За всеми процессами в системе следит управляющий сервер. Управляющий сервер связан по сети с сервером базы данных, пультами управления ПУ 1 - ПУ N, периферийным оборудованием, таким как принтеры для печати отчетов или пластиковых карт, модемами, сканерами, фотоаппаратами. С другой стороны управляющий сервер следит за состоянием всех контроллеров, а следовательно и всего оборудования идентификации и УВИП. Связь эта осуществляется через по определенным протоколам, отличным у разных производителей, и, как правило, посредством интерфейсов RS-232 и RS-485. Контроллеры связаны исполнительными устройствами (шлагбаумами, турникетами, электрозамками и т.п.) и устройствами идентификации (proximity считывателями, ключами touch memory, биометрическими идентификаторами).

Предусматриваемое в системах ручное управление осуществляется с пультов, расположенных, как правило на точках входа на объект. Данная схема может видоизменяться, в зависимости от производителя оборудования.

Работа системы происходит следующим образом. Входящий подходит к УВИП, например, к турникету и идентифицируется в системе, прикладыванием proxymity карты (ключа touch memory, отпечатка пальца, вводом кода) к считывателю, расположенному как правило в непосредственной близости от турникета (на рисунке считыватели не показаны). Далее, контроллер ветви, получив информацию от считывателя сверяет, сопоставляет уникальный номер идентификатора с имеющейся в его памяти базой, а так же отправляет запрос на управляющий сервер, который, в свою очередь, обращается к серверу базы данных. Если такой идентификатор существует в системе, то контроллер замыкает реле или сухие контакты, подключенные к конкретному турникету и открывает его, а управляющий сервер передает информацию на ПК службы . Также, на экран ПУ, закрепленного за рассматриваемой точкой входа, выводится информация о владельце идентификатора (должность, уровень допуска, фотография и т.п.), эта информация адресована сотрудникам службы охраны, контролирующих данный турникет. Кроме того, в журнале событий системы фиксируется информация о входе сотрудника или гостя в данное время. При выходе сотрудника происходит аналогичный процесс, только с другой стороны входа.

В бюро выписки пропусков возможно получение временного разрешения на вход на территорию объекта. Для таких случаев, а также для случаев экстренных ситуаций, предусмотрен ручной режим открытия турникетов. Описанный алгоритм сильно упрощен, однако основные реперные точки в нем затронуты.

Для получения принципиальной схемы более простых СКУД достаточно исключить часть оборудования из приведенной (к примеру можно оставить только контроллер ветви, турникет со считывателем и пульт управления, такая комбинация реализует схему автономной одноуровневой СКУД).

Наиболее простой системой контроля доступом является хорошо всем известный домофон. В ряде случаев он интергрируется с системой видеонаблюдения, в этом случае пользователь получает видеодомофон.

1.4 Охранная сигнализация в бизнес-центре

Главная черта здания, классифицируемого как бизнес-центр, - тот факт, что зданием пользуются множество организаций (арендаторов), не являющихся его владельцами. Список арендаторов постоянно меняется, занимаемые ими площади то увеличиваются, то уменьшаются. С точки зрения арендаторов поговорка «мой дом - моя крепость» неприменима уже потому, что даже первая ее часть - «мой дом» - не вполне корректна.

Общую охрану здания, как правило, обеспечивает управляющая компания, нередко владелец здания. Задачи этой общей охраны невелики: защитить от проникновения в здание через забор (окна, стены) и ограничить, упорядочить проникновение через двери. Для этих целей обычно устанавливается минимальная охранная сигнализация на периметре (например, на окнах первого этажа), и организуется пропускная система, нередко - автоматизированная система управления доступом. Все это вполне удовлетворяет требования по безопасности арендаторов, у которых в помещении самое дорогое - два подержанных компьютера.

Те же организации, которые заинтересованы в более высоком уровне безопасности (например, у которых в помещениях хранятся значительные легко ликвидные ценности, или убытки которых от потери информации вследствие кражи держанного компьютера могут составить значительную сумму) вынуждены принимать дополнительные меры. Крайняя мера - посадить собственную круглосуточную охрану, оснастить свои помещения собственной системой сигнализации, управления доступом, видеонаблюдения - в общем, сделать все “по-взрослому”. Но есть и ряд промежуточных решений, позволяющих с умеренными затратами воспользоваться расширенным охранным сервисом от владельца здания.

В первую очередь, это индивидуальная система сигнализации, с индивидуальной постановкой и снятием с охраны арендуемого помещения. В английской терминологии, такие охранные системы называют multi-tenant (много хозяев). В случае только охранной сигнализации такое свойство общей системы охранной сигнализации здания нередко называется “partitioning” (разделение на части).

Каким образом технически добиться нужного эффекта? Первый вариант пользовать привычные с советских времен охранные системы, имеющие множесттво тумблеров для постановки на охрану и снятия с охраны отдельных зон охраны (помещений). Процедура сдачи помещения на охрану сопровождается росписью у охранника в журнале, при этом тот демонстративно щелкает соответствующим тумблером.

Раньше такие системы полностью полагались на честность охранника. Meханическая постановка на охрану тумблером позволяла ему в любой момент помещение с охраны и потом его снова поставить на охрану. Сейчас такие системы, как правило, вовсе не так просты. Они лишь имитируют внешний интерфейс старой простой системы, понятный для любого вахтера с 50-летним стажем. Внутри современных систем найдется и подобие энергонезависимой фискальной памяти, протоколирующей все действия, или принтер для постоянного вывода на печать всех событий, а то и подключение к Интернет для удаленного контроля состояния. Фактически, такие современные системы поддерживают и более продвинутые средства постановки и снятия с охраны, но для удобства иногда имеют такие упрощенные пульты управления, более понятные недостаточно квалифицированным пользователям. Надо отметить, что подобные пульты в виде линейки тумблеров встречаются не только в отечественных, но и в западных системах, но, как правило, только в очень дорогих. Нередко такую систему охраны (с тумблерами) сопровождает еще один символ старого времени - ключница с опечатанными пеналами. Сейчас и ключницы нередко электронные, контролируют неприкосновенность пеналов с помощью чип-датчика, но внутри, тем не менее, содержат обычные механические ключи от комнат.

Продвинутые пользователи могут воспользоваться более современными средствами постановки/снятия с охраны. Например, вводом кода, не беспокоя охранника. Роль записи в журнале исполняет набор личного кода пользователя или поднесеение его личной карты. Раздельную постановку и снятие с охраны многих помещений (разделение системы на много частей) поддерживают, как правило, только отечественные и некоторые дорогие импортные системы. В большинстве случаев эти системы имеют и версию пульта в виде линейки тумблеров.

Следует отметить, что хотя внешне система выглядит более защищенной от нерадивого охранника, по сути ничего не меняется. Ну, разве что устраняется задержка постановки на охрану, если клавиатур для этого действия много, развешены неподалеку от охраняемых помещений. Все равно пользователь вынужден полностью доверять если не охраннику, то, по крайней мере, администратору этой охранной системы, который также является чужим сотрудником. Теоретически, такие системы, как правило, предусматривают возможность проконтролировать вмешательство администратора системы в процесс охраны отдельных помещений. На практике это слишком сложно для большинства пользователей, не желающих тратить деньги на собственную охрану, а тем более и на собственного специалиста по охранным системам. Наиболее надежным способом в таком случае является построение общей системы в стиле пульта вневедомственной охраны. В каждом помещении ставится отдельная охранная система, причем устанавливается она и обслуживается любой фирмой-установщиком, не обязательно технической службой владельца здания. Выходы этих систем напрямую, в виде сухих контактов, либо с помощью цифровых коммуникаторов, по телефонной линии (благо в большом офисном здании, как правило, своя внутренняя АТС и вполне надежные и качественные внутренние линии связи) сводятся на пульт охраны здания. В этом случае разделяются функции обслуживания системы и охраны, вследствие чего менее вероятен преступный умысел со стороны службы охраны здания.

Дополнительным достоинством является экономия - датчики устанавливаются лишь в тех помещениях, арендаторы которых этого хотят, а в остальных даже прокладка проводов не осуществляется. Особо следует описать действия охраны здания по тревоге. Как правило, они прописываются в договоре с арендатором: там указывается, что в отсутствие представителя арендатора или сотрудника органов внутренних дел охрана не будет входить в помещение, даже если налицо выломанная дверь. Охрана лишь примет меры для задержания преступников или для предотвращения повторных попыток преступления. Исключением, конечно, является пожарная тревога, при которой служба безопасности здания (как правило, выполняет функции и добровольной пожарной дружины здания) примет все меры для тушения очага пожара. Рассмотрим теперь особенности выбора датчиков для охранных систем в бизнес-центре.

Одна из особенностей таких зданий - широкое применение легких перегородок. Самые прочные на вид стены - в лучшем случае из гипсокартона, то есть их легко пробить. Потому вполне оправданным является почти повсеместное применение исключительно пассивных ИК-датчиков, а не датчиков вскрытия дверей/окон. Да, все знают способы обмануть такие датчики (например, загородиться от него листом картона), но в более важных помещениях можно поставить два или три датчика, тогда просто так «загородиться» уже не получится. Если у вас в помещении ценности, как в алмазном фонде (а это бывает - во многих офисах висят картины или иные предметы искусства, порой с нешуточной ценой), то и датчики следует применять «музейные» - активные ИК вдоль стены, тензодатчики (подвесы, подставки).

Помимо собственно охранной сигнализации исключением несанкционированного вторжения занимается и система управления доступом. Как я уже упоминал, охрана здания бизнес-центра обязательно организует какой-то вид пропускной системы. Нередко это автоматизированная система контроля и управления доступом на проходной. Если организация-арендатор задумывается об отдельной системе контроля доступа в своем помещении ради учета рабочего времени, то, возможно, проще договориться с охраной здания о получении от них распечаток данных по входу/выходу своих сотрудников. Впрочем, нередко СКУД на отдельном арендуемом помещении просто необходима.

Теоретически в особо продвинутых бизнес-центрах система контроля доступа также может быть большой, multi-tenant, то есть централизованной, но управляться в пределах отдельных помещений собственниками этих помещений. На практике такие функции встречались только у очень дорогих импортных систем, которые встречались вовсе не в бизнес-центрах.

Существенной функцией СКУД в бизнес-центре (основной системы - на центральной проходной) является автоматизированная система заказа пропусков для посетителей. Решения бывают самые разнообразные - начиная от полностью автоматизированного заказа через Интернет с использованием цифровой подписи, и заканчивая обычными письмами по электронной почте, вручную обрабатываемыми в бюро пропусков. Любой из вариантов вполне приемлем, намного лучше, чем беготня секретарш с бумажками или попытки по телефону продиктовать фамилию охраннику. В конце концов, общее число посетителей в бизнес-центре (ко всем арендаторам) столь велико, что нет смысла ужесточать защиту до такой степени, что даже шпионы, способные подделать обратный адрес электронной почты, не смогут пройти в здание.

Еще одной особенностью охранной системы бизнес-центра является следствие из того же факта, что пользователи (арендаторы) и владелец здания - разные организации. Владелец заинтересован в экономии средств на жизнеобеспечение (освещение, кондиционирование, отопление, вентиляция, водоснабжение), в то время как арендаторам, как правило, до этого нет дела.

Потому управляющая компания бизнес-центра, как правило, по косвенным признакам управляет, например, отоплением. Одним из самых надежных источников данных является именно охранная система. Если все помещения одного крыла здания сданы под охрану, в них можно отключить вентиляцию и, соответственно, снизить расход энергии на отопление. Честно говоря, в большинстве случаев это делается вручную. Чаще всего - совсем по-простецки: в 19-00 вентиляция отключается, в 9-00 включается. Иногда (в более престижных зданиях) алгоритм сложнее.

Таким образом, даже если собственно автоматическая интеграция (типа «умный дом») и не реализуется, все равно данные от охранной системы (или СКУД) исключительно важны для тех, кто желает сэкономить, но не обидеть арендаторов.

Помимо экономии, автоматическое управление освещением просто производит благоприятное впечатление. Наконец, автоматическая интеграция охранных систем с системами жизнеобеспечения позволяет повысить техническую (технологическую) безопасность здания. Снижение давления в водопроводе в нерабочие часы, контроль расхода энергии в отсутствие людей - позволяют предотвратить нежелательные последствия от плохо закрытого крана или забытого включенного чайника. Несущественные мелочи пока вокруг много людей, могут стать источником больших неприятностей, если их никто не видит.

2. Обзор технологии J2ME

Java - это полноценный язык программирования, который был создан в 1995 году. Компания Sun, разработавшая его, создавала язык под влиянием С++. Это было сделано специально, С++ изначально структурирован и разработан программистами, кроме того разработчики могут легко переключиться с этого языка на яву. Основным отличиями явы являются мобильность программного кода и защита от вредоносных программ. В то время как программа, написанная на С++, в конечном счете компилируется в машинный код и исполняется только на той операционной системе, под которую была скомпилирована, программа на яве представляет собой байт-код, который можно выполнить под любой системой, если на ней есть виртуальная ява-машина. Исполнение программы ява-машиной также гарантирует предотвращение вредоносных действий. Кроме того, сам язык построен так, что программист не может сам управлять памятью. Сейчас существует три платформы явы:

Java 2 Standart Edition (J2SE), предназначенная для обычных PC

Java 2 Enterprise Edition, разработанная для серверов

Java 2 Micro Edition, используемая на мобильных устройствах

Java Virtual Machine (Виртуальная ява-машина). Это программа, которая пишется под каждую конкретную операционную систему. Ее цель - исполнение байт-кода ява. Таким образом, если на ОС стоит ява-машина, на ней можно запускать программы на яве, причем выполняться они будут совершенно одинаково на любой машине. Это называется кроссплатформенность. Не нужно писать и адаптировать код программы под различные ОС, программа создается один раз - это одно из важных преимуществ ява.

Мидлет - это разновидность программы на яве, которая предназначена для мобильных устройств. Отличие такой программы состоит в том, что в ней нет определенной точки входа (стартовой точки), а есть несколько методов, которые вызываются AMS (Application Management Software - системой управления программами телефона). Другими разновидностями обычной программы являются апплет (для веб-страниц) и сервлет (предназначен для серверов).

Java 2 Micro Edition - подмножество технологий фирмы Sun Microsystems, основанное на концепции Java-платформы и предназначенное для выполнения приложений, написанных на языке Java, на устройствах бытовой электроники, например мобильных телефонах, пейджерах, смарт-картах, органайзерах, миникомпьютерах. Отличительной особенностью этих устройств является ограниченная вычислительная мощность, небольшой объем памяти, малый размер дисплея, питание от портативной батареи, а также низкоскоростные и недостаточно надежные коммуникационные возможности. Типичный современный мобильный телефон содержит внутри 32-разрядный RISC-процессор с тактовой частотой 50 МГц, имеет объем оперативной памяти около 4 Мбайт, цветной дисплей размером 4 дюйма и оснащен возможностью GPRS-соединения с интернетом со скоростью максимум 172 кбит/с (которое при этом фундаментально ненадежно, скорость передачи данных может неожиданно упасть или соединение может быть вообще полностью потеряно). Основой J2ME является виртуальная машина, способная исполнять байт-код языка Java.

J2ME специфицирует две базовые конфигурации, которые определяют требования к виртуальной машине (иначе говоря, определяют подмножество стандартного языка Java, которое виртуальная машина способна выполнять), а также минимальный набор базовых классов. В настоящее время в J2ME имеется две конфигурации: CLDC (Connected Limited Device Configuration - конфигурация устройства с ограниченными коммуникационными возможностями) и CDC (Connected Device Configuration - конфигурация устройства с нормальными коммуникационными возможностями).

J2ME также определяет несколько так называемых профилей (profiles), которые дополняют и расширяют упомянутые выше конфигурации, в частности определяют модель приложения (программы на языке Java, совместимой с конкретным профилем), возможности графического интерфейса (то есть отображения информации на дисплее устройства и способы получения команд от пользователя), включая коммуникационные функции (например, доступ к интернету) и пр.

В настоящее время самой распространенной конфигурацией является CLDC, для которой разработан профиль MIDP (Mobile Information Device Profile - профиль для мобильного устройства с информационными функциями). MIDP определяет понятие мидлета (MIDlet) - компактного приложения на языке Java, имеющего небольшой размер, что делает его пригодным для передачи по сети и установке на мобильном устройстве. Другим популярным профилем для J2ME/CLDC является DoJa, разработанный фирмой NTT DoCoMo для ее собственного сервиса iMode. iMode весьма распространен в Японии и в меньшей степени в Европе и на Дальнем Востоке.

Конфигурация CLDC успешно используется в большинстве современных мобильных телефонов и портативных органайзеров. По данным компании Sun Microsystems к концу 2004 года в мире было выпущено более 570 миллионов мобильных устройств с поддержкой этой конфигурации Java. Это делает J2ME доминирующей технологией Java в мире. Объемы производства мобильных телефонов значительно превышают количество других компьютерных устройств, способных исполнять приложения на Java (например, персональных компьютеров).

2.1 Java API for Bluetooth

Системные требования

Все низкоуровневые реализации Blutooth должны удовлетворять набору требований, который сводится к поддержке ряда стандартных профилей и протоколов.

Таблица 3.1

| Уровни Bluetooth version 1.1 |

Профили |

| RFCOMM Service Discovery Protocol L2CAP |

Generic Access Profile Service Discovery Application Profile Serial Port Profile |

Кроме того, Bluetooth устройства должны поддерживать так называемый Bluetooth Control Center (BCC), который позволяет проводить настройку локальных параметров Bluetooth устройства. BCC не является частью Bluetooth Java API, но Bluetooth Java API использует его для установки рабочего уровня и настройки параметров безопасности.

Организация и пакеты

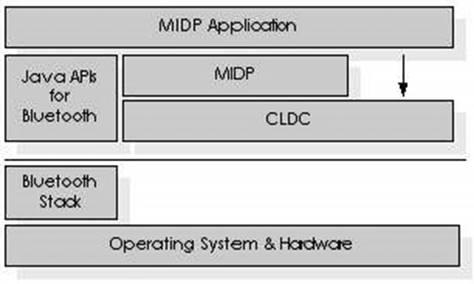

Java API for Bluetooth представляет собой дополнительный пакет для Java Community Process (JSR-82). Этот дополнительный пакет предоставляет разработчику общий API для работы с Bluetooth. На следующем рисунке показано отношение между Java API for Bluetooth и платформой J2ME, использующей Mobile Information Device Profile (MIDP) и Connected Limited Device Configuration (CLDC).

Рисунок 3.1 Отношение между Java API for Bluetooth и платформой J2ME

Как видите, внизу у нас расположились hardware, operating system и Bluetooth stack; выше находятся конфигурация (в нашем случае это CLDC) и профиль (MIDP), а также дополнительные пакеты. В самом верху располагается собственно MIDP приложение (MIDlet).

Таблица 3.2

| Пакет |

Описание |

| javax.microedition.io |

Ядро CLDC Generic Connection Framework. |

| javax.bluetooth |

Ядро Bluetooth API, включающее в себя Discovery, L2CAP, а также интерфейсы и классы устройства и данных. |

| javax.obex |

Ядро Object Exchange (OBEX) API. Этот пакет является дополнительным и поддерживается не всеми устройствами. |

В рамках JavaAPIsforBluetooth определяется новый протокол соединения для GCF и ObjectExchange (OBEX) API на основе спецификации IrDADataAssociation.

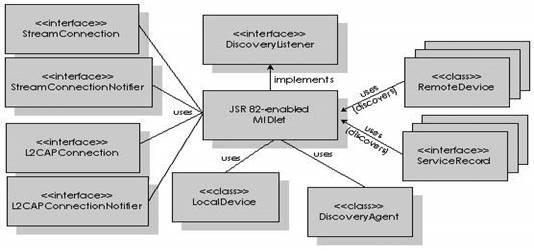

Анатомия MIDlet-ов, использующих JSR 82

На следующем рисунке показаны все интерфейсы и классы, которые можно использовать в JSR-82 мидлете.

Рисунок 3.2 Классы и интерфейсы JSR 82

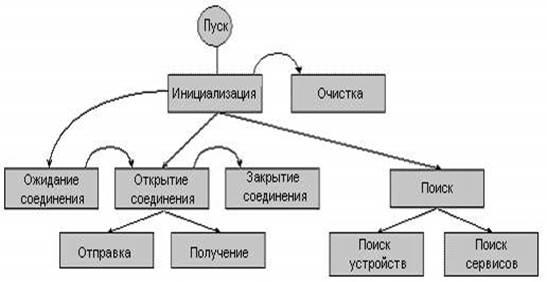

2.2 Использование JavaAPIsforBluetooth

Использование Java APIs for Bluetooth состоит из нескольких отдельных этапов:

- Инициализация Bluetooth стека.

- Поиск устройств.

- Поиск сервисов.

- Открытие соединения.

- Закрытие соединения.

- Ожидание соединения.

- Инициализация соединения.

- Выполнение операций ввода-вывода.

На приведенном ниже рисунке схемотично показано приложение, использующее Bluetooth.

Рисунок 3.3 Жизненный цикл Bluetooth-приложения

Bluetooth Control Center

Инициализация Bluetooth, как правило, влечет за собой установку параметров. В частности необходимо задать имя устройства, настройки безопасности, включить или выключить Bluetooth радио канал. Все это можно сделать с помощью Bluetooth Control Center (BCC), который представляет собой набор панелей управления, которые являются основным механизмом управления параметрами Bluetooth устройства.

С помощью Bluetooth Control Center Вы можете задать несколько дополнительных настроек, в частности имя, которое будут видеть другие устройства, или режим доступности другим устройствам. Вы также можете выполнить поиск других Bluetooth устройств, задать условия соединения, соединиться и отключиться от устройства.

Регистрация сервиса

Все необходимые действия по регистрации сервиса берет на себя Java Bluetooth API. Вызов метода Connector.open() автоматически задает сервисную запись. Затем вызывается метод StreamConnectionNotifier.acceptAndOpen() или L2CAPConnetionNotifier.acceptAndOpen(), который добавляет ее в Service Discovery Database (SDDB). С этого момента устройство может подключаться к другим устройствам и отвечать на попытки подключений клиентов.

Обзор Device и Service Discovery API

Процесс поиска доступных по Bluetooth устройств и сервисов является, пожалуй, наиболее сложной частью Java APIs for Bluetooth. API для поиска устройств включает в себя класс DiscoverAgent и интерфейсы DiscoveryListener, RemoteDevice, ServiceRecord.

MIDlet

JSR-82 совместимый мидлет использует DiscoveryAgent, который предоставляет методы, позволяющие осуществлять поиск устройств и сервисов. Мидлет должен использовать интерфейс DiscoveryListener, для того чтобы узнать о найденном устройстве. Чтобы получить DiscoveryAgent устройства, необходимо вызвать метод LocalDevice.getDiscoveryAgent().

Мидлет начинает фазу поиска с вызова метода DiscoveryAgent.startInquiry(), который переводит устройство в режим "запроса". Как только устройство или сервис будут найдены, DiscoveryAgent уведомит об этом мидлет, вызвав callback методы deviceDiscovered() и servicesDiscovered(). Поскольку выполнение запросов требует времени, перед инициализацией режима запроса, мидлет обычно вызывает методы retrieveDevices() и searchServices() класса DiscoveryAgent, чтобы произвести поиск в локальногм кэше обнаруженных ранее устройств и сервисов. На следующей диаграмме показана последовательность действий при поиске.

3. Технология беспроводной связи Bluetooth

Bluetooth (англ. синий зуб) — производственная спецификация беспроводных персональных сетей (PAN).

Bluetooth обеспечивает обмен информацией между такими устройствами как карманные и обычные персональные компьютеры, мобильные телефоны, ноутбуки, принтеры, цифровые фотоаппараты и наушники на надёжной, недорогой, повсеместно доступной радиочастоте для ближней связи. Bluetooth позволяет этим устройствам сообщаться, когда они находятся в радиусе до 10 - 100 метров друг от друга (дальность очень зависит от преград и помех), даже в разных помещениях.

Таблица 4.1

| Характеристика |

Параметр |

| Диапазон частот |

2400,0 – 2483,5 МГц |

| Способ передачи информации |

пакетная дуплексная передача с временным разделением каналов TDD |

| Метод расширения спектра |

скачкообразная перестройка частоты FHSS |

| Ширина полосы частотного подканала |

1 МГц |

| Число каналов |

23 или 79 (в зависимости от региона использования) |

| Скорость перестройки рабочей частоты |

до 1600 скачков в секунду |

| Длина цикла псевдослучайной последовательности |

227 |

| Длительность временного сегмента |

625 мкс |

| Метод модуляции |

двухуровневая частотная модуляция с фильтром Гаусса (binary Gaussian Frequency Shift Keying) |

| Число устройств в пикосети |

до 8 |

| Скорость передачи информации: - в синхронном режиме - в асинхронном режиме |

- 3 канала по 64 кбит/с в каждом направлении; - до 723,2 кбит/с в прямом направлении и 57,6 кбит/с в обратном направлении |

| Радиус действия устройств |

10 м (в перспективе 100 м) |

Таблица 4.2

| Класс |

Максимальная мощность, мВт. |

Максимальная мощность, дБм. |

Радиус действия (приблизительно), м. |

| Класс 1 |

100 |

20 |

100 |

| Класс 2 |

2,5 |

4 |

10 |

| Класс 3 |

1 |

0 |

1 |

Эта спецификация была разработана компанией Ericsson, позднее оформлена группой Bluetooth Special Interest Group (SIG).

3.1 Принцип действия Bluetooth

Радиосвязь Bluetooth осуществляется в ISM-диапазоне (англ. Industry, Science and Medicine), который используется в различных бытовых приборах и беспроводных сетях (свободный от лицензирования диапазон 2.4465-2.4835 ГГц). Спектр сигнала формируется по методу FHSS (Frequency Hopping Spread Spectrum — широкополосный сигнал по методу частотных скачков). Метод FHSS прост в реализации, обеспечивает устойчивость к широкополосным помехам, а оборудование стоит недорого.

Согласно алгоритму FHSS, в Bluetooth несущая частота сигнала скачкообразно меняется 1600 раз в секунду (всего выделяется 79 рабочих частот, а в Японии, Франции и Испании полоса у́же — 23 частотных канала). Последовательность переключения между частотами для каждого соединения является псевдослучайной и известна только передатчику и приёмнику, которые каждые 625 мкс (один временной слот) синхронно перестраиваются с одной несущей частоты на другую. Таким образом, если рядом работают несколько пар приёмник-передатчик, то они не мешают друг другу. Этот алгоритм является также составной частью системы защиты конфиденциальности передаваемой информации: переход происходит по псевдослучайному алгоритму и определяется отдельно для каждого соединения. При передаче цифровых данных и аудиосигнала (64 Кбит/с в обоих направлениях) используется различные схемы кодирования: аудио-сигнал не повторяется (как правило), а цифровые данные в случае утери пакета информации будут переданы повторно. Без помехоустойчивого кодирования это обеспечивает передачу данных со скоростями 723,2 Кбит/с с обратным каналом 57,6 Кбит/с, или 433,9 Кбит/c в обоих направлениях.

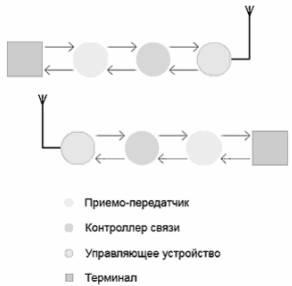

Интерфейс Bluetooth состоит из трех частей: приемо-передатчик, контроллер связи и управляющее устройство, осуществляющее связь с терминалом. Терминалом может быть любой прибор, будь то мобильный телефон, КПК или ноутбук. Приемо-передатчик и контроллер связи, как правило, выполнены на отдельных микросхемах, а вот функции управляющего устройства может выполнять и процессор теримнала при достаточной собственной мощности. Схема проста в реализации как в аппаратном, так и в программном направлении, что сказывается на популярности интерфейса Bluetooth.

Рисунок 3.1 Блок-схема организации Bluetooth-связи

3.2 Спецификации

В первых версиях Bluetooth 1.0 и 1.0B было обнаружено несколько небольших ошибок. Они имели плохую совместимость между продуктами различных производителей, а так же была обязательной передача адреса устройства BD_ADDR на этапе установления связи, что делало невозможным реализовать анонимность на протокольном уровне.

Эти ошибки были исправлены в версии 1.1, а так же добавлена поддержка для нешифрованных каналов, индикация уровня мощности принимаемого сигнала (RSSI). Именно эта версия стала первым стандартом новой технологии. Соединение с помощью Bluetooth 1.1 достаточно медленное, а энергопотребление первого поколения мобильных устройств, поддерживающих Bluetooth, было очень большим. В версии 1.2 была добавлена технология адаптивной перестройки рабочей частоты (AFH), что улучшило сопротивляемость к электромагнитной интерференции (помехам) путем использования разнесенных частот в последовательности перестройки. Также увеличилась скорость передачи и добавилась технология eSCO, которая улучшала качество передачи голоса путем повторения поврежденных пакетов. Также предусмотрено дополнительное улучшение качества звука в шумных помещениях. Новейшая версия - Bluetooth 2.0 - быстрее предыдущих, а, кроме того, менее энергоемкая. Аппараты на основе версии Bluetooth 2.0 могут применяться для общения по технологии VoIP; это означает, что появилась возможность использовать наушники Bluetooth, чтобы совершать звонки с компьютера через интернет. Bluetooth 2.0 поддерживает EDR (Enhanced Data Rate) - именно эта технология обеспечивает более быстрый обмен информацией с другими устройствами - в 3 раза быстрее, чем обычно (до 2,1 Мбит/с.). При этом снижается энергопотребление, а значит увеличивается время жизни батареи. Кроме того, можно установить мультисоединение, например с GPS-ресивером и наушниками Bluetooth. Версия 1.2 также поддерживает эту возможность, но работа 2.0 более стабильна и доступна к применению повсеместно. Bluetooth версии 2.0 полностью совместим с версиями 1.x.

Для обеспечения безопасности в Bluetooth используется алгоритм аутентификации и генерации ключа SAFER+. Инициализационный и главный ключи генерируются по алгоритму E22. Поточный шифр E0 используется для закрытия передаваемых данных. Что в целом делает более трудоемким прослушивание устройств связанных по Bluetooth.

Профили - это возможности, которые поддерживаются как устройством, так и аксессуарами. На каждый профиль существует ограниченный набор функций (наушники, например), который гарантирует, что оба устройства будут работать корректно и стабильно. Профили разрабатываются и внедряются чтобы улучшить качество соединения между Bluetooth-устройствами. Обычно помимо основного набора профилей имеется несколько дополнительных, расширяющих спектр возможностей как гарнитуры Bluetooth, так и самого устройства.

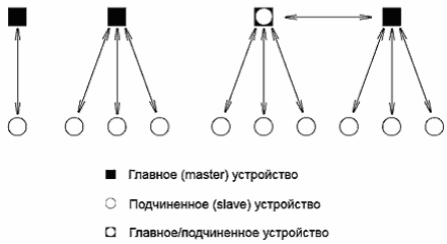

Устройства, образующие между собой Bluetooth-соединение, образуют сеть, называемую пикосетью (piconet). В ней одно устройство является главным (master), а другое – подчиненным (slave). К одному master-устройству может быть подключено несколько slave-устройств. Пикосети могут объединяться, образуя скеттерсеть (scatternet). В этом случае соединяются два главных устройства, одно из которых становиться главным/подчиненным.

Рисунок 3.2 Возможные топологии пикосетей

3.3 Протоколы Bluetooth

Bluetooth, призван объединить все находящиеся поблизости устройства в беспроводную локальную сеть. Устройства, как мы знаем, бывают разными. Следовательно, характер передаваемых ими данными тоже будет неоднороден. Согласно этому разработчики беспроводного стандарта создали для Bluetooth большое количество протоколов.

Basehand (Базовая полоса). Осуществляет физическое соединение между двумя и более устройствами. Возможны два типа соединения: SCO (синхронное) и ACL (асинхронное). По SCO можно передавать данные, или данные с аудиопотоком, например, голосом. По ACL передается только аудиопоток.

LMP (Link Manager Protocol, Протокол диспетчера подключений). Контролирует такие стороны подключения устройств между собой, как аутентификация, шифрование, генерирование ключей шифрования и соединения, а также обмен этими ключами и их проверка. Помимо этого протокол диспетчера подключений управляет режимом питания и исполнительными циклами устройств Bluetooth, а также осуществляет мониторинг состояния этих устройств в пикосети.

L2CAP (Logical Link Control and Adaptation Protocol, Протокол управления логическим подключением и адаптацией). Занимается адаптацией протоколов верхнего уровня над базовой полосой.

SDP (Service Discovery Protocol, Протокол обнаружения услуг). Позволяет получить сведения о устройстве Bluetooth, его услугах и информацию, связанную с этими услугами.

RFCOMM (Протокол, заменяющий кабель). Эмулирует последовательную линию, или, иначе говоря, осуществляет своими действиями функционирование виртуального COM-порта. При применении протокола осуществляется эмуляция линий управления и линий данных протокола RS-232, согласно которому строиться функционирование COM-порта. RFCOMM обеспечивает транспортировку информации, которую требует выполнение услуг верхнего уровня, использующих при своей работе последовательную линию.

TCS BIN (TCS Binary, контроль телефонии). Иными словами, двоичный протокол управления телефонией. Выполняет контроль сигнализации вызова для установления речевого вызова и вызова данных между устройствами Bluetooth.

Управление телефонией – команды AT. Протокол определяет набор AT-команд, позволяющий использовать мобильный телефон или модем в режиме мультииспользования.

Существуют также заимствованные протоколы:

PPP (Point-to-Point Protocol, «Точка-точка»). Служит для передачи IP-пакетов с уровня PPP на уровень локальных сетей.

TCP/UDP/IP. Применяется для обмена данными (в качестве моста) между протоколом TCP/IP и Bluetooth. В качестве моста могут быть использованы любые электронные устройства, будь то телефон или наушники, поддерживающие технологию Bluetooth.

IrOBEX (Infrared Object Exchange Protocol). Разработан ассоциацией IrDA для поэтапного обмена объектами и обеспечивает функциональность, сходную с протоколом HTTP. IrOBEX определяет модель для представления объектов и операций, а также формирует оглавление папок, необходимое для просмотра содержимого памяти удаленных устройств. По данному протоколу, к примеру, возможна передача данных типов vCard, vCalendar, vMessage и vNote. Обмен визитками, календарной информацией, сообщениями и заметками соответственно. Также IrOBEX осуществляет транспортировку журнальных файлов, необходимых для функционирование отдельных видов устройств.

WAP (Wireless Application Protocol, Протокол беспроводных приложений). Разработан Форумом WAP и призван обеспечить возможность загрузки информации из сети Интернет на мобильные телефоны и подобные электронные устройства.

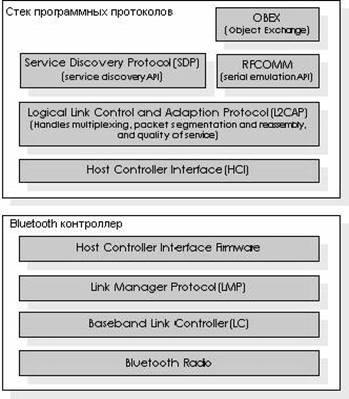

Стек протоколов

Стек Bluetooth протоколов состоит из двух частей: контроллера, который, как правило, имеет аппаратную реализацию, и on-host стека с которым, собственно, и взаимодействуют приложения.

Рисунок 3.3 Bluetooth протоколы

Host Controller Interface (HCI) - Это самый низкий уровень стека программных протоколов. Он непосредственно взаимодействует с Bluetooth контроллером.

Logical Link Control and Adaptation Layer (L2CAP) - На этом уровне происходит сегментация и сборка пакетов, мультиплексирование протокола, обеспечивается качество управляющей информации. Service Discovery Protocols (SDP) используется для поиска доступных Bluetooth устройств. RFCOMM обеспечивает последовательную передачу данных через Bluetooth, другими словами, ведет себя аналогично обычному последовательному порту (COM).

Object Exchange Protocol позаимствовану Infrared Data Association (IrDA). Он позволяет выполнять синхронизацию данных.

3.4 Профили

Чтобы обеспечить совместимость между устройствами, Bluetooth профили определяют возможность некого нейтрального устройства. Сам по себе термин профиль означает набор функций и возможностей, которые использует Bluetooth в качестве механизма транспортировки. Профили гарантируют возможность обмена информацией между устройствами разных производителей. Bluetooth SIG определяет несколько стандартных профилей:

Generic Access Profile (GAP) - определяет использование стека протоколов нижнего уровня, включая функции управления устройством. Все реализации Bluetooth осуществляют GAP.

Service Discover Application Profile (SDAP) - описывает специфические приложения и использование SDP, доступность и аспекты пользовательского интерфейса процесса поиска других устройств, использование L2CAP и низких слоев для обеспечения режима поиска.

Serial Port Profile (SPP) - определяет для RFCOMM, L2CAP, SDP, и других слоев низкого уровня, требования взаимодействия и возможности для эмуляции последовательного кабеля.

Dial-up Networking Profile (DUNP) - определяет требования обеспечения взаимодействия для GAP и SPP, а также для телефонных звонков, контролирует возможность устройства работать в режиме телефона.

Generic Object Exchange Profile (GOEP) - определяет для OBEX, SPP и GAP требования к взаимодействию и способности OBEX для передачи файлов, размещения объектов и синхронизации.

Object Push Profile (OPP) - определяет требования к пользовательскому интерфейсу, использование OBEX, SDP и способности размещать объекты для контента в форматах vCard, vCalendar, vNote и vMessage.

File Transfer Profile (FTP) - определяет требования к пользовательскому интерфейсу, а также взаимодействие и использование GOEP, OBEX и SDP.

Synchronization Profile (SP) - определяет требования к пользовательскому интерфейсу, а также взаимодействие и использование GOEP, OBEX и SDP в режиме, аналогичном IrMC синхронизации.

4. Разработка системы

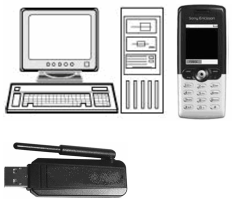

С целью упростить учёт рабочего времени, мною была разработана система контроля и управления доступом на основе технологии Bluetooth.

Система состоит из

- сервера (персональный компьютер с серверной частью и Bluetooth-адаптером)

- клиентов (мобильные телефоны с технологией Bluetooth, поддерживающие jsr82 и клиентской частью программы).

Рисунок 5.1 Состав системы

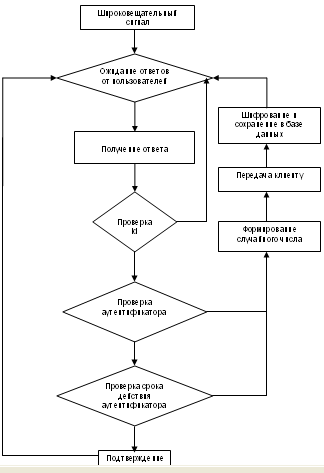

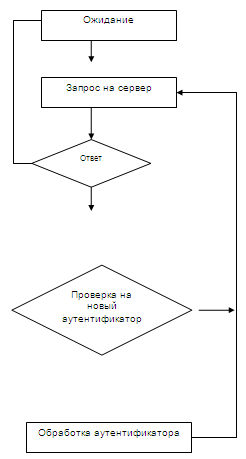

Сервер постоянно рассылает широковещательный сигнал всем клиентским устройствам, зарегистрированным в его базе. У каждого устройства есть свой уникальный идентификатор, который вводится при установке мидлета на телефон и алгоритм шифрования, который так же хранится на сервере. Согласно этому алгоритму, как клиент так и сервер шифруют случайное число, генерируемое сервером 1 раз в час. По прошествии часа, сервер генерирует новое случайное число, передаёт его клиенту, и оба его шифруют по заданному алгоритму, в результате чего получается ключ. Этим идентификатором и ключом они и обмениваются всё время соединения.

В случае удачной проверки (совпадение идентификатора и ключа, полученных от клиента с теми, что имеются в базе сервера), сервер ждёт 5 минут, затем снова опрашивает клиента.

Информация о дате и времени появления\исчезания клиента в зоне досягаемости Bluetooth-радиоканала сервера фиксируется в log-файле.

4.1 Сервер:

4.2 Клиент:

4.3 Формат сообщений

Сообщение делится на 3 части:

- заголовок сообщения,

- тело сообщения

- контрольная сумма сообщения.

Заголовок включает в себя:

- тип пакета (1 байт)

- тип сообщения (2 байта)

- длина сообщения (2 байта)

Контрольная сумма состоит из 4 байт и следует за телом сообщения

| тип пакета 1 байт |

тип сообщения

2 байта

|

длина сообщения

2 байта

|

Тело сообщения |

Контрольная сумма

4 байта

|

5. ТЕХНИКО-ЭКОНОМИЧЕСКОЕ ОБОСНОВАНИЕ

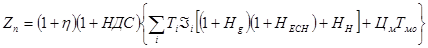

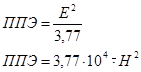

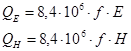

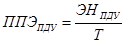

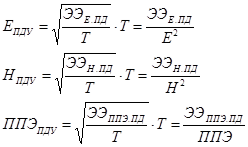

Цена программного обеспечения (ПО), разрабатываемого в дипломной работе, определяется по формуле:

(

6.1) (

6.1)

где: h - норматив рентабельности, учитывающий прибыль организации разработчика ПО (0,15);

НДС – ставка налога на добавленную стоимость (0,18);

Тi

– трудоемкость разработки ПО по видам работ, чел.час (10 чел.час.);

Á i

– зарплата (основная) разработчиков i категории за 1 час работ, руб.час (300 руб.час);

Hg

– коэффициент, учитывающий размер дополнительной зарплаты разработчиков (0,2);

HECH

– ставка единого социального налога (0,28);

HH

– коэффициент учитывающий накладные расходы организации, в которой разрабатывается ПО (0,35);

Тмо

– машинное время, необходимое для отладки и тестирования ПО, маш.час (4 маш.час);

Цм

– отпускная цена одного часа машинного времени, руб./маш.час (13).

Таким образом стоимость разработки ПО будет равна:

(6.2) (6.2)

6. Охрана труда и техника безопасности

6.1 Введение

Судно - объект повышенной опасности. Наличие опасных и вредных производственных факторов при работе на морском флоте обусловлено спецификой труда. Задача охраны труда заключается в обеспечении работающему таких условий труда, чтобы при максимальной производительности утомляемость его была минимальной. В частности, охрана труда рассматривает наличие опасных и вредных факторов при работе на морском транспорте, предусматривает меры и мероприятия по предупреждению несчастных случаев и профессиональных заболеваний. Согласно ГОСТ 12.003-74 ССБТ опасные и вредные производственные факторы делятся по природе действия на следующие группы:

- физические

- химические

- психофизиологические