ВСЕРОСИЙСКИЙ ЗАОЧНЫЙ ФИНАНСОВО-ЭКОНОМИЧЕСКИЙ ИНСТИТУТ

КАФЕДРА ПРИКЛАДНОЙ ИНФОРМАТИКИ

КУРСОВАЯ РАБОТА

по дисциплине «Информатика»

на тему «Технические средства промышленного шпионажа

»

Исполнитель:

специальность ФиК

группа 225112

№ зачетной книжки

Руководитель:

Савин Дмитрий Александрович

Москва 2010

Оглавление

Оглавление. 2

Введение. 3

Глава 1. Технические средства промышленного шпионажа. 5

1.1 Основные понятия промышленного шпионажа. 5

1.2 Виды современных технических средств промышленного шпионажа. Каналы утечки информации.9

1.3 Приборы обнаружения технических средств промышленного шпионажа. 12

Заключение.17

Глава 2. Практическая часть……………………………………………………18

2.1 Общая характеристика задачи………….…………………………………..18

2.2 Описание алгоритма решения задачи………….…………………………..20

Список использованной литературы…………………………………………...24

Введение

В большинстве индустриально развитых стран информация является первоосновой всех аспектов развития общества. Преимущество и специфика информации заключается в том, что она не исчезает при потреблении, не передается полностью при обмене (оставаясь в информационной системе и у пользователя), является "неделимой", т. е. имеет смысл только при достаточно полном наборе сведений, что качество ее повышается с добавлением новой информации. Действительно, общество, научно-техническая, производственно-практическая, теоретическая деятельность которого основана на оперативно накапливаемой, разумно используемой информации, в принципе получает в свое распоряжение ресурсы огромной значимости, доступные многократному и многостороннему использованию, дальнейшему "возобновлению" в усовершенствованном виде и быстрому созданию новых информационных систем. Информация - это, во-первых, знание относительно нового типа, пригодное для дальнейшего использования, а, во-вторых, знание, производство, хранение и применение которого действительно становится все более важной для общества деятельностью, порождает соответствующие ему технико-организационные структуры. Одной из таких структур являются организации, занимающиеся несанкционированным получением информации, с целью извлечения прибыли, то есть промышленным шпионажем. [1,с.215]

Значение информационной сферы в обеспечении безопасности жизнедеятельности общества все возрастает. Через нее реализуется значительная часть угроз не только национальной безопасности государства, но и экономическому благополучию учреждений и предприятий. Главная цель мер, предпринимаемых на уровне управления организацией, - сформировать программу работ в области информационной безопасности и обеспечить ее выполнение, выделяя необходимые ресурсы и постоянно контролируя состояние дел. Основой программы должна быть многоуровневая политика безопасности, отражающая принципиальный подход организации к защите ее в системах электронной обработки

данных возникла практически одновременно с их созданием в связи с конкретными фактами злоумышленных действий над информацией.

Важность решения проблемы по обеспечению надежности информации подтверждается затратами на защитные мероприятия.[2,c.123]

Следует помнить, что если в первые десятилетия активного использования ПК основную опасность представляли хакеры, или «электронные разбойники», которые подключались к компьютерам в основном через телефонную сеть, то в последнее десятилетие нарушение надежности информации прогрессирует через программы компьютерные вирусы и через глобальную сеть Интернет.

Традиционно вопросы защиты информации в различных организациях решались посредством контроля физического доступа сотрудников к определенным информационным ресурсам (архивам, документам, хранилищам, компьютерам, принтерам, базам данных). С появлением информационных технологий и сетевых информационных систем такой подход стал невозможен, поскольку нельзя обеспечить физический контроль над каналами связи как внутри, так и особенно вне организации.[2,c.205]

В данной курсовой работе будут раскрыты вопросы: причины возникновения промышленного шпионажа, виды технических средств промышленного шпионажа, методы защиты информации.

В практической части работы будет решена задача с использованием табличного процессора Microsoft Excel 2007.

Данная работа выполнена на ПК соперационной системой MicrosoftWindowsXPProfessional.

Глава 1. Технические средства промышленного шпионажа

1.1 Основные понятия промышленного шпионажа

Промышленный шпионаж — форма недобросовестной конкуренции, при которой осуществляется незаконное получение, использование, разглашение информации, составляющей коммерческую, служебную или иную охраняемую законом тайну с целью получение преимуществ при осуществлении предпринимательской деятельности, а равно получения материальной выгоды.

Основное предназначение промышленного шпионажа — экономия средств и времени, которые требуется затратить, чтобы догнать конкурента, занимающего лидирующее положение, либо не допустить в будущем отставания от конкурента, если тот разработал или разрабатывает новую перспективную технологию, а также чтобы выйти на новые для предприятия рынки.

Это справедливо и в отношении межгосударственной конкуренции, где к вопросам экономической конкурентоспособности добавляются и вопросы национальной безопасности.

Основное отличие промышленного шпионажа от конкурентной разведки в том, что промышленный шпионаж нарушает нормы законодательства, прежде всего, уголовного, тогда как конкурентная разведка этого делать не может.

Промышленный шпионаж остаётся, и будет оставаться мощным инструментом государственных разведок, предназначение которых — прямое нарушение законов иностранных государств в интересах и по поручению своей страны.

На уровне предприятий в последнее время всё чаще делается выбор в пользу конкурентной разведки, т. к. предприятие не имеет полномочий государственных разведок, поэтому в случае провала операции промышленного шпионажа рискует быть привлеченным к уголовной ответственности, а также понести репутационные риски.

По мнению ряда исследователей, во многих случаях предприятия малого и среднего бизнеса к промышленному шпионажу прибегают потому, что не обучены методам конкурентной разведки, а зачастую и вообще не знают об их существовании. В ситуации, когда необходимость выживания или повышения конкурентоспособности существует объективно, а о наличии законных методов достижения результата предприятие не информировано, часть компаний встает на путь промышленного шпионажа. В связи с этим, общества профессионалов конкурентной разведки всего мира включают в свои задачи просветительские функции.[http://ru.wikipedia.org/wiki/Промышленный_шпионаж]

В нашей стране промышленный шпионаж осуществляется в целях:

· овладения рынками сбыта (клиентами);

· подделки товаров;

· дискредитации или устранения (физического или

экономического подавления) конкурентов;

· срыва переговоров по контрактам;

· перепродажи фирменных секретов;

· шантажа определённых лиц;

· создания условий для подготовки и проведения

террористических и диверсионных акций).

К признакам, характеризующим промышленный шпионаж, относятся:

· субъект (кто может заниматься данным видом деятельности);

· предмет (на что посягает промышленный и иной шпионаж);

· способ, средство (действия, с помощью которых

осуществляется овладение закрытыми сведениями);

· адресат (кто выступает заказчиком).

Субъектами промышленного (коммерческого) шпионажа могут быть граждане России, иностранные граждане, лица без гражданства, относящиеся и не относящиеся к сотрудникам предпринимательских предприятий, учреждений, фирм. Исполнителем шпионажа может выступать непосредственно предприниматель, сотрудники собственной службы безопасности, частных детективных сыскных фирм или отдельные лица, действующие в частном порядке. Поиск и овладение промышленной, коммерческой информацией осуществляется, в одних случаях, по заданию заказчика, в других - по собственной инициативе для последующей ее продажи заинтересованным лицам.[1,c.316]

Следующим признаком, характеризующим шпионаж, является предмет посягательства, т.е. информация, которая представляет ценность для ее обладателя и закрыта к доступу посторонних лиц. Носители такой информации самые разнообразные: документы, чертежи, схемы, патенты, дискеты, кассеты, в которых содержатся научные исследования, бухгалтерские материалы, контракты, планы и решения руководства предпринимательских фирм. Предметом промышленного шпионажа может быть не только информация предпринимательских фирм, но и государственных предприятий иучреждений.

Определённые трудности возникают при определении промышленной тайны предприятий, фирм, компаний со смешанным капиталом. Например, частный и государственный капитал; государственный и иностранный частный капитал; отечественный и иностранный частный капитал. Неизбежно столкновение интересов нашего и иностранного собственника, как между собой, так и с государством. В последнем случае необходимо учитывать наличие государственной (военной) тайны, служебной тайны, иных сведений, определяемых уголовным законом, а также промышленную тайну. Посягательство на секреты государственных предприятий и учреждений преследуется уголовным законом, тогда как предпринимательские секреты уголовным законом не защищены.

Следующим признаком промышленного шпионажа является способ его осуществления. Действия по завладению информацией проходят скрытно (тайно) от окружения, путем их хищения, сбора, покупки, выдачи. Не исключается и уничтожение, искажение или саботирование по использованию информации. Цель - не дать владельцу возможности использовать ее для получения выгоды, быть конкурентоспособным.[1,c.320]

К средствам получения секретов относятся различные технические системы. Если у нас пока основными владельцами разведывательных технических средств являются специальные государственные органы (службы), то на Западе они находятся в пользовании и частных лиц. Это позволяет предпринимателям широко использовать средства электронной разведки в получении необходимой информации. Снятие ее с телефонных переговоров, ЭВМ, помещений, где ведутся секретные беседы, и т.д. Применение тех или иных средств зависит от информации, которую намеревается получить субъект. Один вид информации может быть похищен, другой прослушан, третий - сфотографирован или сделаны зарисовки, четвертый записан на магнитофон, пятый - снят кинокамерой и т.д. Иногда используется комплекс специальных мер по её получению. В зависимости от вида получения информации принимаются соответствующие меры защиты.

1.2 Виды современных технических средств промышленного шпионажа. Каналы утечки информации.

На рынке России представлен арсенал самых современных технических средств промышленного шпионажа. К ним относятся визуально-оптические, фотографические, телевизионные, тепловизионные (инфракрасные), акустические, радио-, радиотехнические и некоторые другие средства разведки. Их можно разделить на следующие группы:

· средства акустического контроля (радиозакладка);

· аппаратура для съема информации с окон;

· специальная звукозаписывающая аппаратура;

· микрофоны различного назначения и исполнения

· электросетевые подслушивающие устройства;

· приборы для съема информации с телефонной линии связи и сотовых телефонов;

· специальные системы наблюдения и передачи видеоизображений;

· специальные фотоаппараты;

· приборы наблюдения в дневное время и приборы ночного видения

· специальные средства радиоперехвата.

Канал утечки – это совокупность источника информации, материального носителя (или среды распространения несущего эту информацию сигнала) и средства выделения информации из сигнала или носителя.

Наиболее часто используемыми каналами утечки информации считаются электромагнитный и акустический.

Электромагнитный канал

. Физической основой его функционирования является электромагнитное поле, возникающее из-за токов в технических приборах (электрических и электронных схемах) обработки информации. Электромагнитное поле, в свою очередь, индуцирует токи (так называемые наводки) в близко расположенных проводных линиях при условии их незащищенности.

Различают следующие разновидности электромагнитного канала: радиоканал (высокочастотные излучения), низкочастотный канал, сетевой канал, линия заземления (наводки на провода заземления), линейный канал.

Акустический канал.

Физической основой в данном случае являются звуковые волны, распространяющиеся в воздухе, или упругие колебания в других средах, возникающие при работе соответствующих устройств (клавиатура, принтеры, плоттеры и др.)

В связи с тем, что информацию можно многократно тиражировать без изменения ее потребительских свойств (при этом ее качественные, количественные, синтаксические и семантические параметры не меняются), возникает соблазн незаконного ее дублирования, то есть снятия (изготовления) копий и/или дублей с оригинала. Естественно, чтобы сделать копию с оригинала, необходим доступ к нему; далее перечислены основные варианты такого доступа:

· съем и передача информации с помощью вмонтированных устройств (технические закладки);

· съем и передача информации посредством специальных программ (программные закладки);

· подключение к проводным линиям связи;

· наводки в телекоммуникационных линиях связи;

· наводки в аппаратуре (вычислительной, передающей и принимающей);

· съем изображений с различного рода экранов, включая дисплеи;

· доступ к корпоративному винчестеру и/или серверу;

· просмотр выводимой на печать информации;

· съем информации, используя акустику печатающих устройств и клавиатуры;

· копирование информации с носителей (бумага, магнитная лента, FDD, HDD, CD-ROM и др).

Хищение

носителей информации и документов также рассматривается как один из возможных каналов ее утечки; кроме того, она нередко связана с потерей информации для владельца (если отсутствуют резервные копии).

1.3 Приборы обнаружения технических средств промышленного шпионажа

Все приборы, предназначенные для поиска технических средств по принципу их действия, можно разделить на два больших класса:

· устройства поиска активного типа, то есть такие, которые сами воздействуют на объект и исследуют сигнал отклика. К приборам этого типа обычно относят: нелинейные локаторы; рентгенометры; магнитно-резонансные локаторы; акустические корректоры.

· устройства поиска пассивного типа. К ним относятся: металлоискатели; тепловизоры; устройства поиска по электромагнитному излучению; устройства поиска аномальных параметров телефонной линии; устройства поиска аномалий магнитного поля.

Нелинейные локаторы.

Среди устройств первого типа наибольшее распространение на отечественном рынке получили нелинейные локаторы

, действие которых основано на том факте, что при облучении устройств, содержащих любые полупроводниковые элементы, происходит отражение сигнала на высших кратных гармониках. Причем регистрируется этот сигнал локатором независимо от того, работает или не работает закладка в момент облучения. То есть, если где-то в комнате спрятан радиомикрофон, то он обязательно отзовется на зондирующий сигнал локатора. Ведь это устройство как минимум должно включать в себя собственно микрофон, источник питания, радиопередатчик и антенну; более сложные радиомикрофоны дополнительно могут быть оснащены устройством управления, позволяющим включать и выключать подслушивание по сигналу извне или по кодовому слову, а также устройством записи; и совсем уж изощренные "подслушки" дополнительно могут иметь устройство кодирования информации, например, для того, чтобы все записанное за несколько часов выбросить в эфир в виде короткого импульса. Причем "отзыв" будет прослушиваться на частотах, превышающих основную частоту зондирующего сигнала в два, три, четыре и так далее раз. Нелинейные локаторы обычно включают в себя: генератор; направленный излучатель зондирующего сигнала; высокочувствительный и также направленный приемник, чтобы определить источник ответного сигнала; системы индикации и настройки всего устройства.

Рентгенметры

используют облучение обследуемых поверхностей рентгеновскими лучами. Данные приборы очень надежные, но на российском рынке широкого признания не получили как в силу громоздкости, так и из-за дороговизны. Эти устройства предлагаются на рынке, но используют их в основном государственные структуры.

Магниторезонансные локаторы

фиксируют резонансную ориентацию молекул в ответ на зондирующий импульс. Данные устройства очень дороги и сложны.

Металлоискатели

основаны на принципе обнаружения металлических предметов, определяемых на основе отклика металлических предметов в магнитном поле. Они недороги и удобны в работе, но большого распространения не получили в силу достаточно ограниченного спектра своих возможностей.

Тепловизоры

предназначены для фиксирования очень малого перепада температур (буквально в сотые доли градуса). Являются очень перспективными устройствами (особенно дооснащенные компьютерами). Так как любая работающая электронная схема, пусть незначительно, но излучает тепло в пространство, именно тепловой контроль является достаточно недорогим, но очень эффективным и универсальным средством их обнаружения. К сожалению, в настоящее время на рынке представлено не очень большое количество данных приборов.

Устройства, фиксирующие электромагнитное излучение технических средств разведки.

Принцип действия основан на выделении сигнала работающего радиопередатчика. Причем задача, многократно усложненная тем, что заранее никогда неизвестно, в каком диапазоне частот активен разыскиваемый передатчик. Радиозакладка может излучать в очень узком частотном спектре, как в диапазоне, скажем, нескольких десятков герц, маскируясь под электромагнитное поле обычной электрической сети, так и в сверхвысокочастотном диапазоне, оставаясь совершенно неслышной в любых других. Представлены на рынке очень широко и так же широко применяются на практике.

К устройствам, фиксирующим электромагнитное излучение технических средств разведки, относят:

· различные приемники;

· сканеры;

· частотомеры;

· шумомеры;

· анализаторы спектра;

· детекторы излучения в инфракрасном диапазоне;

· селективные микровольтметры и т. д.

Сканеры

- специальные очень чувствительные приемники, способные контролировать широкий частотный диапазон от нескольких десятков герц до полутора-двух гигагерц. Сканеры могут пошагово, к примеру, через каждые 50 Гц, прослушивать весь частотный диапазон, причем делают это очень быстро (за одну секунду и даже менее того), автоматически фиксируя в электронной памяти те шаги, при прохождении которых в эфире было замечено активное радиоизлучение. Могут они работать и в режиме автопоиска.

Сегодня на рынке представлены самые разнообразные сканеры. Есть достаточно простые и малогабаритные, выполненные в виде переносной рации, снабжаемые автономным питанием и потому очень удобные в полевых условиях. Есть профессиональные, очень сложные многофункциональные комплексы, способные принимать информацию сразу по нескольким сотням каналов с шагом всего в 10 Гц. Причем предусмотрены возможные режимы работы с подключением к ним компьютера и магнитофона для фиксации и анализа принимаемых сигналов.

Частотомеры

- это приемники, которые не просто прослушивают эфир, выделяя излучение в некоем частотном диапазоне, но и точно фиксируют саму частоту. Российские производители, как правило, не совмещают возможности сканера и частотомера, поэтому наиболее эффективной является японская техника, реализующая иную схему, предполагающую совместную работу сканера, частотомера и компьютера. Сканер просматривает частотный диапазон и, обнаружив сигнал, останавливается. Частотомер точно фиксирует несущую частоту этого сигнала, и это фиксируется компьютером, который тут же может приступить и к анализу; впрочем, по имеющимся на сканере амплитудным индикаторам зачастую сразу можно определить, что же за сигнал "пойман". Далее приемник возобновляет сканирование эфира до получения следующего сигнала.

Анализаторы спектра

отличаются от сканеров заметно меньшей чувствительностью (и, как следствие, меньшей ценой), но зато с их помощью значительно облегчается просмотр радиодиапазонов. Эти приборы дополнительно оснащаются встроенным осциллографом, что позволяет кроме получения числовых характеристик принятого сигнала, высвечиваемых на дисплее, сразу же увидеть и оценить его спектр

К совершенно отдельному классу относятся выполненные на основе высокочувствительных сканеров комплексы, реализующие сразу несколько поисковых функций. Они в состоянии проводить круглосуточный автоматический мониторинг эфира, анализировать основные характеристики и направления пойманных сигналов, умея засечь не только излучение радиозакладки, но и работу ретрансляционных передатчиков.

Устройства, контролирующее изменение магнитного поля

применяются для поиска звукозаписывающей аппаратуры. Отслеживают они, как правило, то изменение магнитного поля, которое образуется при стирании информации с пленки (в случае, когда запись идет на пленку, а не на микросхему), двигателя магнитофона или иного электромагнитного излучения

Устройства обнаружения несанкционированного подключения к телефонной линии

Задача обнаружения несанкционированного подключения к телефонным линиям достаточна сложна в силу изношенности телефонных соединений, большой протяженности, а также возможностью бесконтактного способа съема телефонной информации. В настоящее время нет устройств на 100 % гарантирующих защиту от несанкционированного подключения к телефонной линии. На российском рынке представлены простые и недорогие модели так называемых телефонных стражей, которые, будучи установленными в телефонной розетке, контролируют линию на предмет возможного подключения к ней подслушивающих устройств с низким входным сопротивлением. При снятии трубки это устройство светодиодным индикатором сигнализирует, что линия не прослушивается. В случае же несанкционированного подключения к линии индикатор немедленно гаснет, а охраняемый телефон автоматически отключается. Существуют и более усложненные варианты таких приборов, которые дополнительно, не определяя факта прослушивания, могут производить при снятой трубке автоматическую отсечку всех возможно подключенных гальваническим способом слушающих устройств по постоянному току и даже подавлять их, засылая в линию высокочастотные импульсы, вызывающие резкое повышение напряжения в сети, что приводит к поломке или к автоматическому отключению многих записывающих и слушающих устройств.[http://www.bnti.ru/showart.asp?aid=729&lvl=02. ]

Заключение.

Тематики разработок на рынке промышленного шпионажа охватывают практически все стороны жизни общества, безусловно, ориентируясь на наиболее финансово-выгодные. Спектр предлагаемых услуг широк: от примитивных радиопередатчиков до современных аппартно-промышленных комплексов ведения разведки. Конечно, у нас нет еще крупных фирм, производящих технику подобного рода, нет и такого разнообразия ее моделей, как на Западе, но техника отечественных производителей вполне может конкурировать с аналогичной западной, а иногда она лучше и дешевле. Естественно, речь идет о сравнении техники, которая имеется в открытой продаже. Аппаратура же, используемая спецслужбами (ее лучшие образцы), намного превосходит по своим возможностям технику, используемую коммерческими организациями.

Все это связано с достаточным риском ценности разного рода информации, разглашение которой может привести к серьезным потерям в различных областях (административной, научно-технической, коммерческой и т.д.).

Надежная защита информации в разрабатываемых и функционирующих системах обработки данных может быть эффективной, если она будет надежной на всех объектах и во всех элементах системы, которые могут быть подвергнуты угрозам. В связи с этим для создания средств защиты важно определить природу угроз, формы и пути их возможного проявления и осуществления, перечень объектов и элементов, которые, с одной стороны, могут быть подвергнуты (косвенно или непосредственно) угрозам с целью нарушения защищенности информации, а с другой – могут быть достаточно четко локализованы для организации эффективной защиты информации.

Глава 2. Практическая часть.

2.1 Общая характеристика задачи

В бухгалтерии ООО «Снежок» производится расчет отчислений по каждому сотруднику предприятия:

· в федеральный бюджет,

· фонды обязательного медицинского страхования (ФФОМС - федеральный, ТФОМС - территориальный),

· фонд социального страхования (ФСС).

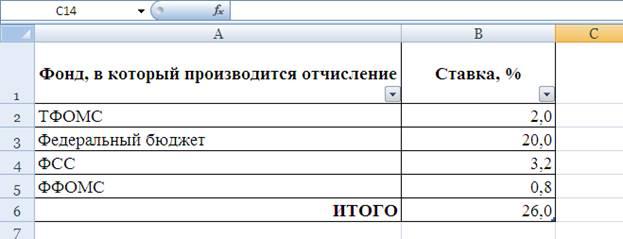

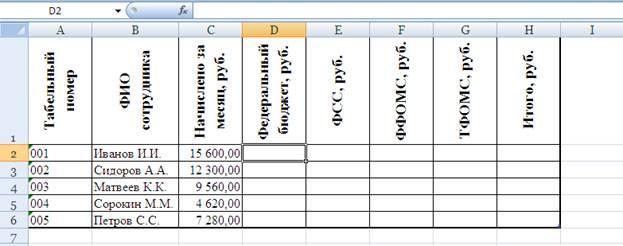

Процентные ставки отчислений приведены на рис. 1.1. Данные для расчета отчислений в фонды по каждому сотруднику приведены на рис. 1.2.

1. Построить таблицы по приведенным ниже данным.

2. Выполнить расчет размеров отчислений с заработной платы по каждому сотруднику предприятия, данные расчета занести в таблицу (рис. 1.2) .

3. Организовать межтабличные связи для автоматического формирования ведомости расчета ЕСН(единого социального налога

) по предприятию.

4. Сформировать и заполнить ведомость расчета ЕСН (рис. 1.3).

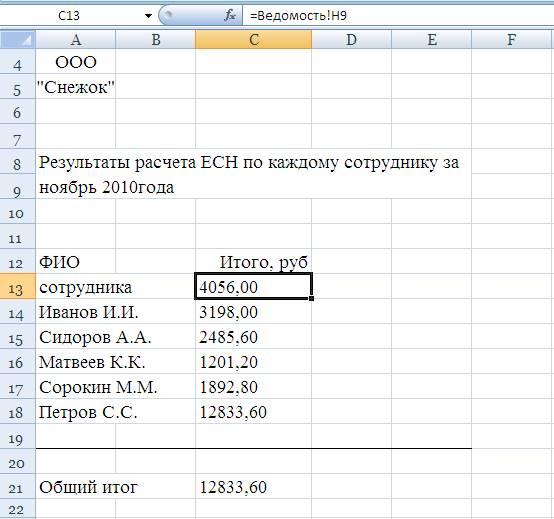

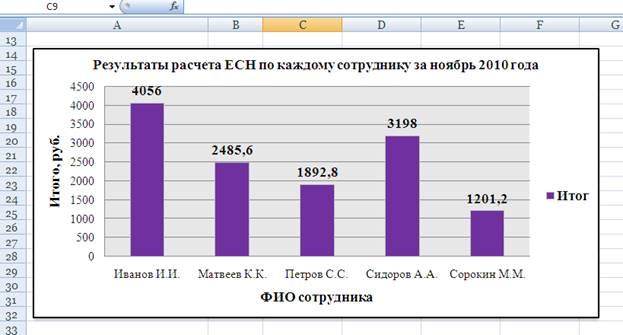

5. Результаты расчета ЕСН по каждому сотруднику за текущий месяц представить в графическом виде.

| СТАВКИ ЕСН

|

Фонд,

в который производится

отчисление

|

Ставка, %

|

| ТФОМС |

2,00 |

| Федеральный бюджет |

20,00 |

| ФСС |

3,20 |

| ФФОМС |

0,80 |

| ИТОГО

|

26,00 |

Рис. 1.1. Процентные ставки отчислений

Табельный

номер

|

ФИО

сотрудника

|

Начислено за месяц, руб.

|

Федеральный бюджет, руб.

|

ФСС, руб.

|

ФФОМС, руб.

|

ТФОМС, руб.

|

Итого, руб.

|

| 001 |

Иванов И.И. |

15 600,00 |

| 002 |

Сидоров А.А. |

12 300,00 |

| 003 |

Матвеев К.К. |

9 560,00 |

| 004 |

Сорокин М.М. |

4 620,00 |

| 005 |

Петров С.С. |

7 280,00 |

Рис. 1.2. Данные для расчета ЕСН за текущий месяц по каждому сотруднику

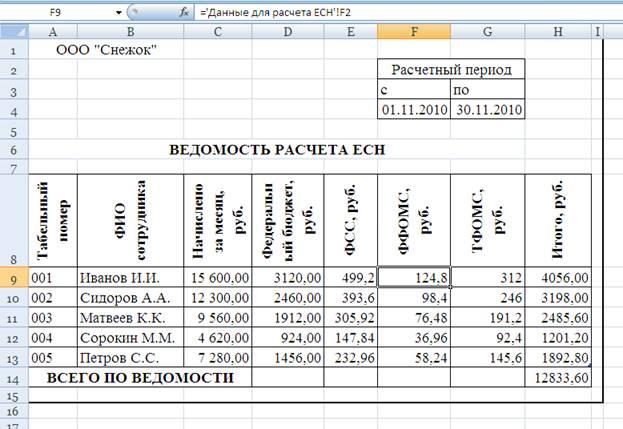

| ООО "Снежок " |

| Расчетный период |

| с |

по |

| __.__.20__ |

__.__.20__ |

| ВЕДОМОСТЬ РАСЧЕТА ЕСН

|

Табельный

номер

|

ФИО

сотрудника

|

Федеральный бюджет, руб.

|

ФСС, руб.

|

ФФОМС, руб.

|

ТФОМС, руб.

|

Итого, руб.

|

| 001 |

Иванов И.И. |

| 002 |

Сидоров А.А. |

| 003 |

Матвеев К.К. |

| 004 |

Сорокин М.М. |

| 005 |

Петров С.С. |

| ВСЕГО ПО ВЕДОМОСТИ

|

Рис. 1.3. Ведомость расчета ЕСН

2.2. Описание алгоритма решения задачи

Запустить табличный процессор MSExcel.

Создать книгу с именем «Снежок».

Лист 1 переименовать в лист с названием Ставки.

На рабочем листе Ставки MSExcel создать таблицу процентных ставок отчислений.

Заполнить таблицу процентных ставок отчислений исходными данными (рис. 2.1.).

Рис. 2.1. Расположение таблицы «Процентные ставки отчислений» на рабочем листе Ставки MSExcel

Лист 2 переименовать в лист с названием Отчисления.

На рабочем листе Отчисления MSExcel создать таблицу, в которой будут содержаться данные для расчета ЕСН за текущий месяц по каждому сотруднику.

Заполнить таблицу с данными для расчета ЕСН за текущий месяц по каждому сотруднику исходными данными (рис. 2.2.).

Рис. 2.2. Расположение таблицы «Данные для расчета ЕСН за текущий месяц по каждому сотруднику» на рабочем листе Отчисления MSExcel.

В таблице «Данные для расчета ЕСН за текущий месяц по каждому сотруднику» выполнить расчёт отчислений с заработной платы по каждому сотруднику предприятия (рис. 2.3.)

Формула: Отчисление с заработной платы = Начислено за месяц, руб. / 100 * Ставку, %.

Рис. 2.3. Отчисления с заработной платы по каждому сотруднику предприятия за ноябрь 2006 года.

Организуем межтабличные связи для автоматического формирования ведомости расчёта ЕСН по предприятию.

Лист 4 переименовать в лист с названием Ведомость.

На рабочем листе Ведомость MSExcel создать ведомость расчёта ЕСН.

Путём создания межтабличных связей заполнить созданную ведомость расчёта ЕСН полученными данными из таблицы «Отчисления с заработной платы по каждому сотруднику предприятия» (рис. 2.4.).

Рис. 2.4. Ведомость расчёта ЕСН

Лист 4 переименовать в лист с названием График.

На рабочем листе График MSExcel создать сводную таблицу . Путем создания межтабличных связей автоматически заполнить графы ФИО сотрудника и Итого, руб. полученными данными из таблицы «Отчисления с заработной платы по каждому сотруднику предприятия» (рис. 2.6.).

Результаты расчётов представить графически. (рис. 2.6.).

Рис. 2.6. Сводная таблица и графическое представление результатов расчёта.

Список использованной литературы

1. Землянский А.А. Информационные технологии в экономике. - М.: Колос С, 2006. - 336с: ил. - (Учебники и пособия для студентов высш. учеб. заведений).

2. Халяпин Д. Б., Ярочкин В. И. Основы защиты промышленной и коммерческой.-К.,2001.-415с.

3. Экономическая информатика: Учебник / под ред. В.П. Косарева. – 2-е изд., перераб. и доп. – М.: Финансы и статистика, 2005. – 592с.: ил.

4. Практикум по экономической информатике, Учебное пособие. Часть I/ Под ред. Шуремова Е.Л., Тимаковой Н.А., Мамонтовой Е.А. – М.: Изд-во «Перспектива», 2000. – 300с.

5. http://ru.wikipedia.org/wiki/Промышленный_шпионаж

6. http://gaap.ru/articles/52892/

7. http://www.bnti.ru/showart.asp?aid=729&lvl=02.

|