Шифрование и защита информации

Применение радиосвязи > Транкинговые сиситемы радиосвязи > Стандарт транкинговой связи TETRA

Стандарт ТЕТRА задачи обеспечения защиты информации пользователей решает применением механизмов:

- аутентификации абонентов;

- шифрования передаваемой информации;

- обеспечения скрытности номера абонента.

Под аутентификацией абонента обычно понимается механизм опознавания его подлинности. Процедуры аутентификации используются для исключения несанкционированного использования ресурсов системы связи. В стандарте TETRA применяется относительно новая концепция аутентификации, использующая шифрование. Общий принцип ее реализации состоит в том, что в текст передаваемого сообщения включается пароль, представляющий собой фиксированный или зависящий от передаваемых данных код. Этот код знают отправитель и получатель, или который они могут выделить в процессе передачи. Получатель расшифровывает сообщение и путем сравнения выделенного кода с оригиналом, получает удостоверение, что принятые им данные являются данными санкционированного отправителя.

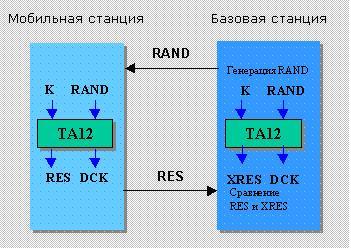

Каждый абонент для выполнения процедуры аутентификации на время пользования системой связи получает стандартный электронный модуль его подлинности (SIM-карту). SIM-карта содержит запоминающее устройство с записанным в нем индивидуальным ключом аутентификации и контроллер, который обеспечивает выполнение алгоритма аутентификации. С помощью заложенной в SIM-карту информации в результате взаимного обмена данными между мобильной и базовой станциями производится полный цикл аутентификации, в результате которого принимается решение на доступ абонента к сети. Обобщенная процедура аутентификации в стандарте TETRA проиллюстрирована на рисунке 3.

Рис.3. Обобщенная процедура аутентификациив стандарте TETRA

Алгоритм проверки подлинности абонента в сети стандарта TETRA осуществляется следующим образом

Базовая станция посылает случайное число RAND на мобильную станцию. Мобильная станция проводит над этим числом некоторую операцию, определяемую стандартным криптографическим преобразованием ТА12 с использованием индивидуального ключа идентификации абонента К, и формирует значение отклика RES, которое отправляет на базовую станцию.

Базовая станция сравнивает полученное значение отклика RES с ожидаемым результатом XRES, вычисленным ею с помощью аналогичного преобразования ТА12. Если эти значения совпадают, процедура аутентификации завершается, и мобильная станция получает возможность передавать сообщения. В противном случае связь прерывается, и индикатор мобильной станции показывает сбой процедуры аутентификации.

Важно отметить, что в процессе аутентификации, наряду со значением RES, на основе случайного числа и индивидуального ключа идентификации абонента формируется выделенный ключ шифра DCK (Derived Cipher Key), который может использоваться в дальнейшем при ведении связи в зашифрованном режиме.

Описанная процедура может применяться также и для аутентификации сети абонентом. Обычно процедура аутентификации сети абонентом используется при его регистрации в определенной зоне сети связи, хотя может вызываться в любое другое время после его регистрации. Обеспечение описанных процедур определяет взаимную аутентификацию абонента и сети стандарта TETRA.

Обобщенная процедура аутентификации, описанная выше, обладает недостатком, связанным с необходимостью хранения в базовой станции индивидуальных ключей аутентификации всех абонентов. При компрометации одной из базовых станций несанкционированный пользователь может получить доступ к системе связи.

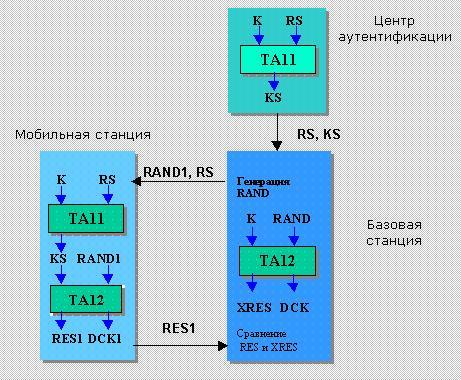

Для устранения этого недостатка в стандарте TETRA используется иерархическая система ключей, в которой одни ключи защищаются другими. При этом процесс аутентификации аналогичен изображенному на риунке 3, однако вместо ключа аутентификации К используется сеансовый ключ аутентификации KS, который вычисляется по криптографическому алгоритму из К и некоторого случайного кода RS.

Распределение сеансовых ключей аутентификации по базовым станциям обеспечивается центром аутентификации, надежно защищенным от вероятных попыток его компрометации. Процедура аутентификации мобильных абонентов с использованием сеансовых ключей показана на рисунке 4.

Рис.4. Процедура аутентификации мобильных абонентов с использованием сеансовых ключей

Алгоритм аутентификации пользователей с применением сеансовых ключей состоит в следующем.

Генератор случайной последовательности, входящий в состав центра аутентификации, вырабатывает некоторый случайный код RS затем, значение RS и индивидуальный ключ аутентификации пользователя К, с помощью криптографического алгоритма ТА 11 аутентификации формирует и передает в базовую станцию сеансовый ключ KS вместе с кодом RS.

На базовой станции формируется случайное число RAND1, которое и передается на мобильную станцию совместно с кодом RS.

В мобильной станции, первоначально по алгоритму ТА11 вычисляется значение сеансового ключа KS, а затем по алгоритму ТА12 формируются значение отклика RES1 и выделенный ключ шифра DCK1. Отклик RES1 передается на базовую станцию, где сравнивается с ожидаемым значением отклика XRES1, полученным на базовой станции. При совпадении откликов процедура аутентификации завершается, а мобильная станция получает возможность передачи сообщений. В противном случае мобильный абонент получает отказ в обслуживании.

Аналогично производится аутентификация сети абонентом. При этом формирование сеансового ключа KS производится по сертифицированному алгоритму ТА21, а вычисление отклика RES2 (XRES2) и выделенного ключа шифра DCK2 осуществляется на основе алгоритма ТА22.

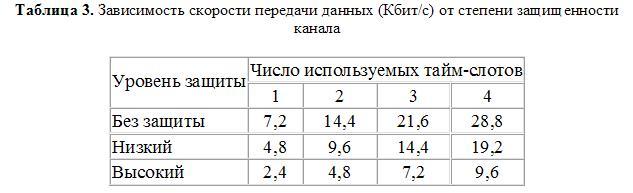

Стандарт TETRA имеет широкие возможности по разграничению доступа к передаваемой информации, чем обеспечивается высокая степень ее защиты от несанкционированного доступа. Шифрование активизируется только после успешного проведения процедуры аутентификации и предназначено для защиты речи и данных, а также данных сигнализации. На настоящем этапе развития этого стандарта, он включает четыре алгоритма шифрования (TEA1 – TEA4). Их применение обеспечивает разные степени защиты группам пользователей в соответствии с различными требованиями по уровню безопасности. Шифрование речи реализуется в виде цифровой обработки низкоскоростного потока данных, что позволяет применять сложные алгоритмы с высокой криптостойкостью, не ухудшающие качество восстановленной речи. Такие алгоритмы реализуют почти полную защиту радиопереговоров от прослушивания. Цифровые потоки информации нельзя расшифровывать с помощью простых аналоговых сканеров, что ограждает их от вмешательства несанкционированных пользователей. Аналогичная схема используется и для кодирования данных. При необходимости можно выбирать требуемый уровень защиты, правда, при этом, как это видно из таблицы 3 , скорость передачи может значительно измениться. Необходимо отметить, что скорость передачи данных в сетях TETRA выше, чем в существующих сетях GSM.

В стандарте TETRA используется поточный метод шифрования, при котором формируемая ключевая псевдослучайная последовательность побитно складывается с потоком данных. Зная ключ и начальное значение псевдослучайной последовательности, получатель информации имеет возможность сформировать такую же последовательность и расшифровать закодированное сообщение при сохранении синхронизации между передающей и приемной сторонами.

Поточное шифрование имеет определенное преимущество перед другими методами шифрования, которое заключается в отсутствии размножения ошибок в канале с помехами. Другими словами, ошибка приема одного бита зашифрованного текста дает также только один ошибочный бит расшифрованного текста и не приводит к нескольким ошибкам .

Для шифрования радиоинтерфейса могут использоваться следующие ключи шифрования:

- Выделенные ключи. Описанные выше выделенные ключи шифра (DCK) используются для организации связи типа “точка-точка”. Применение выделенных ключей возможно только после успешного завершения процедуры аутентификации;

- Статические ключи (SCK – Static Cipher Key). Представляют собой одну или несколько (до 32) заданных величин, которые загружаются в базу данных мобильной станции, причем эти величины известны сети. Статические ключи используются для ограниченной защиты сигналов сигнализации пользовательской информации в системах, которые функционируют без явной аутентификации;

- Групповые ключи (ССК – Common Cipher Key). Используются для шифрования информации при широковещательном вызове. Групповые ключи формируются в сети и распределяются подвижным абонентам по радиоканалам после процедуры аутентификации.

Эффективная синхронизация потока ключей шифрования в стандарте TETRA обеспечивается привязкой нумерации кадров и дополнительного 16-разрядного внутреннего счетчика. Разрядность счетчика обеспечивает период повторения до 15 дней. Для начальной синхронизации и ее восстановления текущее состояние счетчика передается абонентам с определенными интервалами базовыми станциями.

Для защиты от несанкционированной идентификации абонентов путем перехвата сообщений, передаваемых по радиоканалу, в стандарте TETRA используются временные идентификационные номера абонентов.

После первого контакта (сеанса связи) сети с пользователем уникальный идентификационный номер абонента может быть заменен на временный (псевдоним). При каждой новой регистрации пользователя псевдоним может быть заменен на новый. Кроме того, как индивидуальный, так и временный идентификационный номер может быть защищен с помощью шифрования радиоинтерфейса.

Скрытность абонента сохраняется также при выполнении процедуры корректировки местоположения подвижного абонента. При переходе из зоны в зону мобильная станция и базовая обмениваются служебными сообщениями, содержащими временные идентификационные номера абонентов. При этом обеспечивается защита переименования номеров и их принадлежность к конкретным абонентам.

|