| Тема 5

.

Региональные и глобальные сети

Вопросы:

1.

История развития региональных (глобальных) сетей.

2.

Способы коммутации и маршрутизации информации в сети.

3.

Построение региональных сетей на базе ОС NETWARE и других программных продуктов фирмы NOVELL.

4.

Общая характеристика модемов. Правила выбора модемов.

1 вопрос

.

Глобальные сети в своем развитии прошли три этапа:

I. 60-е годы. Использование существующей телефонной сети.

Две АбС могли взаимодействовать между собой подключаясь к международной телефонной сети (ТС) посредством модема путем набора необходимого телефонного номера (рис.5.1).

Рис.5

.

1. Использование телефонной сети.

Основные характеристики:

1. Управление взаимодействием осуществлялось программно.

2. Использовался асинхронный режим взаимодействия.

3. Максимальная скорость передачи 800 бит/сек.

Достоинство: повсеместная распространенность телефонной сети обеспечивает универсальную доступность для передачи данных.

Недостатки: жесткая скорость передачи данных. Если машина требует меньшей скорости передачи, то возможности канала не используются. Если большей - то телефонный канал не мог ее удовлетворить.

II.70-е годы. Появление сети передачи данных.

Две АбС взаимодействуют между собой посредством сети передачи данных (рис.5.2).

Рис.5

.

2. Сеть передачи данных.

Подсоединение абонентской системы к сети (рис.5.3) выполняется через коммутируемую телефонную линию посредством модема (в исключительных случаях - через выделенную линию).

Рис.5

.

3. Подсоединение абонента к сети.

Основные характеристики:

1. Управление взаимодействием осуществляется посредством одной из АсС.

2. Сеть позволяла использовать синхронный режим передачи (в условиях выделенных линий).

3. МАХ скорость передачи 64 Кбит/сек (по выделенным линиям).

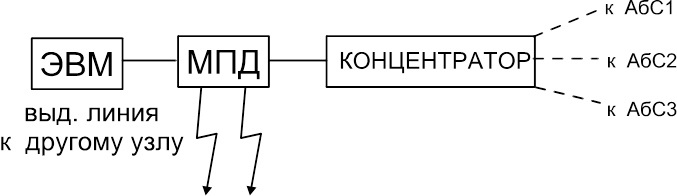

4. Узлы предназначены для коммутации и маршрутизации цифровой информации поступающей по выделенным каналам и имеют следующую структуру, представленную на рис.5.4.

Рис.5.4. Структура узла.

Достоинства: Относительно большая скорость передачи данных.

Недостатки: Отсутствует возможность передавать по одним и тем же каналам данные и речь.

III. 80-е - 90-е годы. Создание сетей общего пользования, отвечающих модели взаимодействия открытых систем (OSI).

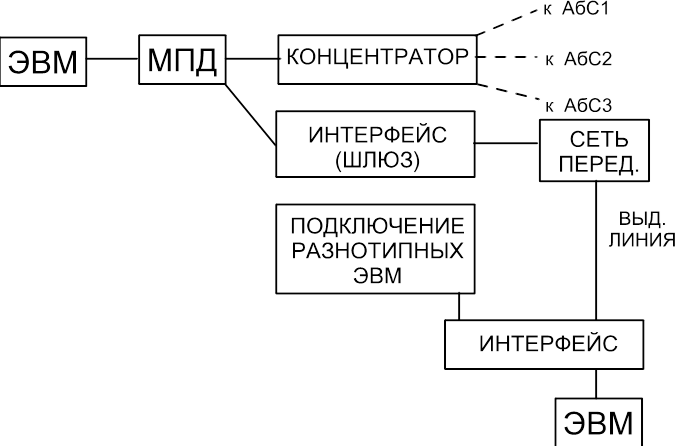

Структура сети общего назначения представлена на рис.5.5.

Рис.5.5. Сеть общего назначения.

Основные характеристики:

1. Любая ЭВМ подключается к сети передачи через интерфейс (шлюз), обеспечивающей согласование результатных данных.

2. По одной и той же сети могут быть переданы данные и речь.

2 вопрос

.

Одной из основных характеристик узла сети передачи данных является коммутация и маршрутизация информации. Сущность ее заключается в выборе Узлом Связи последовательности каналов, по которым следует передать пакеты (блоки, на которые делится массив информации перед передачей).

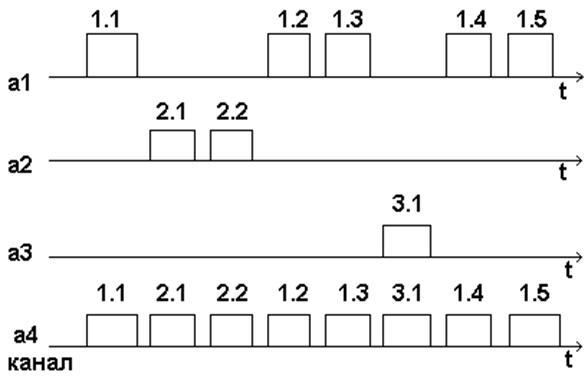

На рис.5.6 представлен пример коммутации информации. Здесь представлен узел КС, связывающий абонентские системы А (передающие) с абонентскими системами В (получающие).

Программному обеспечению узла необходимо решить, в каком порядке и по каким каналам направить эти пакеты абонентам В. Об этом процессе говорят, что в узле происходит коммутация информации. Существует два способа коммутации информации: коммутация каналов и коммутация пакетов.

В первом случае (коммутация каналов) коммутация физического канала осуществляется предварительно один раз согласно схеме, представленной на рис.5.6.

Рис.5.6. Коммутация каналов и пакетов.

При коммутации каналов предварительно путем посылки определенного сигнала устанавливается связь абонента А с абонентом В, который с помощью сигнала обратной связи сообщает о готовности принять сообщение. После этого абонент А начинает передавать данные. Время передачи данных зависит от длины передаваемого сообщения, пропускной способности канала (время передачи данных) и времени распространения сигнала по каналу. В момент передачи ни одна из частей канала не может быть использована другой АбС.

Метод коммутации каналов прост, но имеет ряд существенных недостатков:

Время организации линии для передачи информации достаточно велико.

Нерациональное использование каналов связи. Во время сеанса между двумя абонентами могут быть большие паузы, однако каналы связи между этими абонентами в период пауз заняты другими не могут быть.

Низкая достоверность передачи информации. Это связано с тем, что данные, передаваемые по последовательности каналов, нигде не проверяются.

Стремление устранить эти недостатки привело к созданию метода коммутации пакетов. Сущность заключается в том, что здесь каждый пакет имеет адрес назначения и самостоятельно передается через подсеть. При использовании этого метода (рис.5.6) в узле проверяется адрес пакета и по каждому из них принимается решение по какому очередному каналу его передавать. Здесь ни одна пара абонентов во время сеанса взаимодействия не занимает монопольно ни одного канала.

Метод коммутации пакетов имеет ряд существенных преимуществ:

Эффективное использование каналов связи за счет разделения времени работы каналов между различными парами абонентов (мультиплексирование потоков данных). Процесс мультиплексирования данных представлен на рис.5.7.

потоки данных,

генерируемые абонентами

Рис.5.7. Мультиплексирование потоков данных.

Высокая достоверность передаваемой информации. Достигается за счет выполнения проверки каждого пакета всеми узлами сети.

Почти мгновенное предоставление возможности передачи информации (не нужно ожидать пока освободятся каналы, образующие путь от Аб-отправителя к Аб-получателю.

Метод коммутации каналов при всех своих недостатках имеет одно преимущество перед коммутацией пакетов. Оно заключается в том, что при монопольном владении каналами все пакеты проходят путь за одно и то же время. При коммутации пакетов из-за пиковых нагрузок в узлах могут возникать некоторые задержки.

Учитывая указанное преимущество метода коммутации каналов в настоящее время происходит модернизация метода коммутации пакетов. Его разрабатывают комплексным, обеспечивающим как коммутацию каналов, так и коммутацию пакетов. Такие сети получили название дискретных сетей с интегральным сервисом.

Дискретными эти сети называются потому, что по ним передаются дискретные сигналы. Интегральный сервис означает, что каждая такая сеть в будущем заменит практически все сети связи: телефонную, телеграфную, телетайпную и т.д.

Сущность модернизированного метода передачи пакетов заключается в том, что любой канал передачи данных коммуникационной подсети может работать в 2-х режимах: монопольном и коллективном. Поэтому первый пакет передаваемой последовательности пакетов должен сообщать всем узлам о том, в каком режиме необходимо передавать остальные пакеты этой последовательности.

3 вопрос.

Несколько локальных сетей могут быть объединены между собой. При этом способы объединения зависят от расстояния, на котором ЛВС находятся друг от друга, а также от требуемой скорости обмена информацией между сетями.

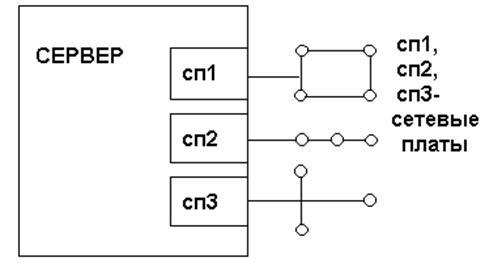

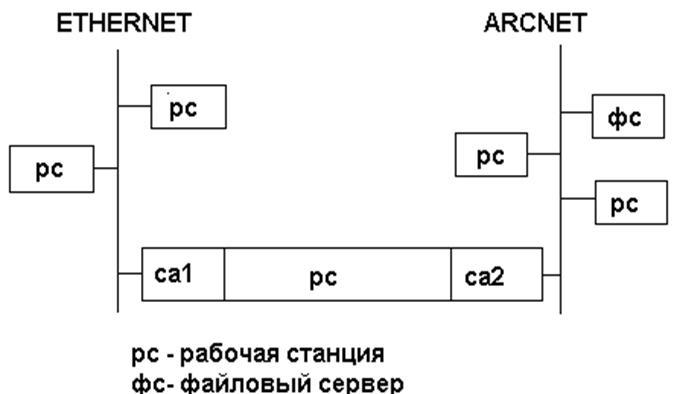

При объединении ЛВС, расположенных недалеко друг от друга, используют мосты. Мосты позволяют объединить ЛВС, отличающиеся между собой как по архитектуре, так и по методу доступа в канал. Однако все ЛВС должны быть однородны по характеру ПЭВМ, входящих в их состав. Мосты бывают внутренние и внешние. Внутренние мосты объединяют несколько ЛВС с помощью сетевых плат в файловом сервере (рис.5.8 ), которых может быть не более 4-х.

Рис

.5.8.

Объединение ЛВС средствами внешнего моста.

В РГЭА с помощью внутреннего моста на сервере в ауд.211 объединены две шинных ЛВС: одна опирается на технологию Ethernet (ауд.209), другая - на технологию Arcnet (ауд.213).

Основным недостатком внутреннего моста является невысокая его надежность и существенное замедление скорости работы файлового сервера.

Внешние мосты предполагают использование рабочей станции с двумя сетевыми адаптерами для объединения однородных (построенных на базе одного типа ЭВМ) ЛВС (рис.5.9 ).

Рис.5.9. Объединение ЛВС по средствам внешнего моста.

Внешний мост может быть выделенным или невыделенным

. Рабочая станция в режиме выделенного моста работает только в этой функции. ПЭВМ, находящаяся в режиме невыделенного моста, занимается как пересылкой файлов между ЛВС, так и выполнением пользовательских программ как обычная рабочая станция. Недостаток такой работы заключается в незащищенности моста: любой сбой или неверное функционирование пользовательской программы может вызвать разрушение моста. Кроме того, Прикладная Программа моста занимает довольно большой объем памяти и это ограничивает использование ПЭВМ как рабочей станции.

Для объединения в региональные и глобальные сети ЛВС , находящихся на значительном расстоянии друг от друга, требуются дополнительные аппаратные и программные средства. Комплекс указанных средств зависит от способа объединения ЛВС:

объединение ЛВС посредством телефонных коммутируемых каналов связи (ТККС);

объединение ЛВС посредством выделенных телефонных линий.

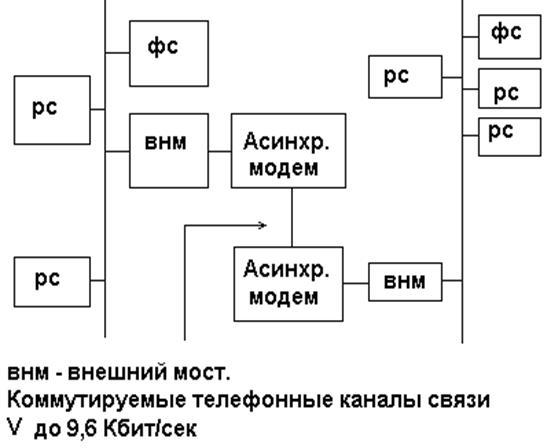

Особенности сети на базе телефонных коммутируемых каналов связи представлены на рис.5.10.

Рис.5.10. Объединение ЛВС посредством асинхронных

коммутируемых телефонных линий связи.

Взаимодействие посредством асинхронных коммутируемых телефонных линий связи осуществляется с помощью внутреннего либо внешнего моста, работающего под управлением программного продукта

Net Ware Asynchcronous Remote Router

(входит в состав NETWARЕ 3.11 или выше, должен приобретаться дополнительно для более ранних версий ОС).

Кроме того, требуется асинхронный модем для подключения к коммутируемым телефонным каналам связи.

Основное достоинство объединения ЛВС на базе ТККС:

1. Использование недорогих асинхронных модемов и разговорных телефонных линий связи.

2. Эффективно при передаче файлов данных средних размеров.

3. Реализация электронной почты.

Недостатки:

1. Неэффективен прямой доступ к файлам другой ЛВС, поскольку ТККС имеют ограниченную пропускную способность и невысокую надежность, небольшую скорость и возможность зависания сети.

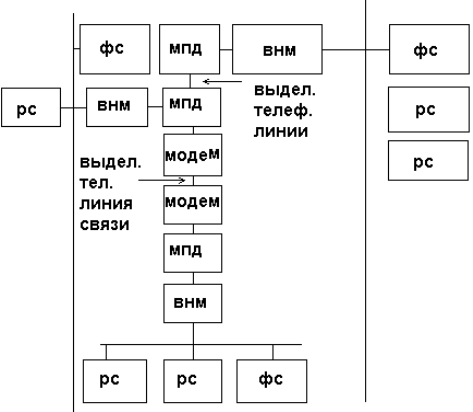

Особенности сети на базе выделенных телефонных линий связи представлены на рис.5.11.

Рис.5.11. Объединение ЛВС посредством выделенных

синхронных линий связи.

Взаимодействие посредством синхронных выделенных телефонных линий связи осуществляется с помощью внутреннего либо внешнего моста, работающего под управлением программного продукта.

NETWARE LINK/64

Кроме того, подключение к выделенным телефонным каналам связи требует наличие МПД и синхронного модема.

Дополнительно к электронной почте и пересылке файлов сеть обеспечивает прямой доступ к файлам (режим ОN LINЕ). Посредством МПД (выполняет роль узла связи) несколько ЛВС могут быть связаны в региональную или глобальную сеть с помощью узловой коммуникационной подсети.

4 вопрос.

Передача информации между 2-мя компьютерами возможна 3-мя способами:

Модемы используются для преобразования дискретных сигналов в аналоговые (и наоборот) при передаче данных между ПЭВМ посредством телефонных каналов связи.

Соглашения о способе и порядке обмена данными (протокол связи) между ПЭВМ посредством модемов устанавливаются с помощью стандартов. В течении 30 лет разработка общемировых стандартов модемной связи входит в круг задач Международного консультативного комитета по телеграфии и телефонии ( C

omite C

onsultativ I

nternational de T

elegrahic ef T

elephonie, ССITT).

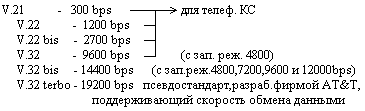

Одной из основных характеристик, определяемой стандартом, является скорость передачи информации. Существуют следующие стандарты скоростей:

Модемы обязаны обмениваться информацией с точностью до байта, и им необходимо защищаться от ошибок связи.

Одно из основных свойств модема - защита от ошибок. Программные средства, позволяющие выполнить защиту от ошибок, могут быть либо встроены в ПЗУ, либо включаются в комплект поставки модема.

В настоящее время получили наибольшее распространение системы коррекции ошибок, определенные стандартом V.42 -1988г (при высокой эффективности не требует большой производительности процессора).

Третьим, основным свойством модема, является сжатие данных. Сжатие данных необходимо для сокращения (уменьшения) времени, необходимого для передачи данных по каналам связи. Сжатие данных может быть как программным, так и аппаратным (предпочтительнее).

В конце 1989г. комитетом CCITT разработан стандарт V.42 bis, который при работе в: полудуплексном режиме (данные передаются в 2-х направлениях, но в различные моменты времени) позволяет сжимать данные в 2-3 раза; дуплексном режиме (данные передаются в одно и то же время) позволяет сжимать данные в 1.5-2 раза; V.42 bis включает в качестве метода коррекции ошибок стандарт V.42.

Основными производителями модемов для телефонных каналов являются компании США, Великобритании, Франции и Германии.

Наличие большого количества модемов, отличающихся по ряду функциональных признаков , требует разработки правил их выбора.

Модемы можно классифицировать по 5-ти признакам:

По функциональному назначению:

модем;

факс-модем.

По конструктивному исполнению:

внутренние, подключаемые кабелем к разъёму RS-232 персонального компьютера;

внешние, в виде платы, установленные внутри компьютера.

По скоростным данным:

низкоскоростные (300, 600, 1200 и 2400 bps);

высокоскоростные (9600, 14400, 19200 bps).

По принципу работы в линии:

синхронные;

асинхронные.

По реализации протоколов коррекции ошибок и сжатия данных:

поддержка протоколов на аппаратном уровне;

поддержка протоколов на программном уровне.

Перечисленные признаки являются определяющими при выборе модема.

На первом этапе следует определить: использовать модем или факс-модем? Единственным недостатком факс-модема, по сравнению с модемом, является стоимость (в среднем факс-модем дороже модема на 40$). Помимо чисто коммуникационных функций модема, факс-модем позволяет выполнить следующие операции:

планирование во времени передачи данных;

одновременная пересылка нескольких файлов;

ведение журнала регистрации ошибок;

возможна пересылка текстовых документов, подготовленных текстовыми процессорами.

На втором этапе следует сделать выбор между внутренним и внешним модемом. Внутренний модем целесообразно использовать в следующих случаях:

дефицитно место на рабочем столе;

есть ограничения по подключению дополнительных устройств в сеть питания;

не требуется использовать модем в различных компьютерах.

Кроме того, внутренние модемы дешевле внешних. Внешний модем целесообразно использовать в следующих ситуациях:

если компьютер не перегружен периферией;

есть необходимость переносить модем с одного компьютера на другой.

Недостатки внутреннего модема - необходимость "холодного" перезапуска компьютера при "зависаниях" на линиях, что характерно для "наших" (отечественных) линий связи.

На третьем этапе выполняется выбор модема по скоростным характеристикам. Модемы, использующие протоколы V.32 и V.32 bis, целесообразно иметь только в том случае, если на другом конце также происходит подключение к скоростному модему. Кроме того, опыт эксплуатации модемов на наших телефонных линиях показывает, что, несмотря на применение протокола сжатия, например, V.12 bis вследствие помех и переповторов результирующая эффективная скорость передачи данных оказывается ниже раза в полтора. Например, при использовании модемов со скоростями 2400 bps эффективная скорость получается порядка 1200-1500 bps.

На четвертом этапе делается выбор между синхронным (наиболее высокоскоростной, используется при интенсивном способе взаимодействия) и асинхронным (используется если взаимодействие с сетью не интенсивно) модемом, исходя из характеристик каналов связи: коммутируемые или некоммутируемые.

Наиболее доступными для пользователя модема являются коммутируемые каналы связи, в которых телекоммуникационная информация передается по тем же каналам, что и речевая информация. При работе с коммутируемыми каналами связи требуется асинхронный модем.

Для организации взаимодействия только 2-х ПЭВМ требуются выделенные каналы связи. В этих условиях требуются синхронные модемы, как более высокоскоростные.

На пятом этапе решается вопрос о том, каким образом модем должен поддерживать протоколы сжатия данных и коррекцию ошибок. Здесь следует помнить, что аппаратная реализация более надежна, но и дорогостоящая. Поэтому, если нет жесткой необходимости, можно купить модемы с программной реализацией протоколов.

Л и т е р а т у р а

Ахметов К., Выборнов В. Как работает модем//Компьютер-пресс. N 3, 1994-С 50-51.

Феактистов А., Моргунов М. Что нужно учитывать при выборе модема //Компьютер-пресс. N 3, 1994-С, 52-56.

Вопросы для самоконтроля

Назовите основные отличительные характеристики этапов развития глобальных (региональных) сетей

.

Каковы принципиальные отличия способов коммутации информации узлами сетей?

Каким способом возможно объединение нескольких локальных сетей, расположенных на небольшом расстоянии друг от друга?

Чем отличается внутренний мост от внешнего?

Каким образом возможно объединить ЛВС, расположенные на значительном расстоянии друг от друга?

В чем заключаются принципиальное отличие объединения ЛВС посредством асинхронных и синхронных линий связи?

Òåìà 6. Îáëàñòè ïðèìåíåíèÿ ðåãèîíàëüíûõ

è ëîêàëüíûõ ñåòåé

Вопросы:

Телематика: телетекст и видеотекст.

Электронная почта.

Телесовещания и телеконференции.

Телетекст.

1 вопрос.

Термин «телематика» применяется для определения двух широких классов услуг, предоставляемых региональными и глобальными сетями - телетекст и видеотекст.

Технология телетекста использует обычные системы широковещательного телевидения для того, чтобы передавать покадрово информацию на терминалы пользователей (рис.6.1). Как видно на рис.6.1 термин телетекст описывает услугу с однонаправленной передачей данных.

Рис.6.1. Технология телетекста.

В условиях телетекста страница текста остается на экране до того, как будет циклически замещена следующей страницей, либо до указания пользователя. Вид услуги «телетекст» относится к самым ранним формам взаимодействия пользователя с удаленной ЭВМ. Для телетекста не требуется дополнительного канала телевидения. Он использует уже существующий. Принцип работы службы телетекста представлен на рис.6.2.

Рис.6.2. Принцип работы широковещательной службы.

Чтобы понять принцип работы телетекста, необходимо рассмотреть, как осуществляется обычная телевизионная передача. Изображение на телевизоре появляется благодаря тому, что по его экрану непрерывно двигается электронный луч. Сначала происходит прямой ход луча слева на право, затем луч движется в обратном направлении (пунктир). Реальная картина, видимая на экране телевизора, несколько отличается от той схемы, которая показана на рис.6.2. Во-первых, участки прямого хода луча располагаются так близко друг от друга, что получается сплошное изображение. Во вторых, во время обратных ходов луч гасится и поэтому на экране не виден.

При широковещании участки обратных ходов луча используются для передачи различной информации. Для этого к телевизору добавляется недорогая микромашина (интерфейс телетекста) с простейшим терминалом в виде клавиатуры.

В отличие от телетекста, видеотекст предполагает двустороннее взаимодействие между пользователем и источником информации (рис.6.3).

Рис.6.3. Технология видеотекста.

Как видно из рис.6.3 для обеспечения видеотекста необходимы модемы и коммутируемые телефонные сети (или коммуникационная подсеть).

Телематика обеспечивает следующие виды услуг:

Новости, погода, спорт.

Реклама через вещание телетекста.

Финансовая информация, например курс акций на бирже.

Покупки через терминал.

Игры и развлечения.

Электронная почта.

Телесовещания и телеконференции.

Функции 1, 2, 3 - обеспечивают телетекстом, а функции 4, 5, 6, 7 - обеспечиваются видеотекстом.

2 вопрос.

Электронная почта (ЭП) является одной из наиболее широко распространенных услуг, предоставляемых пользователям глобальной вычислительной сети. ЭП имеет ряд преимуществ перед обыкновенной:

более быстрая доставка сообщений;

более низкая стоимость передачи (для Германии посылка письма - 0,94$, максимум 4$ - страницы текста телексом, 0,19$ - телетекстом).

При помощи электронной почты можно пересылать тексты, изображения, звукограммы. Вся указанная корреспонденция хранится в информационных банках. Это позволяет в любое необходимое время осуществлять поиск, подборку и просмотр полученных при помощи почты документов.

Основные функции, выполняемые ЭП, сводятся к следующим:

редактирование документов перед передачей;

пересылка корреспонденции;

проверка и исправление ошибок, возникающих при передачи информации;

использование приоритетов для передачи срочной корреспонденции;

передача подтверждений о получении корреспонденции адресатами.

Простейшая форма электронной почты представлена на рис.6.4.

Рис.6.4. Простейшая схема ЭП.

На рис.6.4 корреспонденция непосредственно передается от одного пользователя к другому через коммуникационную подсеть. Данная схема проста, но имеет один существенный недостаток. Здесь пересылка документации возможна лишь тогда, когда одновременно работают машина - отправитель и машина получатель корреспонденции. Если пользователь находится не на своем месте, либо занят другой работой, корреспонденцию передать нельзя.

Для устранения указанного недостатка в структуру электронной почты вводят одно либо несколько почтовых отделений. Структура ЭП с одним почтовым отделением представлена на рис.6.5.

Рис.6.5. Структура почты с одним почтовым отделением.

Согласно рис.6.5 корреспонденция любого пользователя пересылается и хранится в информационном банке, выполняющем функции почтового отделения. Затем из почтового отделения корреспонденция рассылается адресатам.

В больших информационных сетях наличие одного почтового отделения приводит к большой загрузке каналов передачи данных, ведущих к нему. Поэтому в таких сетях делают по несколько почтовых отделений (рис.6.6). Здесь АбС первоначально пересылают корреспонденцию в ближайшие почтовые отделения, которые пересылают в нужных случаях документы друг другу и рассылают их пользователям.

Рис.6.6. ЭП с несколькими почтовыми отделениями.

Почтовое отделение в ЭП выполняет все необходимые функции, обеспечивающие быструю и качественную доставку корреспонденции:

управляют сеансами передачи информации;

проверяют наличие ошибок в переданной корреспонденции и исправляют их;

хранят корреспонденцию до востребования;

сообщают пользователям о поступившей для них корреспонденции;

пересылают документы пользователям;

регистрируют корреспонденцию и ведут ее учет;

поддерживают работу справочников почтовых отделений и адресов абонентов;

выполняют служебные операции, сортировку информации, проверку паролей при запросе корреспонденции, копирование документов.

Международный консультативный комитет по телеграфии и телефонии утвердил стандарт на ЭП, включающий группу рекомендаций, обозначенных шифром х.400.

3 вопрос.

Для проведения телесовещания или телеконференции одна из рабочих станций региональной или глобальной сети выступает в качестве банка и, одновременно, организатором совещания (рис.6.7).

Рис.6.7. Схема организации телесовещания.

Предварительно банк объявляет о проведении телесовещания на определенную тему и рассылает пользователям извещения об этом. Для проведения совещания в банке открывается специальный файл, в который вкладывается первоначальный текст и иллюстрирующий его материал (доклад). В течение суток или другого заранее установленного времени все участники совещания, обращаясь к банку, читают этот доклад и записывают в файл банка свои замечания и предложения. С ними знакомится руководитель банка и все лица, участвующие в дискуссии. После этого руководитель и остальные желающие лица вновь выступают по обсуждаемому предмету (посылают материалы в банк). С их выступлениями знакомятся участники дискуссии. Так продолжается до тех пор, пока будет сформулировано и принято решение совещания.

4 вопрос.

Кроме телетекста и видеотекста в последние несколько лет появилась другая технология, которая по мнению многих специалистов, станет массовым стандартом сетевых систем на базе терминалов.

Для определения этой технологии используется термин «телекс». Это обслуживание явилось результатом развития телекса и телетайпа.

Телекс.

Примерно 20 лет назад, когда начали появляться электронные пишущие машинки, возникла идея их соединения посредством телефонных каналов связи. В результате возникла служба телекса. Современные системы телекса работают под управлением ЭВМ, реализующих мультиплексирование в цифровых (дискретных) средствах передачи. Кроме того, терминал телекса может иметь средства запоминания данных, что особенно полезно для функций электронной почты. Скорость работы терминала 50 бот. Для кодирования символов используется международный алфавит № 2.

Система телетайпа

обеспечивает передачу текста между совместимыми терминалами со скоростью 110 слов в минуту, используя международный алфавит № 5 (код ASCII).

Разработка телетекста началась в конце 70-х годов в ФРГ. Целью данной разработки было создание терминала, который обеспечивал бы генерацию текста одновременно с передающими возможностями и который бы использовал полный набор символов пишущих машинок.

МККТТ (Международный консультационный комитет по телеграфии и телефонии) определил:

Все терминалы телетекста должны использовать стандартный набор графических знаков. Принимающий терминал телетекста должен иметь средства для хранения и использования полного набора этих символов. Это требование разработано для того, чтобы документ, направленный из одной страны в другую, был принят в том же виде несмотря на различие языков и алфавитов.

Служба телетекста требует, чтобы терминал выдерживал загрузку в течение 95% всего времени действия. Также требуется, чтобы он работал на скорости 2400 бит/с как на внутренних линиях, так и на зарубежных.

Все терминалы телетекста должны иметь полностью автоматическую установку вызова и ответов, чтобы исключить все ручные вмешательства.

Каждый терминал должен иметь уникальный код идентификации, включающий 4 части:

страна или сеть в стране;

адрес терминала;

дополнительная информация (определяется МККТТ);

идентификатор владельца терминала.

Все терминалы телетекста должны иметь следующие форматы страниц:

печатное поле (210х280 мм);

горизонтальное размещение - 10 символов на 25,4 мм;

вертикальное размещение - 0,5; 1; 1,5; 2 строки на 25,4 мм.

Л и т е р а т у р а

Блэк Ю. Сети ЭВМ: протоколы, стандарты, интерфейс. - М, ; Мир, 1990.

Вопросы для самоконтроля

Каковы принципиальные отличия телетекста и видеотекста?

Каковы функции телетекста?

Каковы функции видеотекста?

Что такое телетекст?

Тема 7. В ы б о р с е т и

Вопросы:

1. Создание рабочей группы.

2. Взаимодействие с поставщиками.

3. Оценка предложений.

1 вопрос.

Создание рабочей группы и ее внутренняя деятельность является первым этапом выбора сети.

Первый этап - выбор председателя созданной рабочей группы и ее внутренняя деятельность (без контактов с поставщиками).

Рабочая группа выбора сети должна включать не более трех специалистов, которые должны обладать высокой квалификацией в области ВТ, телефонной связи, коммуникаций общего назначения.

Функциями рабочей группы на первом этапе являются:

1. Составление плана проводимых мероприятий и сроков их исполнения.

2. Составление перечня требований, которым должна удовлетворять сеть.

3. Составление списка фирм поставщиков.

4. Подготовка перечня предложений.

План проводимых мероприятий составляется на все четыре этапа выбора. При составлении плана необходимо учитывать, что желательное соотношение между этапами должно быть как 2,5:1:1:1.

Перечень требований, которым должна удовлетворять сеть, обычно является ответами на следующие вопросы:

1. Сколько помещений должно обслуживаться сетью?

2. Какое ожидается взаимодействие между этими территориями?

3. В каком виде информация должна передаваться между подразделениями: изображения, речевая информация, данные, текст и т.д?

4. Для каждой пары помещений:

а) каков объем ежедневной порции передаваемой информации?

б) в течении какого периода должно поддерживаться интерактивное взаимодействие?

в) каков объем данных, передаваемых в интерактивном режиме?

5. Существуют ли особые требования к передаче данных (малая задержка ответа, детерминированное время передачи)?

6. Необходима ли связь с глобальными системами?

Третьей функцией групп является составление списка фирм-поставщиков ЛВС. Далее возможный список сужается до 3-4-х на основе анализа ответов по следующим критериям:

1. Насколько высок авторитет поставщика среди специалистов в области передачи данных?

2. Может ли поставщик сопровождать свой продукт собственными силами или через посредников?

3. Насколько охотно поставщики вступают в контакт?

4. В какой мере поставщик готов выполнить все сформулированные требования, особенно наиболее трудные (организацию шлюзов, высокая надежность и др.)

На 4-ом шаге первого этапа выполняется подготовка проекта ориентировочного перечня предложений поставщиков. Это необходимо для упрощения дальнейшей работы с поставщиками.

В перечне указывается, что поступающие от поставщиков предложения должны быть оформлены как ответы, например, по следующим разделам:

1. Общая часть.

2. Прокладка кабелей и передача данных.

3. Интерфейсы с устройствами.

4. Алгоритм доступа к каналу.

5. Мосты.

6. Шлюзы.

7. Управление сетью.

8. Стратегия развития.

В разделе 1 должен приводиться подробный обзор предлагаемой сети, а также результаты внедрения сети в других организациях.

В разделе 2 определена необходимость к типу кабеля, который требуется при установке предлагаемой сети.

В разделе 3 определяется какие устройства могут быть подключены к сети.

В разделе 4 указывается какой алгоритм доступа к каналу может реализовать сеть.

В разделе 5 определяется каким образом возможно в условиях данной сети реализовать связь между ЛВС на различных территориях с помощью мостов.

В разделе 6 содержится информация о том, каким образом предлагаемая сеть позволяет осуществить связь с разнотипными ЭВМ или сетями при помощи шлюзов.

В разделе 7 включены вопросы по управлению сетью и ее обслуживанию, помогающие рабочей группе распределить ответственность за управление сетью и установить требуемую численность обслуживающего персонала.

В разделе 8 поставщик излагает свои представления о будущих сетевых разработках фирмы. Эта информация обычно сопоставляется с собственными планами фирмы-заказщика.

Сформировав план работы, а также определив требования к сети и потенциальным поставщикам и составив проект предложений, рабочая группа начинает непосредственно взаимодействовать с поставщиками.

2 вопрос.

Вторым этапом выбора ЛВС является взаимодействие с поставщиками.

Взаимодействие с поставщиками включает короткие совещания, демонстрации и заканчивается получением предложений поставщика. На этом этапе представителю фирмы-поставщика представляют требования, которые предъявляются к будущей сети и проект предложений. В процессе взаимодействия часто выясняется, что предложения поставщиков более скромные, нежели требования, предъявляемые заказчиком.

Наличие ряда конкурентных предложений, каждое из которых полностью не удовлетворяет требованиям заказчика, требует оценки предложений.

3 вопрос.

Оценка предложений.

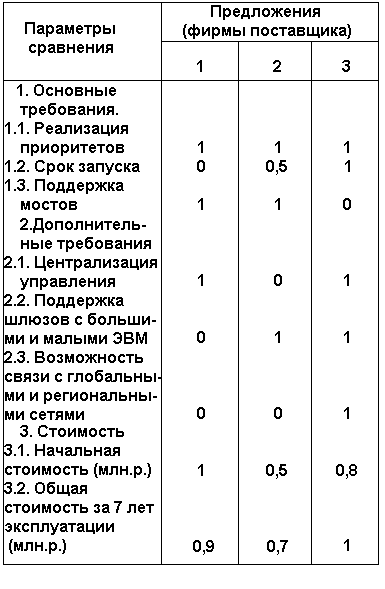

| Таблица 7.1

ПРИМЕР СОПОСТАВЛЕНИЯ ПРЕДЛОЖЕНИЙ

|

В табл.7.1 приведен ряд предложений поставщиков согласно требованиям, которые могут быть предъявлены заказчиком(см. табл. 7.1).

Как видно из табл.7.1 ни одно предложение не опережает остальные по всем показателям. В приведенном примере предложение 2 наилучшее по Основным требованиям, предложение 3 - по Дополнительным требованиям, предложение 1 - по Стоимости.

Поэтому, выбор будет зависеть от того, что наиболее важно для конкретного пользователя.

Традиционный подход к оценке предложений заключается в следующем.

На первом этапе вводятся количественные оценки предложений по всем параметрам (критериям) сравнения (табл. 7.2). При этом оцениваются только элементарные критерии (параметры, имеющие непосредственные значения).

| Таблица 7.2

ОЦЕНКИ ПРЕДЛОЖЕНИЙ

|

В отличие от количественной оценки предложений, важность критериев для конкретного заказчика определяется как по групповым (Основные требования, Дополнительные требования, Стоимость), так и по элементарным критериям. Для расчета весовых коэффициентов важности критериев необходим экспертный опрос. Для этой цели привлекается 8-12 экспертов.

Каждый эксперт заполняет таблицу, графы которой соответствуют критериям оценки, а строки содержат значения их важности для конкретного заказчика.

Оценка критериев должна производиться путем их ранжирования, которое заключается в расположении объектов в пронумерованной последовательности в соответствии с убыванием важности критериев (значение ранга "1" должен иметь критерий с максимальной важностью).

Результаты ранжирования критериев представлены в табл.7.3-7.6.

На основе результатов ранжирования определяются веса критериев оценки Wi по следующему алгоритму.

Вычисляется сумма рангов для каждого критерия Ri

K

Ri=åRki

k=1

где Rki - ранг, поставленный i-му критерию k-ым экспертом; RÎ1, k - количество экспертов.

2. Выбирается наименьшее значение Ri = Rmin и рассчитываются вспомогательные величины

3. Рассчитываются весовые коэффициенты Wi

Vi

Wi =-----

M

å Vi

i=1

где i Î 1,M - количество критериев.

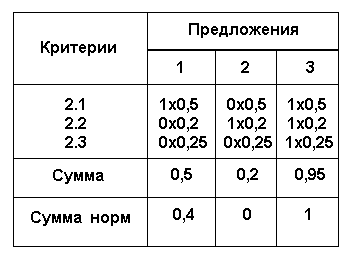

На следующем этапе определяется эффективность предложений Ej по

каждому из 3-х классов критериев (табл.7-9) согласно формуле

M

Ej = å WiPij

i=1

где Ej - эффективность j-го предложения;

Wi - вес i-го критерия оценки;

Pij - оценка j-го предложения по i-му критерию.

Далее полученная сумма нормализуется по формуле

Sji - Smi

Lji = -------------

Sbi - S mi

где Smi - наименьшая итоговая сумма эффективности по всем критериям

i-ой группы;

Sbi - наибольшая итоговая сумма эффективности;

Sji - итоговая сумма эффективности j-ого предложения, значение

которого нормализуется;

Lji - нормализованное значение итоговой суммы эффективности j-го предложения.

Результат вычислений в таблицах 7.7-7.9 является количественной оценкой групповых критериев "Основные требования", "Дополнительные требования" и "Стоимость".

Таблица 7.7

Эффективность предложений по критерию "Основные требования"

Таблица 7.8

Эффективность предложений по критерию "Дополнительные требования"

Таблица 7.9

Эффективность предложений по критерию "Стоимость"

На последнем этапе рассчитывается эффективность каждого предложения по всем критериям (табл. 7.10), как сумма произведений полученной оценки на важность соответствующего класса критерия (табл. 7.3).

Таблица 7.10

Эффективность предложений по всем критериям

наиболее

выигрышное

предложение

Как следует из табл. 7.10 наилучшим предложением является 2, имеющее общую оценку 0,5. Именно это предложение и должно быть рекомендовано для внедрения.

Л И Т Е Р А Т У Р А

Блэк Ю. Сети ЭВМ: протоколы, стандарты, интерфейсы.-М.:Мир, 1990.

ВОПРОСЫ ДЛЯ САМОКОНТРОЛЯ

Назовите основные этапы выбора сети.

Какой этап выбора сети наиболее трудоемкий?

Каковы функции рабочей группы на первом этапе выбора сети?

Назовите основные этапы оценки предложений различных вариантов сети.

Напишите алгоритм оценки предложений.

Тема 8. Надёжность и безопасность в ЛВС

Вопросы:

Характеристика причин влияющих на надежность ЛВС

Средства для мониторинга ЛВС.

Средства обеспечения надежности кабельной системы.

Защита от отключения электропитания.

Предотвращение потерь из

-

за сбоя дисковых систем.

Защита от компьютерных вирусов.

Средства контроля данных.

Криптографические методы защиты.

Сравнительная характеристика средств защиты информации.

1 вопрос.

Наряду с повышением производительности ЛВС первоочередными являются задачи обеспечения надежности

сети. Основными причинами, влияющими на бесперебойную работу ЛВС, являются:

Сбои оборудования, вызванные:

нарушениями работы сетевого кабеля;

отключением электропитания;

отказом дисковых систем и систем архивации данных;

нарушением работы серверов, рабочих станций.

Некорректная работа программного обеспечения (ПО), приводящая к потере или порче данных из-за:

ошибок в прикладном или сетевом ПО;

заражения систем компьютерными вирусами.

Несанкционированный доступ, копирование или изменение информации (случайные или умышленные), приводящие к:

искажению, либо уничтожению данных;

ознакомлению посторонних лиц с информацией, составляющей тайну.

Ошибки обслуживающего персонала.

Универсального решения, исключающего все перечисленные причины, нет. Однако разработаны и применяются технические средства и административные меры, позволяющие риск потери данных или несанкционированного доступа свести к минимуму.

2 вопрос.

Средства мониторинга ЛВС и обнаружения в ее работе «узких мест» можно подразделить на два основных класса: стратегические

и тактические

.

Назначение стратегических средств состоит в контроле за параметрами функционирования всей сети и решения проблем конфигурирования ЛВС.

Назначение тактических средств — мониторинг и устранение неисправностей сетевых устройств и сетевого кабеля.

К стратегическим средствам относятся:

системы управления сетью;

встроенные системы диагностики;

распределенные системы мониторинга;

средства диагностики серверов.

К тактическим средствам относят различные виды тестирующих устройств (тестеры и сканеры сетевого кабеля), а также устройства для комплексного анализа работы сети - анализаторы протоколов.

Тестирующие устройства помогают администратору обнаружить неисправности сетевого кабеля и разъёмов, а анализаторы протоколов — получать информацию об обмене данными в сети. Кроме того, к этой категории средств относят специальное ПО, позволяющее в режиме реального времени получать подробные отчеты о состоянии работы ЛВС.

3 вопрос.

Причину и место повреждения кабельной системы позволяют установить сканеры сетевого кабеля.

Наиболее универсальными являются сканеры фирмы Microtest, с помощью которых можно тестировать основные виды сетевых кабелей следующих стандартов:

IEEE 802.3 Ethernet (10BASE-5 — толстый кабель, 10BASE-2 — тонкий кабель, 10BASE-T — витая пара);

IEEE 802.4 Arcnet

IEEE 802.5 Token Ring.

Надежность кабельной системы зависит и от качества самого сетевого кабеля. В соответствии с международным стандартом ANSI/EIA/TIA -568 в современных ЛВС рекомендуется использовать сетевые кабели 3-х уровней (кабель уровня 1 — телефонный, уровня 2 — используется для передачи малых объемов данных с небольшой скоростью).

4 вопрос.

В настоящее время наиболее надежным средством предотвращения потерь информации является установка источников бесперебойного питания. На российском рынке наибольшее распространение получили источники бесперебойного питания фирмы American Power Conversion (APC). Такие мощные модели, как Smart-UPS 2000 фирмы APC, поддерживают работу ПК в течение 3-4 часов после отключения электроэнергии.

За рубежом крупные компании устанавливают резервные линии электропитания, подключенные к разным подстанциям, и при выходе из строя одной из них, электричество подается с другой.

5 вопрос.

Согласно исследованиям, проведенным в США, при полной потери информации на магнитных носителях вследствие сбоя компьютерной системы в первые три дня, из общего числа потерпевших объявляют о своем банкротстве 60% фирм и в течение года — 90% из оставшихся. В России пока не существует полностью безбумажных технологий и последствия сбоя не будут столь трагическими. Однако системам восстановления данных уделяется достаточно большое внимание.

В настоящее время для восстановления данных при сбоях применяется два способа:

использование дублирующих друг друга зеркальных дисков;

организация надежной и эффективной системы архивации.

Использование зеркальных дисков

иначе называют RAID - архитектурой (Redundant Arrays of Inexpensive Disks), которая предусматривает хранение избыточной информации (Parity), используемой для быстрого восстановления данных при сбое любого из дисков. Для реализации Raid - архитектуры используется специальная плата Raid - контроллера, соединяющего с помощью специального интерфейса с МД и снабженного специальной системой диагностики контроля данных, а также быстрого восстановления данных после сбоя. В производстве Raid - контроллеров лидирующее положение занимают фирмы Micropolis, Dynatek.

Организация надежной и эффективной системы архивации — еще одна важная задача по обеспечению сохранности информации в сети. В больших ЛВС для организации резервного копирования используют специализированный архивационный сервер. Одной из наиболее эффективных аппаратных систем является семейство архивационных серверов Storage Express фирмы Intel.

Сервер Storage Express подключается непосредственно к сетевому кабелю и служит для архивации данных, поступающих с любого из сетевых серверов и рабочих станций. При архивации выполняется двукратное сжатие данных. Соответствующее сетевое ПО — пакет Central Console — позволяет администратору управлять режимом копирования.

6 вопрос.

Особую опасность работе сети представляют компьютерные вирусы. По оценке специалистов инженерного корпуса армии США, при обнаружении и уничтожении в вычислительных сетях военного ведомства вируса «Сатанинский жук» затраты составляли 12000$ в час. Наиболее часто для борьбы с компьютерными вирусами применяются антивирусные программы, реже аппаратные средства.

Одним из самых мощных программных средств защиты от вирусов в ЛВС является ПО LANDest Visus Protect фирмы Intel, базирующееся на сетевом сервере. Устанавливаемая на рабочих станциях резидентная программа занимает всего 4 Кбайта. Сканирование файлов происходит в режиме реального времени. При обнаружении вируса LANDest Visus Protect в автоматическом режиме регулярно связывается со специальной BBS фирмы Intel, откуда получает информацию о шаблонах новых вирусов.

Вероятность занесения компьютерного вируса снижает применение бездисковых рабочих станций, особенно без НГМД.

7 вопрос.

Распространенным средством ограничения доступа в ЛВС является система паролей. Однако оно ненадежно, так как такую защиту достаточно легко взломать, либо подсмотреть пароль, либо войти в систему путем перебора паролей. Более надежное решение состоит в организации контроля доступа в помещения или к конкретному компьютеру в ЛВС с помощью различных видов идентификационных пластиковых карточек. Существует два вида карточек:

с магнитной полосой;

микропроцессорные карточки.

Использование карточек с магнитной полосой нецелесообразно, так как имея недорогое считывающее устройство для перенесения информации на «чистую» карточку, ее можно легко подделать.

Более высокую надежность имеют микропроцессорные карточки. Их надежность обусловлена в первую очередь невозможностью копирования или подделки кустарным способом. Установка специального считывающего устройства МП-карточек возможна не только на входе в помещение, где расположены компьютеры, но и на рабочих станциях и серверах ЛВС. Стоимость изготовления таких карточек составляет 4-6 $ (карточек с магнитной полосой 0,3-0,5$), а стоимость устройства считывания — порядка 150 - 200$.

8 вопрос.

Для предотвращения ознакомления с компьютерной информацией лиц, не имеющих к ней доступа, чаще всего используется шифрование данных при помощи определенных ключей.

Существуют следующие виды шифрования:

Шифрование с помощью личных ключей :

подстановочные;

перестановочные.

Стандарт шифрования данных.

Шифрование с ключами общего назначения.

Подстановочные методы шифрования

:

Моноалфавитный. Суть — буквы алфавита заменяются буквами другого алфавита.

Например : А Б В Г Д Ж З И К

ж з к л м н о п р

Полиалфавитный шифр. Предполагает использование множества шифрующих алфавитов, которые используются циклически. При этом используется ключ длинее, нежели исходный текст.

Перестановочные шифры

. Суть перестановочных шифров заключается в том, что в слове (сообщении), полученном в результате шифрования, буквы остаются прежними, а меняется только порядок.

Пример. Слово «море» используется как ключ. Ключ использован для нумерации колонок. Колонка один помещается под ключом, буква которого ближе всего к началу алфавита. Исходный текст затем записывается как последовательность строк под ключом. Шифр далее читается по колонкам, начиная с колонки ключ которой наименьший в алфавите. Фраза «изучай шифры» размещается следующим образом:

м о р е

2 3 4 1

и з у ч

а й ш

и ф р ы

Получается следующая шифровка:

чшыиаизйфу р

в реальных сетях подстановочные и перестановочные методы шифрования используются одновременно. Причем при формировании шифрованных данных подстановка и перестановка могут использоваться неоднократно. Эта идея использована в стандарте шифрования данных

(СШД), разработанным в 1977 году министерством торговли и Национальным бюро стандартов США.

Еще одним широко распространенным способом шифрования является шифрование данных с ключами общего назначения

. Сеть способа заключается в том, что для шифрования данных используются два положительных простых числа Е и N. На основе Е и N можно вычислить D, которое используется для дешифрации текста в исходный.

Сейчас на рынке представлено большое разнообразие устройств шифрования данных. Приблизительно 50% всех устройств ориентировано на использование стандарта СШД, достаточно много используют ключи общего назначения.

Процесс шифрования выполняется на уровне представления данных.

Сравнительная характеристика методов шифрования представлена в таблице 8.1.

Таблица 8.1

Сравнительная характеристика методов шифрования

| Параметры сравнений

|

Наименование метода

|

| |

DES

|

ГОСТ 28147-89

|

RSA

|

| Длина ключа

|

56 бит

|

256 бит

|

300-600 бит

|

| Скорость шифрования

|

10-20 Кбайт

/

с

|

50-70 Кбайт

/

с

|

300-500 Кбайт

/

с

|

| Криптостойкость операции

|

1017

|

1017

|

1023

|

| Реализация

|

программная и аппаратная

|

в основном аппаратная

|

программная и аппаратная

|

9 вопрос.

Для обеспечения надежной и безопасной работы сложных ЛВС необходимо комплексное применение всех мер безопасности с учетом специфики задач конкретной организации.

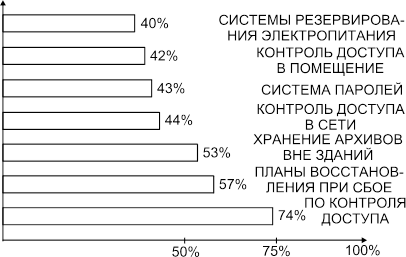

Согласно обследованию, проведенному DataPro Information Service Group в 1992 году среди 1153 американских и канадских фирм, использующих ЛВС на базе ПК с числом пользователей от 20 до 500, наиболее часто (84% всех фирм) для обеспечения безопасности применяются антивирусные программы. Значительно реже используются более дорогие виды защиты — автоматическое резервное копирование (27%), контроль доступа (27%) и шифрование данных (22%).

Приведенные цифры являются средними

, их значение может существенно колебаться, в зависимости от сферы применения ЛВС. На рис. 8.1 представлена сравнительная характеристика частоты использования средств безопасности данных в сетях Североамериканских банков.

Рис.8.1.

Л и т е р а т у р а

Япаров Т. Г. Надёжность и безопасность в ЛВС: комплексный подход // Мир ПК. - 1994. - №4. - с. 76 - 80.

Джиббе М. Службы защиты данных в NetWare 4.0 // Сети. - 1994. - №6.

Вопросы для самоконтроля

Назовите средства, обеспечивающие надёжность сети в случае сбоев оборудования.

Каким образом обезопасить сеть в случае некорректной работы ПО?

Какие средства от несанкционированного доступа в сети вы знаете?

|