| МПС РФ

Московский Государственный Университет

Путей Сообщения (МИИТ)

Кафедра «Электроника и защита информации»

Курсовая работа

по дисциплине: «Технические средства

защиты информации»

На тему: «Информация как предмет защиты»

Выполнил: Ефалов П.А.

студент гр. АКБ-311

ИСУТЭ

Проверил: Титов Е.В.

Москва-2004

СОДЕРЖАНИЕ:

Введение…………………………………………………………………………...4

1. Особенности информации как предмета защиты.

Понятие «информационная безопасность»………………………………….6

2. Информация. Свойства информации………………………………………..10

2.1. Понятие информации …..……………………………………….……10

2.2. Свойства информации………………………………………………...11

2.3. Свойства конфиденциальной информации………………………....13

2.4. Роль информации в предпринимательской деятельности………….18

2.4.1. Информация как товар…………………………………………18

2.4.2. Значимость информации……………………………………….20

2.4.3. Информация как коммерческая тайна…………………………21

3. Виды информации…………………………………………………………….23

3.1. Виды конфиденциальной информации………………………………25

4. Носители конфиденциальной информации…………………………………32

4.1. Объекты конфиденциальных интересов……………………………..32

4.1.1. Люди…………………………………………………………….36

4.1.2. Документы……………………………………………………...39

4.1.3. Публикации……………………………………………………..40

4.1.4. Технические носители…………………………………………40

4.1.5. Технические средства обеспечения производственной

деятельности……………………………………………………..41

4.1.6. Продукция………………………………………………………41

4.1.7. Промышленные и производственные отходы………………..41

4.2. Способы несанкционированного доступа к конфиденциальной

информации…………………………………………………………...42

4.2.1. Инициативное сотрудничество……………………………….46

4.2.2. Склонение к сотрудничеству…………………………………48

4.2.3. Выпытывание………………………………………………….49

4.2.4. Подслушивание………………………………………………..50

4.2.5. Наблюдение……………………………………………………51

4.2.6 Хищение………………………………………………………...55

4.2.7 Копирование……………………………………………………56

4.2.8. Подделка (модификация, фальсификация)…………………..57

4.2.9. Уничтожение…………………………………………………..58

5. Демаскирующие признаки объектов наблюдения, сигналов и веществ…..60

5.1. Текущая и эталонная признаковая структура………………………..61

5.2. Демаскирующие признаки электронных устройств перехвата

информации…………………………………………………………...62

5.3. Классификация методов и средств поиска электронных

устройств перехвата информации…………………………………...64

5.4. Специальные проверки служебных помещений…………………….66

Заключение……………………………………………………………………….67

Список литературы………………………………………………………………69

ВВЕДЕНИЕ

Современный этап развития общества характеризуется возрастающей ролью информационной сферы, представляющей собой совокупность информации, информационной инфраструктуры, субъектов, осуществляющих сбор, формирование, распространение и использование информации, а также системы регулирования возникающих при этом общественных отношений. Информационная сфера, являясь системообразующим фактором жизни общества, активно влияет на состояние политической, экономической, оборонной и других составляющих безопасности Российской Федерации. Национальная безопасность Российской Федерации существенным образом зависит от обеспечения информационной безопасности, и в ходе технического прогресса эта зависимость будет возрастать.

Обеспечение информационной безопасности России является одной из приоритетных государственных задач. Под информационной безопасностью (безопасностью информации) понимают состояние защищенности собственно информации и её носителей (человека, органов, систем и средств, обеспечивающих получение, обработку, хранение, передачу и использование информации) от различного вида угроз. Источники этих угроз могут быть преднамеренными (то есть имеющими цель незаконного получения информации) и непреднамеренными (такую цель не преследующими).

Обеспечить безопасность информации можно различными методами и средствами, как организационного, так и инженерного характера. Комплекс организационных мер, программных, технических и других методов и средств обеспечения безопасности информации образует систему защиты информации.

Целями защиты являются:

- предотвращение утечки, хищения, утраты, искажения, подделки информации;

- предотвращение угроз безопасности личности, общества, государства;

- предотвращение несанкционированных действий по уничтожению, модификации, искажению, копированию, блокированию информации; предотвращение других форм незаконного вмешательства в информационные ресурсы и информационные системы, обеспечение правового режима документированной информации как объекта собственности;

- защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных, имеющихся в информационных системах;

- сохранение государственной тайны, конфиденциальности документированной информации в соответствии с законодательством;

- обеспечение прав субъектов в информационных процессах и при разработке, производстве и применении информационных систем, технологий и средств их обеспечения.

Защите подлежит любая документированная информация, неправомерное обращение с которой может нанести ущерб ее собственнику, владельцу, пользователю и иному лицу.

Органы государственной власти и организации, ответственные за формирование и использование информационных ресурсов, подлежащих защите, а также органы и организации, разрабатывающие и применяющие информационные системы и информационные технологии для формирования и использования информационных ресурсов с ограниченным доступом, руководствуются в своей деятельности законодательством Российской Федерации.

1. Особенности информации как предмета защиты.

Понятие «информационная безопасность».

Безопасность проявляется как невозможность нанесения вреда функционированию и свойствам объекта, либо его структурных составляющих. Это положение служит методологическим основанием для выделения видов безопасности. Одной из важных структурных составляющих многих объектов безопасности является информация или деятельность, предметом которой является информация. Наличие угроз этим объектам позволяет говорить об их информационной безопасности — безопасности их «информационного измерения».

Свое «информационное измерение» имеет человек, в существовании которого информация имеет такое же важное значение, как пища, воздух, вода. Она обусловливает не только возможность его адаптации как биологического существа к условиям внешней среды, что само по себе немаловажно, но обусловливает и возникновение его социальных потребностей, возможность его социальной адаптации, развития личности, самореализации и самоутверждения. Информация является основным средством взаимодействия человека с другими людьми, без которого решение перечисленных задач не представляется возможным.

Посредством информации осуществляется процесс воспитания, образования, с ее помощью происходит овладение трудовыми навыками, формируется представление человека о возможных способах удовлетворения нужд, потребностей и реализации интересов, осуществляется мотивация его деятельности, а также в определенной мере и сама деятельность.

Нанесение вреда информации, способности человека ее воспринимать и осмысливать имеет следствием ущерб человеку как социальному и биологическому существу, существенно снижает возможность его выживания в реальном мире. Исходя из этого, информационная безопасность человека заключается в невозможности нанесения вреда ему как личности, социальная деятельность которой во многом базируется на осмыслении получаемой информации, информационных взаимодействиях с другими индивидами и часто имеет информацию в качестве предмета деятельности.

Свое «информационное измерение» имеет общество, представляющее собой сложный вид организации социальной жизни. Оно обладает механизмами саморегуляции, которые позволяют поддерживать его целостность, упорядочивать отношения между институтами и общностями, интегрировать социальные новообразования и подчинять их логике поведение основной массы населения, воспроизводить единую ткань многообразных социальных взаимодействий. Основу социальных взаимодействий составляют преднамеренные, целенаправленные поведенческие акты, ориентированные на других индивидов, их возможные ответные действия. Эти действия достаточно часто совершаются в форме социальной, точнее, информационной коммуникации, основу которой составляет обмен сведениями с помощью сообщений. Так, практически невозможно договориться о какой бы то ни было совместной деятельности, если участвующие в ней не знают ее целей, способов их достижения, плана, по которому предполагается организовать эту деятельность, задачу каждого участника и т. д. Необходимый уровень информированности может быть достигнут только в том случае, если организатор данной деятельности составит ее замысел, план реализации, доведет эти сведения до каждого, выяснит вопросы, которые возникли у участников, ответит на них и убедится, что все правильно понимают этот замысел и план.

Трудно переоценить роль информации в функционировании духовной сферы общества, в формировании и распространении культуры, представляющей собой характерный для членов данного общества образ мыслей и образ действий, ценности, нормы, традиции, критерии, оценки, регулирующие взаимодействие между людьми. Основой духовной сферы является информационная коммуникация. Информационная коммуникация осуществляется через среду распространения информации, которая в современном обществе принимает форму информационной инфраструктуры. Нанесение вреда этой инфраструктуре, передаваемым сообщениям и содержащимся в них сведениям может привести к нарушению целостности общества, деятельности его институтов, разрушению основ его существования. Исходя из этого, информационная безопасность общества заключается в невозможности нанесения вреда его духовной сфере, культурным ценностям, социальным регуляторам поведения людей, информационной инфраструктуре и передаваемым с ее помощью сообщениям.

«Информационное измерение» государства определяется информационным наполнением его деятельности. Эта деятельность с содержательной точки зрения заключается в выполнении функций государства, например, таких как обеспечение безопасности, ликвидация последствий стихийных бедствий и экологических катастроф, реализация социальных программ поддержки здравоохранения, социального обеспечения нетрудоспособных, защита прав и свобод граждан. «Информационное» наполнение деятельности государства определяется деятельностью его органов, с одной стороны, по управлению делами общества, стимулированию развития информационной инфраструктуры и информационной деятельности граждан, защите их прав и свобод в этой области, а с другой — по обеспечению законных ограничений на доступ к информации, несанкционированное раскрытие которой может нанести ущерб интересам личности, общества и государства.

Нанесение вреда этой деятельности органов государства способно существенно снизить его возможности по выполнению государственных функций. Так, безнаказанное нарушение тайны переговоров, личной и семейной тайны подрывает доверие граждан к государству, уменьшает социальную поддержку его деятельности; блокирование команд на боевое использование сил и средств ведения вооруженной борьбы лишает государство возможности отражения внешней агрессии; подделка таможенных деклараций — лишает его возможности противостоять угрозам экономике общества. Таким образом, информационная безопасность государства заключается в невозможности нанесения вреда деятельности государства по выполнению функций управления делами общества, предметом которой выступает информация и информационная инфраструктура общества.

Человек, общество и государство не являются единственно возможными объектами безопасности, обладающими своим «информационным измерением». Объектом информационной безопасности может выступать сама информация. В этом случае содержание «информационной безопасности» будет заключаться в защищенности информации от угроз. Такая постановка вопроса характерна как для социальных систем, так и для технических систем.

В жизни человека существует немало случаев, распространение информации, которых может негативным образом сказаться на его социальном статусе, других условиях его жизни. Аналогичным образом, при осуществлении коммерческой деятельности возникает информация, известность которой другим участникам рынка может существенно снизить доходность этой деятельности. В деятельности государства порождается информация, раскрытие которой может снизить эффективность проводимой политики. Подобная информация закрывается, и устанавливаемый режим ее использования призван предупредить возможность несанкционированного ознакомления с ней. В этом случае объектом безопасности выступает режим доступа к информации, а информационная безопасность заключается в невозможности нарушения этого режима. Примером могут служить информационно-телекоммуникационные системы и средства связи, предназначенные для обработки и передачи сведений, составляющих государственную тайну. Основным объектом безопасности в них является режим доступа к секретной информации. Информационная безопасность таких систем заключается в защищенности этой информации от несанкционированного доступа, уничтожения, изменения и других действий, которые должны происходить только в соответствии с порядком, установленным владельцем этих сведений.

Объектом информационной безопасности может быть коммерческое предприятие. Тогда содержание «информационной безопасности» будет заключаться в защищенности интересов собственника данного предприятия, удовлетворяемых с помощью информации, либо связанных с защитой от несанкционированного доступа тех сведений, которые представляются собственнику достаточно важными. Интересы проявляются через объекты, способные служить для их удовлетворения, и действия, предпринимаемые для обладания этими объектами. Соответственно интересы как объект безопасности могут быть представлены совокупностью информации, способной удовлетворять интерес собственника, и его действий, направленных на овладение информацией или сокрытие информации. Эти составляющие объекта информационной безопасности и защищаются от внешних и внутренних угроз. В случае, когда собственник предприятия не видит необходимости в защите своих действий, например, в связи с тем, что это не окупается, содержание информационной безопасности предприятия может быть сведено к защищенности конкретной информации, раскрытие которой может принести заметный ущерб коммерческой деятельности. Подобную информацию обычно относят к коммерческой тайне.

Объектом информационной безопасности в определенных случаях может быть информационная система. Тогда под информационной безопасностью будет пониматься «защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры». Вследствие этого правильный с методологической точки зрения подход к проблемам обеспечения информационной безопасности должен начинаться с выявления субъектов отношений, связанных с использованием информационных систем. Спектр их интересов может быть разделен «на следующие основные категории: доступность (возможность за приемлемое время получить требуемую информационную услугу), целостность (актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения), конфиденциальность (защита от несанкционированного ознакомления)».

Исходя из изложенного, в наиболее общем виде информационная безопасность может быть определена как невозможность нанесения вреда свойствам объекта безопасности, обусловливаемым информацией и информационной инфраструктурой.

Структура понятия «информационная безопасность»

2. Информация. Свойства информации.

2.1. Понятие информации.

Термин информация

происходит от латинского слова informatio

, что означает «сведения, разъяснения, изложение». Информация - это настолько общее и глубокое понятие, что его нельзя объяснить одной фразой. В это слово вкладывается различный смысл в технике, науке и в житейских ситуациях. В обиходе информацией называют любые данные или сведения, которые кого-либо интересуют, например сообщение о каких-либо событиях, о чьей-либо деятельности и т. п. «Информировать» в этом смысле означает «сообщить нечто, неизвестное раньше».

Информация

— сведения об объектах и явлениях окружающей среды, их параметрах, свойствах и состоянии, которые воспринимают информационные системы (живые организмы, управляющие машины и др.) в процессе жизнедеятельности и работы.

Одно и то же информационное сообщение (статья в газете, объявление, письмо, телеграмма, справка, рассказ, чертеж, радиопередача и т. п.) может содержать разное количество информации для разных людей в зависимости от их накопленных знаний, от уровня понимания этого сообщения и интереса к нему. Так, сообщение, составленное на японском языке, не несет никакой новой информации человеку, не знающему этого языка, но может быть высокоинформативным для человека, владеющего японским. Никакой новой информации не содержит и сообщение, изложенное на знакомом языке, если его содержание непонятно или уже известно.

Информация есть характеристика не сообщения, а соотношения между сообщением и его потребителем. Без наличия потребителя, хотя бы потенциального, говорить об информации бессмысленно.

В случаях, когда говорят об автоматизированной работе с информацией посредством каких-либо технических устройств, обычно в первую очередь интересуются не содержанием сообщения, а тем, сколько символов это сообщение содержит.

Применительно к компьютерной обработке данных под информацией

понимают некоторую последовательность символических обозначений (букв, цифр, закодированных графических образов и звуков и т. п.), несущую смысловую нагрузку и представленную в понятном компьютеру виде. Каждый новый символ в такой последовательности символов увеличивает информационный объем сообщения.

Информация может существовать в виде:

- текстов, рисунков, чертежей, фотографий;

- световых или звуковых сигналов;

- радиоволн;

- электрических и нервных импульсов;

- магнитных записей;

- жестов и мимики;

- запахов и вкусовых ощущений;

- хромосом, посредством которых передаются по наследству признаки и свойства организмов, и т. д.

Предметы, процессы, явления материального или нематериального свойства, рассматриваемые с точки зрения их информационных свойств, называются информационными объектами.

Что можно делать с информацией

| создавать

|

принимать

|

комбинировать

|

хранить

|

| передавать

|

копировать

|

обрабатывать

|

искать

|

| воспринимать

|

формализовать

|

делить на части

|

измерять

|

| использовать

|

распространять

|

упрощать

|

разрушать

|

| запоминать

|

преобразовывать

|

собирать

|

и т. д.

|

Все эти процессы, связанные с определенными операциями над информацией, называются информационными процессами.

2.2. Свойства информации

Информация нам нужна для того, чтобы принимать правильные решения.

Рассмотрим свойства информации, то есть, ее качественные признаки:

· объективность

· достоверность

· полнота

· точность

· актуальность

· полезность

· ценность

· своевременность

· понятность

· доступность

· краткость и т. д.

1. Объективность информации.

Информация - это отражение внешнего мира, а он существует независимо от нашего сознания и желаний. Поэтому в качестве свойства информации можно выделить её объективность. Информация объективна, если она. не зависит, от чьего-либо мнения, суждения.

Пример. Сообщение «На улице тепло» несет субъективную информацию, а сообщение «На улице 22'С» - объективную (если термометр исправен).

Объективную информацию можно получить с помощью исправных датчиков, измерительных приборов. Но, отражаясь в сознании конкретного человека, информация перестает быть объективной, так как, преобразовывается (в большей или меньшей степени) в зависимости от мнения, суждения, опыта, знания или «вредности» конкретного субъекта.

2.

Достоверность информации.

Информация достоверна, если она отражает истинное положение дел.

Объективная информация всегда достоверна, но достоверная информация может быть как объективной, так и субъективной. Достоверная информация помогает принять нам правильное решение.

Недостоверной информация может быть по следующим причинам:

- преднамеренное искажение (дезинформация);

- искажение в результате воздействия помех («испорченный телефон»);

- когда значение реального факта преуменьшается или преувеличивается (слухи, рыбацкие истории).

3.

Полнота информации.

Информацию можно назвать полной, если ее достаточно для понимания и принятия решения.

Например, мечта историка — иметь полную информацию о минувших эпохах. Но историческая информация никогда не бывает полной, и полнота информации уменьшается по мере удаленности от нас исторической эпохи. Даже события, происходившие на наших глазах, не полностью документируются, многое забывается, и воспоминания подвергаются искажению.

Неполная информация может привести к ошибочному выводу или решению. Не зря русская пословица гласит: «Недоученный хуже неученого».

Как неполная, так и избыточная информация сдерживает принятие решений или может повлечь ошибки.

4.

Точность

информации

определяется степенью ее близости к реальному состоянию объекта, процесса, явления и т. п.

5.

Актуальность (своевременность) информации

- важность, существенность для настоящего времени. Только вовремя полученная информация может принести необходимую пользу. Неактуальной информация может быть по двум причинам: она может быть устаревшей (прошлогодняя газета) либо незначимой, ненужной (например, сообщение о том, что в Италии снижены цены на 5%).

6.

Полезность или бесполезность

(ценность) информации. Тaк кaк границы между этими понятиями нет, то следует говорить о степени полезности применительно к нуждам конкретных людей. Полезность информации оценивается по тем задачам, которые мы можем решить с ее помощью.

Самая ценная для нас информация - достаточно полезная, полная, объективная, достоверная и новая. При этом примем во внимание, что небольшой процент бесполезной информации даже помогает, позволяя отдохнуть на неинформативных участках текста. А самая полная, самая достоверная информация не может быть новой.

С точки зрения техники свойство полезности рассматривать бессмысленно, так как задачи машине ставит человек.

Любую информацию можно характеризовать с точки зрения ее объективности, достоверности, полноты, актуальности, понятности и полезности. Социальная (общественная) информация обладает еще и дополнительными свойствами.

А именно:

1. Имеет семантический (смысловой) характер, т. е. понятийный, так как именно в понятиях обобщаются наиболее существенные признаки предметов, процессов и явлений окружающего мира.

2. Имеет языковую природу (кроме некоторых видов эстетической информации, например изобразительного искусства). Одно и то же содержание может быть выражено на разных естественных (разговорных) языках, записано в виде математических формул и т. д.

3. С течением времени количество информации растет, информация накапливается, происходит ее систематизация, оценка и обобщение. Это свойство назвали ростом и кумулированием информации. (Кумуляция — от лат; cumulatio.— увеличение, скопление).

4. Старение информации заключается в уменьшении ее ценности с течением времени. Старит информацию не само время, а появление новой информации, которая уточняет, дополняет или отвергает полностью или частично более раннюю. Научно-техническая информация стареет быстрее, эстетическая (произведения искусства) – медленнее.

5. Логичность, компактность, удобная форма представления облегчает понимание и усвоение информации.

Таким образом, свойства информации можно представить следующим образом:

2.3. Свойства конфиденциальной информации.

Построение системы информационной безопасности

(СИБ) в организации всегда начинается с выявления анализа рисков (АР), что представляет собой наиболее трудоемкую часть работы по созданию СИБ. Один из элементов АР заключается в проведении обследования технологии выполнения всех процессов и функций с целью выявления уязвимостей технологических элементов, оценки вероятности их реализации и величины возможного ущерба. Под уязвимостью будем подразумевать событие, состоящее в нарушении одного из свойств безопасности обрабатываемой информации: доступности, целостности и конфиденциальности (например, неисправности технических средств или ошибки при ручном вводе информации в ЭВМ при отсутствии внешнего контроля ввода информации).

Под безопасностью информации

понимается такое состояние информации, технических средств и технологии ее обработки, которое характеризуется свойствами конфиденциальности, целостности и доступности информации.

доступность

информации - свойство, характеризующееся способностью обеспечивать своевременный беспрепятственный доступ субъектов к интересующей их информации и готовностью соответствующих средств к обслуживанию поступающих от субъектов запросов;

целостность

информации - свойство информации, заключающееся в ее существовании в неизменном виде по отношению к некоторому фиксированному состоянию и адекватности (полноты и точности) отображения объекта предметной области независимо от формы представления этой информации;

конфиденциальность

информации - субъективно определяемое свойство информации, указывающее на необходимость ограничения круга доступа к данной информации, и обеспечиваемое способностью системы (среды) сохранять указанную информацию в тайне от субъектов, не имеющих полномочий на доступ к ней.

Чтобы определить наличие или отсутствие нарушений безопасности, предварительно выявляют типичные события, связанные с этими нарушениями.

Уязвимость системы означает нарушение хотя бы одного из свойств её информационного ресурса (доступности, целостности или конфиденциальности). В общем случае имеют место следующие вероятные угрозы в автоматизированных системах:

- разрушение файловой структуры из-за некорректной работы программ или аппаратных средств;

- разрушение информации, вызванное вирусными воздействиями;

- разрушение архивной информации, хранящейся на машинных носителях;

- ошибки в программном обеспечении;

- несанкционированный доступ посторонних лиц, не принадлежащих к числу служащих предприятия, и ознакомление с обрабатываемой конфиденциальной информацией;

- ознакомление служащих с информацией, к которой они не должны иметь доступа;

- несанкционированное копирование программ и данных;

- перехват и ознакомление с информацией, передаваемой по каналам связи;

- хищение машинных носителей, содержащих конфиденциальную информацию;

- несанкционированная распечатка и хищение документов на бумажных носителях;

- случайное или умышленное уничтожение информации;

- несанкционированная модификация информации;

- фальсификация сообщений, передаваемых по каналам связи;

- отказ от авторства сообщений, передаваемых по каналам связи;

- отказ от факта получения информации;

- ошибки в работе обслуживающего персонала;

- хищение и несанкционированная модификация оборудования;

- отключение электропитания;

- сбои оборудования.

В настоящее время не существует общепринятого определения термина «защищенность информации» в связи с различными аспектами его семантической интерпретации в прикладных исследованиях. В ряде случаев защищенность понимают как определенное состояние исследуемой системы, в других - как одно из ее свойств. Кроме того, в некоторых исследованиях и руководящих документах данный термин употребляется в качестве синонима безопасности информации, что вносит еще большую терминологическую неопределенность. Поэтому представляется целесообразным дать определение защищенности информации с позиций системного подхода. Системный подход предполагает комплексное рассмотрение исследуемого объекта как системы с учетом внутренних и внешних связей и основываясь на общих принципах сложности и цели.

Заметим прежде, что любой объект обладает определенными отличительными особенностями, характеризующими его отдельные стороны (аспекты). Особенности, выделяющие данный объект из совокупности других, являются свойствами этого объекта, которые могут меняться с течением времени, переводя объект из одного положения в другое. Положения объекта в каждый момент времени соответствуют различным его состояниям.

Интуитивно ясно, что защищенность информации не является собственно свойством определенного количества информации в отличие от, например, ценности, а зависит как от характеристик функционирования системы защиты, так и от характеристик функционирования системы нападения. Понятно также, что в различных случайных обстоятельствах действия каждой из противоборствующих сторон различны, различны и достигаемые ими эффекты. Следовательно, защищенность информации также может изменяться с течением времени и является свойством системы защиты информации (СЗИ) достигать целевого эффекта при взаимодействии с системой информационного нападения (СИН).

При этом целевым эффектом СЗИ является та или иная степень защищенности информации, измеряемая соответствующей математической мерой. Очевидно, что часто используемое определение защищенности информации как некоторого состояния информационной системы применимо лишь в простейших моделях, не учитывающих динамику ее функционирования. В динамических моделях состояние защищенности представляет собой временной срез свойства защищенность информации и описывается значением соответствующего показателя в фиксированный момент времени.

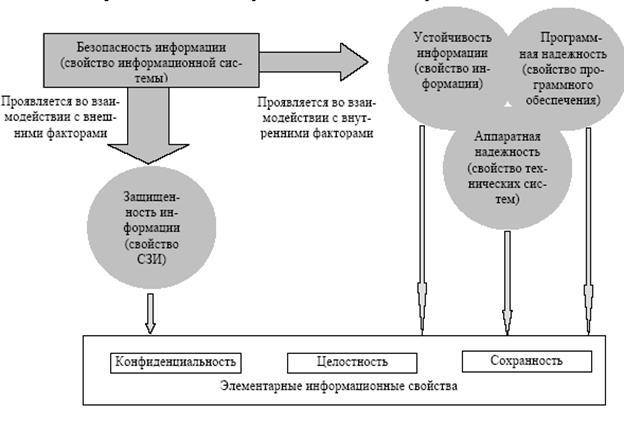

Свойство защищенность входит составной частью в более сложное свойство информационной системы - безопасность информации. Безопасность информации, применительно к техническим системам, кроме противоборства СЗИ и СИН в информационном конфликте, отражает и другие аспекты качества обрабатываемой, передаваемой и хранимой информации.

В свою очередь, декомпозиция свойства безопасность в соответствии с целями СИН по отношению к объектам защиты позволяет выделить элементарные информационные свойства - конфиденциальность, сохранность, целостность. При этом данные свойства зависят как от защищенности, так и от программной и аппаратной надежности, а также от информационной устойчивости. Применительно к свойству защищенности информации простейшие свойства определяются способностью системы защиты достигать той или иной степени соответствующих элементарных целевых эффектов, заключающихся в препятствии системе нападения получать, разрушать или искажать информацию.

Таким образом, иерархическую взаимосвязь основных свойств, субъектами проявления которых являются различные аспекты безопасности информации, представлена на рисунке.

Доступность

входной информации нарушается

при:

- неисправности технических средств (отсутствии систем резервирования аппаратуры, устройств бесперебойного питания);

- несвоевременном предоставлении документов при последовательной обработке одного и того же документа несколькими исполнителями;

- занятости программ обработки информации другим пользователем при отсутствии сетевой версии программы коллективного пользования.

Целостность

выходной информации нарушается

при:

- ручном вводе информации в ЭВМ при отсутствии внешнего независимого механизма контроля ввода информации;

- распечатке документов на принтерах общего пользования, когда распечатанный документ не сверяется с первоисточником;

- передаче информации по каналам связи без специальных средств поддержания целостности (ЭЦП, контрольных кодовых групп, других специальных идентификационных признаков);

- копировании документов без сверки полученных и исходных документов;

- регистрации документов в журналах (книгах, папках) учета без проверки соответствия учетных данных и исходных документов;

- хранении документов без специальных средств контроля целостности хранилищ документов (документы дня и другие папки документов);

- ручном раскассировании документов в раскладки клиентов;

- ручном пересчитывании купюр одним сотрудником без применения технических средств.

Конфиденциальность

информации нарушается

при:

- передаче и приеме информации по незащищенным системам телекоммуникаций и локальных сетей;

- ведении переговоров по телефонам МГТС;

- передаче и приеме факсов на аппаратах общего пользования по линиям МГТС;

- размножении документов без учета копий на технических средствах общего доступа;

- распечатке информации на принтерах на неучтенных носителях (бумаге);

- распечатке конфиденциальной или любой другой информации ограниченного доступа на принтерах общего пользования;

- неисправности механизмов управления доступом к информации или техническим средствам, позволяющим выполнять функции, доступ к которым должен быть ограничен, при сохранении работоспособности остальных механизмов системы.

Приведенный перечень событий носит примерный характер, и для каждой информационной системы он является уникальным.

2. 4. Роль информации в предпринимательской

деятельности.

2.4.1. Информация как товар.

Современное общество называется информационным. Широкое развитие средств вычислительной техники и связи позволило собирать, хранить, обрабатывать и передавать информацию в таких объемах и с такой оперативностью, которые были немыслимы раньше. Благодаря новым информационным технологиям производственная и не производственная деятельность человека, его повседневная сфера общения безгранично расширяются за счет вовлечения опыта, знаний и духовных ценностей, выработанных мировой цивилизацией, и сама экономика все в меньшей степени характеризуется как производство материальных благ и все большей - как распространение информационных продуктов и услуг. И уже вряд ли стоит возражать против сложившихся и укоренившихся в теории и практике употребления таких словосочетаний как "информация - это товар". Тем более, что отнесение информации к категории "товара" юридически закреплено законодательно: информационные ресурсы могут быть товаром, за исключением случаев предусмотренных законодательством РФ. Что же такое товар вообще и, конкретно, товар - информация?

Товар - сложное, многоаспектное понятие, включающее совокупность многих свойств, главным из которых являются потребительские свойства, т.е. способность товара удовлетворять потребности того, кто им владеет.

Потребительские свойства информации

- это не просто набор ее источников (документов) в области решаемой проблемы. Это та сумма отобранных, переработанных и представленных в соответствующих видах и формах сведений, при использовании которых потребитель (предприниматель, инженер, менеджер, руководитель) с учетом его экономических, социальных, психических возможностей и особенностей может с максимальным успехом решать стоящую перед ним проблему.

Следующим важнейшим свойством информации, как товара, является ее цена

. Главная черта рыночного ценообразования состоит в том, что реальный процесс формирования цен здесь происходит не в среде производства, а в среде реализации продукции, т.е. на рынке под воздействием спроса и предложения. Цена товара и его полезность проходят проверку рынком и окончательно формируются на рынке. Формирование цены на информационные продукты и услуги осуществляется на основе анализа рентабельности предлагаемой информации и конъюнктуры рынка. Например, создание автоматизированных баз данных. Факторами, влияющими на установление цен, являются затраты на разработку информационного продукта, качество представленной информации, а также ожидаемый спрос на тот или иной информационный продукт.

Цена информации в предпринимательской деятельности может также определяться, как величина ущерба, который может быть нанесен фирме в результате использования коммерческой информации конкурентами. Или наоборот прибыли (дохода), который может быть получен фирмой в результате получения коммерческой информации. Следующим свойством товара является его жизненный цикл. Жизненный цикл товара (ЖЦТ) - это время существования товара на рынке. Фазы ЖЦТ обычно делят на внедрение (введение), рост, зрелость, насыщение и спад.

Продолжительность жизненного цикла в целом и его отдельных фаз зависит как от самого товара, так и от конкретного рынка. По общему признаку сырьевые товары имеют более длительный жизненный цикл, готовые изделия имеют более короткий жизненный, а наиболее технически совершенные товары короткий (2-3 года). Жизненный цикл одного и того же товара, но на разных рынках неодинаков.

Указанные особенности относятся и к информации как товару, жизненный цикл которой может колебаться в широких пределах. Особенно, когда это относится к коммерческой информации, представляющей интерес для конкурирующей организации.

Наряду с указанными свойствами информация (информационные ресурсы) характеризуются следующими особенностями:

- неисчерпаемостью

- по мере развития общества и роста потребления его запасы не убывают, а растут;

- сохраняемостью

- при использовании не исчезает и даже может увеличиваться за счет трансформации полученных сообщений;

- несамостоятельностью

- проявляет свою "движущую силу" только в соединении с другими ресурсами (труд, техника, сырье, энергия).

Таким образом, информация как особый вид ресурсов и фактор общественного развития становиться и особым видом продукта с присущими ему всеми свойствами товара. Наблюдается переход от индустриальной экономики к экономике, основанной на информации, на новой информационной технологии как совокупности информационно-технологических процессов.

На сегодня рынок информации в России многообразен и динамичен. Активно используя самые совершенные технологии, он расширяется за счет формирования новых общественных потребностей и начинает доминировать в российской экономике наряду с энергетическим рынком. Чтобы оценить масштабность рынка информации, достаточно посмотреть на его структуру.

В число основных секторов этого рынка входят:

- традиционные средства массовой информации (телевидение, радио, газеты);

- справочные издания (энциклопедии, учебники, словари, каталоги и т.д.);

- справочно-информационные службы (телефонные службы, справочные бюро, доски объявлений и др.);

- консалтинговые службы (юридические, маркетинговые, налоговые и др.);

- компьютерные информационные системы и базы данных.

2.4.2. Значимость информации

Информация может быть важной и точной и в то же время бесполезной, поскольку ее недостаточно для понимания и действия. То, что конкурент меняет рекламное агентство - информация важная, но в изолированном виде она сообщит не много. Ее следует не отбрасывать, а соотнести с другой информацией, что может принести видимую пользу. Два толкования, приведенные раздельно или параллельно, позволяют судить о значимости информации.

Первое называется «циркуляция». Оно состоит в быстрой циркуляции информации среди лиц, имеющих к ней отношение, в надежде на возможность установления связи с иной информацией. Ваш коммерческий директор определенно установит связь между изменением рекламного агентства и слухом о готовящемся выпуске новой продукции.

Второе толкование называется «синтез» оно состоит в соединении всех обрывков информации, что похоже на сбор головоломки, для воссоздания полного образа. Это не всегда легко, потому что часто не достает частей или они не подходящей формы. Иногда наоборот, части идеально подходят, давая ясное представление о ситуации: закрытие завода, изменение линии продукции и анализ баланса позволили предприятию понять, что у конкурентов были трудности с государственной казной. Чаще приходиться проделывать определенный путь при формировании гипотезы: попытку синтеза, циркуляцию, связав это с исследованием вспомогательной информации для того, чтобы добиться ясного и полного образа. Анализ, синтез, циркуляция составляют основные операции обработки информации.

Руководитель аналитической службы фирмы, который впервые принимается за исследование информации, охотно верит, что он натолкнется на скудность источников. Применив методику 4К+1 (текст + фирма + беседа + консультант + джокер) он может оказаться, перед изобилием источников. Отсюда неизбежен вопрос: так ли необходимо подписываться на 500 газет, подключаться к 50 банкам данных и говорить с 300 собеседниками? Единственное средство для определения полезности источников и их немногословности - постоянная проверка этих источников по двум критериям: обеспечение и эффективность.

Обеспечение источников.

Подпитываются ли все базы информацией? Если ответ негативный, этот источник определенно не подходит.

Эффективность источников.

Информация называется свежей, если интервал между событием и сообщением в нем короткий. Свежесть и конфиденциальность - два качества дополняющих друг друга. Если фирма располагает конфиденциальной информацией, не охваченной широкой прессой, необходимо обратиться к экспертам. Такая работа по развитию источников представляет собой "малый цикл информации". Как показала практика в режиме "система функционирует сама по себе", имеется определенное количество источников, которые снабжают фирму информацией, собираемой по схеме "ЗВ".

2.4.3. Информация как коммерческая тайна

Часть информации обращающейся в фирме представляет собой конфиденциальную информацию, чаще она называется коммерческой тайной (КТ).

Под КТ предприятия понимаются не относящиеся к государственным секретам сведения, связанные с производством, технологией, управлением, финансами и другой деятельностью предприятия, разглашение (передача, утечка) которых может нанести ущерб его интересам.

Состав и объем сведений составляющих КТ, определяются руководством предприятия. Для того, чтобы иметь возможность контролировать деятельность предприятий, Правительство России выпустило 05.12.91 г. Постановление № 35 "О перечне сведений, которые не могут составлять коммерческую тайну".

Перечень сведений, относящихся к КТ и носящий рекомендательный характер, может быть сгруппирован по тематическому принципу. Сведения, включенные в данный перечень, могут быть КТ только с учетом особенностей конкретного предприятия (организации).

1. Сведения о финансовой деятельности

- прибыль, кредиты, товарооборот; финансовые отчеты и прогнозы; коммерческие замыслы; фонд заработной платы; стоимость основных и оборотных средств; кредитные условия платежа; банковские счета; плановые и отчетные калькуляции.

2. Информация о рынке

- цены, скидки, условия договоров, спецификация продукции, объем, история, тенденции производства и прогноз для конкретного продукта; рыночная политика и планирование; маркетинг и стратегия цен; отношения с потребителем и репутация; численность и размещения торговых агентов; каналы и методы сбыта; политика сбыта; программа рекламы.

3. Сведения о производстве продукции

- сведения о техническом уровне, технико-экономических характеристиках разрабатываемых изделий; сведения о планируемых сроках создания разрабатываемых изделий; сведения о применяемых и перспективных технологиях, технологических процессах, приемах и оборудовании; сведения о модификации и модернизации ранее известных технологий, процессов, оборудования; производственные мощности; состояние основных и оборотных фондов; организация производства; размещение и размер производственных помещений и складов; перспективные планы развития производства; технические спецификации существующей и перспективной продукции; схемы и чертежи новых разработок; оценка качества и эффективности.

4. Сведения о научных разработках

- новые технологические методы, новые технические, технологические и физические принципы; программы НИР; новые алгоритмы; оригинальные программы.

5. Сведения о материально-техническом обеспечении

- сведения о составе торговых клиентов, представителей и посредников; потребности в сырье, материалах, комплектующих узлах и деталях, источники удовлетворения этих потребностей; транспортные и энергетические потребности.

6. Сведения о персонале предприятия

- численность персонала предприятия; определение лиц, принимающих решения.

7. Сведения о принципах управления предприятием

- сведения о применяемых и перспективных методах управления производством; сведения о фактах ведения переговоров, предметах и целей совещаний и заседаний органов управления; сведения о планах предприятия по расширению производства; условия продажи и слияния фирм.

8. Прочие сведения

- важные элементы системы безопасности, кодов и процедур доступа, принципы организации защиты коммерческой тайны.

Законом РФ от 02.12.90 г. "О банках и банковской деятельности" введено понятие "банковской тайны".

Под банковской тайной подразумевается обязанность кредитного учреждения сохранять тайну по операциям клиентов, ограждение банковских операций от ознакомления с ними посторонних лиц, прежде всего конкурентов того или иного клиента, тайну по операциям, счетам и вкладам своих клиентов и корреспондентов. Иначе банковскую тайну можно определить как личную тайну банка. В итоге КТ банка включает КТ самого банка и личную тайну вкладчика.

Нецелесообразно превращать информацию в коммерческую тайну идеи и сведения, которые общеизвестны. То есть следует различать информацию, имеющую коммерческую ценность, и информацию, представляющую научный и теоретический интерес.

Американцы, например, (в "Практике защиты коммерческой тайны в США") предлагают двухчленное деление сведений, составляющих КТ: технология и деловая информация.

Первая группа коммерческих секретов представляет интерес для конкурентов потому, что может быть применена ими для производства таких же товаров с использованием технических и технологических решений данного предприятия.

Вторая группа - деловая информация, содержащая КТ, может учитываться конкурентом в борьбе с предприятием за рынок сбыта клиентов, покупателей, для навязывания невыгодных сделок.

Коммерческая информация может быть ранжирована по степени ее важности для предприятия с тем, чтобы регулировать ее распространение среди работающих на предприятии, указывать пользователей этой информации, уровень ее защиты и т.д.

3. Виды информации.

Какие типы или виды информации можно выделить?

Во-первых

, по способу восприятия информации.

У человека пять органов чувств:

- зрение; с помощью глаз люди различают цвета, воспринимают зрительную информацию, к которой относятся и текстовая, и числовая, и графическая;

- слух; уши помогают воспринимать звуковую информацию – речь, музыку, звуковые сигналы, шум;

- обоняние; с помощью носа люди получают информацию о запахах окружающего мира;

- вкус; вкусовые рецепторы языка дают возможность получить информацию о том, каков предмет на вкус — горький, кислый, сладкий, соленый;

- осязание; кончиками пальцев (или просто кожей), на ощупь можно получить информацию о температуре предмета — горячий он или холодный; качество его поверхности — гладкий или шершавый.

Человек получает информацию о внешнем мире с помощью своих органов чувств. Практически около 90% информации человек получает при помощи органов зрения (визуальный), примерно 9% — при помощи органов слуха (аудиальный) и около 1% при помощи остальных органов чувств (обоняния, вкуса, осязания).

Следует отметить, что органы чувств человека получили название анализаторов, поскольку именно через эти органы информация попадает в головной мозг. А вот, например, для лисы, собаки и многих других животных основная информация та, которая поступает через нос. У них хорошо развито обоняние. Для летучих мышей главная информация — звуковая, они воспринимают ее своими большими, чуткими ушами.

Компьютер, помогающий человеку хранить и обрабатывать информацию, приспособлен в первую очередь для обработки текстовой, числовой, графической информации.

Во-вторых

, по форме представления информации.

Рассмотрим только те виды информации, которые «понимают» технические устройства (в частности, компьютер).

Текстовая информация, например текст в учебнике, сочинение в тетради, реплика актера в спектакле, прогноз погоды, переданный по радио. Заметим, что в устном общении (личная беседа, разговор по телефону, радиопостановка спектакля) информация может быть представлена только в словесной, текстовой форме.

Числовая информация, например таблица умножения, арифметический пример, в хоккейном матче счет, время прибытия поезда и др. В чистом виде числовая информация встречается редко, разве что на контрольных по математике. Чаще всего используется комбинированная форма представления информации. Рассмотрим пример. Телеграмма: «Встречайте двенадцатого. Поезд прибывает в восемь вечера». В данном тексте слова «двенадцатого» и «восемь» мы понимаем как числа, хотя они и выражены словами.

Графическая информация: рисунки, схемы, чертежи, фотографии. Такая форма представления информации наиболее доступна, так как сразу передает необходимый образ (модель), а словесная и числовая требуют мысленного воссоздания образа. В то же время графическая форма представления не даёт исчерпывающих разъяснений о передаваемой информации. Поэтому наиболее эффективно сочетание текста, числа и графики. Например, при решении задач по геометрии используют чертеж (графика + пояснительный текст (текст) + числовые расчеты (числа).

Музыкальная (звуковая) информация.

В настоящее время мультимедийная (многосредовая, комбинированная) форма представления информации в вычислительной техники становится основной. Цветная графика сочетается в этих системах со звуком и текстом, с движущимися видеоизображением и трехмерными образами.

В-третьих

, по общественному значению информации.

Информация может быть:

- личной — это знания, опыт, интуиция, умения, эмоции, наследственность конкретного человека;

- общественной — общественно-политическая, научно-популярная, т. e. то, что мы получаем из средств массовой информации. Кроме того, это опыт всего человечества, исторические, культурные и национальные традиции и др.;

- обыденная — та, которой мы обмениваемся в процессе общения;

- эстетическая — изобразительное искусство, музыка, театр и др.;

- специальная — научная, производственная, техническая, управленческая.

Таким образом, можно получить таблицу:

Виды классификаций информации

|

|

По способам восприятия

|

По форме представления

|

По общественному значению

|

Визуальная

Аудиальная

Тактильная

Обонятельная

Вкусовая

|

Текстовая

Числовая

Графическая

Музыкальная

Комбинированная

|

Массовая:

Обыденная

Общественно-политическая

Эстетическая

Специальная:

Научная

Производственная

Техническая

Управленческая

Личная:

Знания, Умения, Интуиция

|

Некоторое представление о разнообразии видов информации может дать следующее определение информации, приведенное в Советском энциклопедическом словаре: «Информация — это общенаучное понятие, включающее обмен сведениями между людьми, человеком и автоматом, автоматом и автоматом, обмен сигналами в животном и растительном мире; передачу признаков от клетки к клетке, от организма к организму».

В приведенном определении выделены четыре вида информации:

- социальная (человек-человек);

- техническая (человек - автомат, автомат - автомат);

- биологическая (информация в животном и растительном мире);

- генетическая (передача признаков от клетки к клетке, от организма к организму).

Можно предложить и другие варианты классификаций информации:

- по способам и формам получения (восприятия) информации;

- по характеру носителя информации;

- по характеру источников информации;

- по сфере применения информации;

- по общественному значению.

Конкретный исследователь выбирает для себя ту или иную классификацию в зависимости от стоящей перед ним проблемы, от тех взаимосвязей, которые он изучает. Например, химик, физик, биолог использует классификацию по характеру носителя информации. В теории информации и кодирования рассматриваются источники информации. В социологии наиболее интересным является сфера применения и общественное значение информации.

Передающие и воспринимающие органы человека и высших животных

| Передающий орган (эффектор)

|

Физический носитель

|

Воспринимающий орган

(рецептор)

|

| Голосовой аппарат гортани (дар речи)

|

Звуковые волны (от 1б до 16000Гц)

|

Слух (улитка уха, волосковые клетки, базилярные мембраны)

|

| Мышцы лица и другие (мимика и жестикуляция)

|

Световые волны (около 1015

Гц)

|

Зрение (сетчатая оболочка глаза, палочки и колбочки)

|

| Мышцы рук и кистей (навыки), кожа

|

Давление

|

Осязание (рецепторы прикосновения и давления)

|

| Запаховые железы

|

Концентрация молекул газа

|

Обоняние (полость носа, обонятельные рецепторы слизистой оболочки носа)

|

| |

Концентрация молекул в растворе

|

Вкус (язык, вкусовые почки слизистой оболочки рта)

|

Все знания об окружающем мире мы получаем с помощью наших органов чувств. Насколько мы им можем доверять? За долгие годы ученые придумали и построили много обманчивых картинок, наглядно демонстрирующих, сколь ограниченны возможности нашего глаза.

Вкусовые, слуховые, и тактильные ощущения также могут, порождать иллюзии: сладкий напиток, пока его пьешь, начинает казаться менее сладким, если опустить руку сначала в ледяную воду, а потом сразу в теплую, то она покажется горячее, чем на самом деле; если в течение нескольких минут подержать в руках тяжелый предмет, то после этого другой, более легкий предмет покажется нам почти невесомым.

3.1. Виды конфиденциальной информации.

Классификация средств шпионажа.

В повседневной жизни люди постоянно сталкиваются со словом “информация”, подразумевая под этим новое знание относительно предмета индивидуального или коллективного интереса. Новое познаётся в сравнении со старым, уже известным. Чем больше новых (и, следовательно, неожиданных) сведений, тем больше информации получает пользователь или пользователи. Учёт только одних объёмных показателей информации недостаточен. Новые сведения по своей значимости могут оказаться совершенно различными. Одни из них будут представлять действительный интерес, другие могут оказаться ненужными.

Для понимания важности (значимости) информации

необходимо знать, кому она принадлежит и кому предназначена. Информация всегда адресна и имеет владельца. В общем случае, её адресность не произвольна, а определяется собственником информации.

Право собственности на информацию такое же, как и право на имущество, свободу и пр. Если это право подчёркивается в сообщении (например, указывается категория информации типа “особо важная”, “для служебного пользования”, “лично” и т. п.), то информация становиться конфиденциальной

. Получая такую информацию, пользователь не может произвольно ей распоряжаться, она ему не принадлежит.

Право собственности на информацию определяется и защищается действующим в стране законодательством.

Одним из непосредственных результатов обсуждения понятия конфиденциальной информации

является обобщённая схема направлений информационных угроз, представленная на рисунке 1. Очень часто пытаются получить информацию непосредственно у владельца (а). Однако, в ряде случаев это проще сделать на каналах информационной связи (в) или в местах получения информации пользователем (с).

Информация

– понятие далеко не абстрактное. Она всегда имеет конкретную физическую форму своего проявления в зависимости от того, каким органом чувств воспринимает её человек: органом слуха; органом зрения тактильной системой; органом обоняния и пр.

Применение технических средств не меняет при этом сути, однако значительно расширяет пределы её регистрации. Так, например, невооружённый глаз человека не в состоянии видеть в условиях низкой освещённости, быстрых изменений изображений, существенно ограничена дальность “видения” с необходимым разрешением. Совершенно иные возможности наблюдения возникают при использовании наблюдательных специальных приборов, приборов ночного виденья и др.

Физическая форма проявления информации

является основным первичным признаком классификации информации. Сравнивать между собой информацию различных физических видов нельзя. Сопоставлять можно только конечные результаты на соответствующем системном уровне.

Наиболее часто на практике встречаются две физические формы проявления информации:

акустическая (речевая), воспринимаемая органом слуха, и зрительная (сигнальная), воспринимаемая органом зрения человека. Второй вид очень обширен, целесообразно дальнейшее его видовое дробление – на объёмно-видовую и аналого-цифровую (рис. 2).

Примерами первой являются случаи непосредственного зрительного восприятия человеком окружающей обстановки, как с использованием наблюдательных приборов, так и без них; чтение чертежей и документов на различных носителях. и др. Значительно более широкой является подгруппа аналого-цифровой информации, где участие органа зрения человека может носить выборочные контрольные функции. Примерами являются сигналы в телекоммуникационных сетях, символьно-цифровая информация компьютерных сетей и пр.

Говоря о шпионаже, мы подразумеваем несанкционированное получение конфиденциальной информации.

Информационная угроза

– это способ получения конфиденциальной информации в конкретной физической форме её проявления. Таким образом, речь идёт при этом не об информации вообще, а только той её части, которая представляет собой коммерческую или государственную тайну в определённой физической форме проявления. Конкретную реализацию информационной угрозы с указанием необходимых специальных технических средств

(СТС) часто называют сценарием.

Так, например, акустический (речевой) контроль помещений может осуществляться путём использования вносимых радиомикрофонов, специальных проводных систем с выносным микрофоном, стетоскопов, вносимых диктофонов и т.п.

Всё это – различные сценарии акустической (речевой) угрозы. Информационная угроза, как уже отмечалось, имеет векторный характер, она направлена на определённые места и цели. Как правило, это объекты концентрации конфиденциальной информации, т.е. помещения, где ведутся важные разговоры; архивы хранения информации; линии внешней и внутриобъектовой кабельной и беспроводной связи; места обработки (в т.ч. компьютерной) информации; служащие с высоким должностным положением и т.п.

Совокупность целей информационных угроз образует пространство информационных угроз.

Физическая форма проявления информации и пространство информационных угроз

с его типовыми составляющими (помещения, каналы связи, служащие) определяют сложившуюся к настоящему времени тактическую классификацию специальных технических средств (СТС).

Основных видов СТС – 10. Перечень их утверждён Постановлением Правительства РФ № 770 от июня 1996. (рис. 3)

Рис. 3. Основные виды специальных технических средств

Ограничимся кратким комментарием к каждому из тактических видов, СТС.

1.

Специальные технические средства получение акустической (речевой) информации.

Речь идет о технике подслушивания разговоров, происходящих в помещениях или на открытом воздухе (на улице, территории предприятия, в парке и т.п. Традиционная номенклатура этих средств включает в себя вносимые или заранее устанавливаемые радиомикрофоны; специальные проводные системы (в т.ч. волоконные) с выносными микрофонами, использование существующих слаботочных и сильноточных сетей, стетоскопы с проводной или беспроводной передачей информации; вносимые диктофоны; направленные микрофоны; лазерные средства контроля микровибраций оконных стёкол и др.

2.

Специальные фото, видео и оптические системы.

Предназначены для негласного наблюдения и документирования внешней обстановки как в дневное, так и ночное время суток; дистанционного чтения и копирования документов; получения установочных данных о маршрутах движения, видах продукции и т.п. Эти и другие тактические задачи решаются с помощью наблюдательных специальных приборов, приборов ночного видения, скрытых фото и телекамер со “зрачками” малого диаметра и др.

3. Техника перехвата телефонных разговоров.

Позволяет решать задачи несанкционированного прослушивания телефонных линий с использованием контактного подключения либо бесконтактных датчиков (сенсоров); контролировать разговоры достаточно большого числа объектов, используя современные компьютерные возможности записи речевой информации.

4.

Специальные технические средства для перехвата и регистрации информации с технических каналов связи.

Разнообразие современных каналов связи породило разнообразие специальных технических средств, предназначенных для перехвата акустической и сигнальной информации с них.

Номенклатура СТС рассматриваемого тактического вида включает в себя:

- средства радиомониторинга и перехвата информации с каналов внутриобъектовой и межобъектовой радиосвязи;

- технику контроля каналов пейджинговой связи;

- технические средства перехвата информации с каналов сотовой связи;

- средства перехвата информации с каналов телексной связи;

- средства перехвата факсимильных сообщений.

- специальные технические средства получения информации с проводных сетей, служебных коммуникаций и каналов межкомпьютерной связи.

5. Специальные технические средства для контроля почтовых сообщений и отправлений.

Назначение этих средств - обеспечить негласный просмотр (чтение) почтовых сообщений, при необходимости осуществить копирование или подделку документов. Технические средства включают в себя соответствующий инструмент для вскрытия конвертов (упаковок) и их последующего восстановления; технические(оптоэлектронные) и химические (просветляющие составы) средства преодоления конвертовой защиты; маркерную и др. технику.

6. Специальные технические средства для негласного исследования предметов и документов.

В данную видовую категорию СТС включают обычно криминалистическое оборудование, представляющее собой технику фиксации и изъятия следов; получения вещественных доказательств; технику дактилоскопирования и др.

7. Специальные технические средства для негласного проникновения и обследования помещений, транспортных средств и других объектов.

Можно выделить три разновидности СТС данного тактического вида:

- специальный режущий и монтажный инструмент;

- технические средства и комплексы диагностики запирающих и блокирующих устройств;

- специальные технические средства и приспособления для преодоления запирающих устройств, блокирования систем сигнализации.

8. Специальные технические средства для негласного контроля за перемещением транспортных средств и др. объектов.

Основная цель применения специальных технических средств данной категории – установить маршруты движения людей и транспортных средств, а также местонахождение объектов наблюдения. Решаются подобные задачи с применением специальных радиомаяков, размещаемых на объектах слежения, с применением технических средств их дистанционной пеленгации. Существует практика использования маркерной техники с применением короткоживущих радионуклидов.

9. Специальные технические средства для негласного получения (уничтожения) информации с технических средств её хранения, обработки и передачи.

Современный рынок открытых отечественных и зарубежных предложений позволяет выделить несколько разновидностей СТС данной тактической категории.

- специальные сигнальные радиопередатчики, размещаемые в средствах вычислительной техники, модемах и др. устройствах, передающих информацию о режимах работы(паролях и пр.) и обрабатываемых данных;

- технические средства контроля и анализа побочных излучений от ЭВМ и компьютерных сетей;

- специальные средства для экспресс копирования информации с магнитных дискет или разрушение (уничтожение) её.

Самостоятельный раздел образуют так называемые программные методы разрушения (уничтожения) информации.

10. Специальные технические средства для негласной идентификации личности.

К данной категории относят обычно:

- анализаторы стрессов и полиграфы;

- устройства для медико-биологического и биохимического мониторинга личности;

- идентификаторы голосов, почерков, отпечатков пальцев и др.

4. Носители конфиденциальной информации.

В современных условиях информация играет решающую роль, как в процессе экономического развития, так и в ходе конкурентной борьбы на национальном и международном рынках. Влияние передовых научных достижений охватывает весь земной шар, и игнорировать эту реальность нельзя. Обострившаяся на почве научно-технического прогресса конкуренция еще беспощаднее бьет отстающих. Ареной напряженной борьбы стало соперничество за превосходство на рынке, на важнейших направлениях научно-технического прогресса.

В этих условиях становится реальностью и промышленный шпионаж как сфера тайной деятельности по добыванию, сбору, анализу, хранению и использованию конфиденциальной информации, охватывающей все сферы рыночной экономики.

В мире реального бизнеса слову "конкурировать" больше соответствует понятие "уничтожить конкурента любой ценой". Конкуренция - это жестокая борьба. Она ставит конкурентов в такие жесткие условия, что они вынуждены поступать по принципу "победителей не судят, цель выше средств". Вопрос ставится однозначно: или ты, или тебя пустят по миру.

Недобросовестная конкуренция осуществляется в форме промышленного шпионажа, коррупции, организованной преступности, фальсификации и подделки продукции конкурентов, манипулирования с деловой отчетностью (подделки, приписки, искажения, подмена и т.д.) и, наконец, путем прямого обмана, грабежа, нанесения материального ущерба. Очевидно, что все виды "оружия" и способы криминальных действий недобросовестной конкуренции используются в зависимости от объектов злонамеренных действий и возможности доступа к объектам и информации.

Получить сколько-нибудь достоверную информацию об объектах конфиденциальных интересов законным путем практически невозможно, поскольку в мире капитала поддерживается определенная система защиты ценной информации от несанкционированного доступа со стороны злоумышленников. Слово "несанкционированного" акцентирует на то, что действия совершаются противоправным путем, в обход этических норм и систем защиты с целью получить конфиденциальную информацию для использования в корыстных целях.

4.1. Объекты конфиденциальных интересов.

Известно, что промышленный шпионаж ведется с целью завоевания рынков сбыта за счет выброса на него новых товаров и продукции повышенного качества и более экономной и совершенной технологии их изготовления, а также путем дискредитации и устранения на нем своих конкурентов любыми методами и средствами. Очевидно, что объектами конфиденциальных интересов со стороны служб промышленного шпионажа выступают производственные структуры, фирмы, корпорации, ассоциации, заводы, предприятия и организации, выпускающие (разрабатывающие) продукцию или изделия организации. Это могут быть отдельные цехи, лаборатории, испытательные площадки, технологические линии, станочный парк, технологическая оснастка и т.п., сведения о которых могут характеризовать состояние производства (включая и систему управления, финансов и т.п.) и выпускаемую продукцию, позволяет оценить качество выпускаемой продукции, уровень издержек производства, его производственные мощности и другие параметры и характеристики, связанные не только с производством и его организационными особенностями и финансовым состоянием.

Результатом конкретной производственной деятельности промышленности является изделие как технический объект. Технический объект - весьма широкое понятие. Им может быть отдельное устройство, любой элемент устройства или комплекс взаимосвязанных устройств. Каждый технический объект имеет определенную функцию, обеспечивающую реализацию соответствующий потребительской потребности. К техническим объектам относятся отдельные машины, аппараты, приборы, сооружения и другие устройства, выполняющие определенные функции по преобразованию, хранению или транспортированию вещества, энергии или информации. К техническим объектам относится любой элемент (агрегат, блок, узел, сборочная единица, деталь и т.п.), входящий в машину, аппарат, прибор и т.д., а также любой из комплексов функционально взаимосвязанных машин, аппаратов, приборов и т.д. в виде системы машин, технологической линии, цеха и т.п.

Из изложенного вытекает, что понятие технического объекта, в случае промышленного шпионажа, выступающего как объект конфиденциальных интересов, весьма многогранно и с позиции системного анализа иерархично. Это может быть большая техническая система, типа акционерного общества, со значительным количеством заводов или отдельное устройство бытового назначения типа электрического фена.

Каждый технический объект предназначается для удовлетворения конкретной потребительской функции. Функция, реализуемая техническим объектом, отражает и описывает его назначение:

- какое действие производит технический объект?

- на какой объект (предмет труда) направлено это действие?

- при каких особых условиях и ограничениях выполняется это действие?

В этом описании и содержится информация о предмете труда - объекте. Злоумышленник имеет дело с информацией, освещающей те или иные стороны объекта его конфиденциальных интересов. Что же будет интересовать злоумышленника? Естественно, информация о производстве и производимой продукции, об организационных особенностях и финансах, о товарном обороте и системе сбыта, о ценах, рекламе, обслуживании и т.п. информация о фирме, предприятии, которая позволит ему найти решение для успешной борьбы со своими конкурентами.

Злоумышленник в своих противоправных действиях всегда выступает субъектом, действия которого направлены на то, что противостоит ему или является объектом его интересов. Известно, что объект - философская категория, выражающая то, что противостоит субъекту в его предметно-практической и познавательной (разведывательной, шпионской) деятельности. В практике военного шпионажа понятие "объект разведки" сложилось давно и не требует каких-либо разъяснений. Так, объектом работы Рихарда Зорге в Японии была Япония, а объект - Германское посольство - это только прикрытие. Однозначна трактовка объекта разведки, например, в радиоразведке, в радиолокации и других видах разведки. Объектами наблюдения, например, в радиолокации, являются физические тела, сведения о которых представляют практический интерес. В одном издании прямо указывается, что "разведка радиосигналов, излучаемых разведываемыми объектами и разведка изображений самих объектов осуществляется средствами радиоэлектронной разведки", а в другом - "секрет создания отравляющих газов не мог не стать объектом промышленного шпионажа. Французскому тайному агенту ... удалось овладеть осколком снаряда при испытаниях ... и вскоре страны Антанты приступили к производству отравляющих газов". Этот самый осколок был источником сведений о составе химического вещества.

В практике промышленного шпионажа объектами конфиденциальных интересов выступают предприятия, организации, фирмы, компании, банки, конторы, сведения о которых, как потенциальных конкурентах, представляют значительный интерес с позиции анализа производства и производственной, научной, торгово-финансовой, посреднической и другой деятельности, а также ее продукции или услуги. Любая информация, совмещающая эти направления, представляет большой интерес в плане изучения возможных направлений коммерческой деятельности. И так, объектом злоумышленных действий могут выступать организации, продукция, технология (технология - это способ производства), производство, сведения о которых стремится получить конкурент (субъект) с целью успешной борьбы на рынке сбыта. Известно, что информация - это сведения о предметах, объектах, явлениях, процессах (независимо от формы их представления), отображаемые в сознании человека, или на каком-либо носителе, для последующего восприятия их человеком.

Предпринимательская деятельность тесно взаимосвязана с получением, накоплением, обработкой и использованием разнообразных информационных потоков, поступающих от различных источников. Что следует понимать под источником вообще и под источником конфиденциальной информации, в частности?

Рассмотрим некоторые формулировки источников информации. В Малой Советской Энциклопедии указывается: "источники исторические - памятники прошлого, свидетельствующие об истории человеческого общества. Наиболее важными являются письменные памятники, к которым относятся также печатные издания. Письменные источники делятся на литературные памятники (летописи, хроники, повести и т.п.), законодательные памятники, акты и делопроизводственные материалы (переписка, отчеты, договоры и пр.)"

В многочисленной литературе встречаются самые различные формулировки понятия "источник". Например, "... Жуков - это единственный источник, который имеет отношение ко многим проблемам ВОВ". По опыту разведки и контрразведки можно встретить такие формулировки:

· "...оперировать данными разведки всегда сложно, поскольку существует реальная опасность раскрыть важный источник информации..."

· "...по линии разведки и контрразведки была получена из нескольких разных источников важная информация..."

· "...источники разведывательной информации..."

· "...главным источником радиоразведки являются радиостанции и их передачи..."

· "...источник данных - функциональный блок, порождающий данные для передачи..."

· "..."друг", или по-нашему, особый источник..."

· "...мы пользуемся как официальными, так и неофициальными источниками информации..." и т.д.

Кроме того, существуют материальные и духовные источники:

· "...главный источник нефти для Германии - это Румыния..."

· "...книга - источник знаний...", "...книга - драгоценный источник мудрости...".

В материалах о Великой Отечественной Войне имеются и такие формулировки: "Пути тайной переброски войск с Дальнего Востока каждый желающий может сам проследить по многочисленным показаниям пленных советских солдат дальневосточников, оказавшихся у германских границ, по германским разведывательным сводкам и многим другим источникам".

Очевидно, что любой из этих формулировок имеется в виду какой-то объект, обладающий определенной информацией, которую можно получить (получать) одноразово или многократно интересующимися ею лицами. Источник связан с каким-то получателем (субъектом), имеющим ту или иную возможность доступа к информации. Источник в этой паре выступает как бы пассивной стороной, а получатель - субъект - активной. Тогда под источником конфиденциальной информации будем понимать объект, обладающий определенными охраняемыми сведениями, представляющими интерес для злоумышленников. На вопрос: "Через Вашу службу по-прежнему проходят документы на тех лиц, которые выезжают за рубеж?" В. Бакатин, председатель КГБ СССР, дал такой ответ: "Да, так как существует закон о выезде, там упоминаются люди, знающие государственные секреты, и контроль за тем, чтобы такой "секретоноситель" не выехал за рубеж, возложен на КГБ..."

С учетом изложенного, с некоторой степенью обобщения и с определенным допущением можно привести следующие категории источников, обладающих, владеющих или содержащих в себе конфиденциальную информацию:

1. Люди.

2. Документы.

3. Публикации.

4. Технические носители.

5. Технические средства обеспечения производственной т трудовой деятельности.

6. Продукция.

7. Промышленные и производственные отходы.

Рассмотрим в общих чертах каждую из этих категорий.

4.1.1. Люди.

К этой группе можно отнести сотрудников, обслуживающий персонал, рабочих, продавцов продукции, клиентов, партнеров, поставщиков, покупателей, и т.д. и т.п. Люди в ряду источников конфиденциальной информации занимают особое место как активный элемент, способный выступать не только источником, но и субъектом злонамеренных действий. Люди являются и обладателями, и распространителями информации в рамках своих функциональных обязанностей. Кроме того, что люди обладают информацией, они еще способны ее анализировать, обобщать, делать соответствующие выводы, а также, при определенных условиях, скрывать, продавать и совершать иные криминальные действия, вплоть до вступления в преступные связи с злоумышленниками.

Почему люди являются наиболее уязвимым источником конфиденциальной информации

? Да потому, что этот источник тяжелее всего защитить от несанкционированного "вмешательства". Ведь если документы можно спрятать в сейф, засекретить, ограничить к ним доступ, ненужные уничтожить, то человека в сейф не засунешь, на рот ему замок не поставишь, да и за ненадобностью пулю в лоб не пустишь.

Кроме того человек не просто вместилище информации. Он не просто является ее носителем, он еще и обрабатывает и анализирует информацию, делает необходимые заключения и выводы. Таким образом, получив лишь часть информации, путем ее обработки, он может стать обладателем всей информации. И это уже, не говоря о том, что информацию, которая ему известна, он может легко воспроизводить, копировать и распространять.

А между тем персонал предприятия нередко обладает бесценной коммерческой информацией. Часто работники предприятия знают больше, чем Вы можете предположить, они знают о финансовом положении предприятия, о его перспективных разработках и бизнес планах, о коммерческих предложениях, о Ваших деловых партнерах, не говоря о том, что Вы едите, чем дышите и с кем спите. И Вы не застрахованы от того, что эта информация не станет доступна третьим лицам. Что же делать в таком случае, как ограничить возможность разглашения конфиденциальной информации Вашим же персоналом? Ответ очень прост - необходимо разработать систему мер для работы с персоналом, которая позволит вам контролировать уровень доступа к коммерческим секретам Вашего предприятия.

С чего же начать? Начинать необходимо с разделения информации на уровни доступа. На любом предприятии, как правило, весь рабочий персонал условно может быть разделен на три группы:

1. Руководители предприятия:

а) Руководители высшего звена (владелец предприятия, учредители, президент, начальник службы безопасности);