Рис.6.3.

Подпрограмма

обработки

прерываний

от INT1(низкий

приоритет)

Ввод

байта ключа

Через

Р0 по @R1

Сохранание

PSW

Сохранение

Аккумулятора

Установка

RB3

R0-

в начало ключа

R1-

в начало ключа

в ПЗУ

i=0,7

Формирование

ключа

Восстановление

Акк

Восстановление

PSW

Выход

из подпрограммы

Сохранение

байта ключа

по @R0

Инкремент

R0

Инкремент

R1

Рис6.4. Подпрограмма

обработки

прерываний

от INT0

(низкий

приоритет)

Да

Сохранание

PSW

Сохранение

Аккумулятора

Установка

RB3

Гашение

светодиода

задержка

Вкл

светодиода

задержка

Гашение

светодиода

Ввод

байта ключа

Через

Р0 по @R1

R0-

в начало ключа

R1-

в начало ключа

в ПЗУ

i=0,7

Формирование

ключа

Восстановление

Акк

Восстановление

PSW

Выход

из подпрограммы

Сохранение

байта ключа

по @R0

Инкремент

R0

Инкремент

R1

Рис.6.5. Подпрограмма

обработки

прерываний

от T/C0.

(высокий

приоритет)

Сохранение

PSW

Установка

RB1

Сброс

RD(A/D)

Установка

RD(A/D)

Сохранение

Акк

Да

Выход

из подпрограммы

Считывание

порта Р0 и запись

в @R0

R0=адрес

1-го байта

Уст. флага

''шифр''

Инкремент

R0

Установка

TB8

Передача

в УАПП из @R1

Сброс

TB8

Инкремент

R1

Восстановление

PSW

Да

Принятыйбайт=0?

Декремент

счетчика

''пауза

в речи''(прд)

Да

В R0

адрес 8-го байта?

В R1

адрес

1-го байта?

Флаг

''потеря вх.сигнала''

Стираем

байт из @R1

Да

Нет

Нет

Нет

Нет

Дкеремент

сч.приема

Рис.6.6. Подпрограмма

обработки

прерываний

от УАПП.(высокий

приоритет)

Да

RI

TI

Передача

в Р1 дешифрованной

информации

(@R0)

R1=адрес

1-го байта

Инкремент

R1

Считывание

УАПП и запись

в @R1

Выход

из подпрограммы

Да

Сброс

RI

Сброс

TI

Восстановление

PSW

Сохранение

PSW

Инкремент

R0

Счетчик

приема= нач.знач

Уст.флага''дешифр''

Идентифи-кация

источника

Выбор

RB2

Счетчик

приема=нач.знач.

Установление

сигнала RD(D/A)

Сброс

сигнала RD(D/A)

Принят

8-ой байт?

Принятый

байт=0?

Декремент

сч. ''пауза в

речи''(прм)

Гашение

светодиода

Нет

Да

Нет

Нет

Рис.6.1. Алгоритм

работы системы

взаимодействия

с периферийными

устройствами.

(начало)

Настройка

прерываний

INT0 и INT1

Настройка

Т/С0

Настройка

УАПП

Инициализация

переменных

Установка

начальных

адресов

Установка

счетчика приема

Разрешение

прерываний

0

Флаг ‘шифр’

1

1

Установка

нач. адресов

данных подлежащих

шифрованию

и зашифрованных

данных

0

Перенос

данных в буфер

передачи без

шифрования

Шифрование

Сброс

флага ''шифр''

Флаг

''пауза в речи''(прд)

1

0

Сч. ''пауза

в речи''(прд)=нач.значение

Рис.6.2.

Алгоритм работы

системы взаимодействия

с периферийными

устройствами.

(окончание).

0

Установка

нач. адресов

данных подлежащих

дешифрованию

и дешифрованных

данных

1

1

Флаг ‘деш’

0

Дешифрование

Флаг

''пауза в речи''(прд)

0

Перенос

данных из буфера

приема без

дешифрования

без

шифрования

1

Сброс

флага ''деш.''

Сч. ''пауза

в речи''(прм)=нач.значение

Потеря

входного сигнала

Да

Нет

Вкл.

светодиода

ГОСУДАРСТВЕННЫЙ

КОМИТЕТ РОССИЙСКОЙ

ФЕДЕРАЦИИ

ПО СВЯЗИ И

ИНФОРМАТИЗАЦИИ

Московский

технический

университет

связи и информатики

Разрешаю

допустить

к защите

Зав. кафедрой

_________________

____________ 2000г.

ДИПЛОМНЫЙ

ПРОЕКТ

НА ТЕМУ

“Система

криптозащиты

в стандарте

DES.

Система взаимодействия

периферийных

устройств.”

Дипломант

__________________________________/Рычков

А.И./

Консультант_________________________________/Шаврин

С.С./

Рецензент

__________________________________

Консультант

по экологии

и

безопасности

жизнедеятельности_____________/Деминский

В.А./

Консультант

по экономической

части __________/Майофис

Л.И./

МОСКВА. 2000г.

Содержание.

| Введение. |

3 |

|

|

Защита от

несанкционированного

доступа к

информации,

передаваемой

по каналам

электросвязи.

|

5

|

|

|

Стандарт

шифрования

DES.

Алгоритм и

основные

свойства.

|

28

|

|

|

Разработка

технических

требований

к системе

взаимодействия

с периферийными

устройствами

при обработке

данных в стандарте

DES.

|

44

|

|

|

Разработка

функциональной

схемы системы

взаимодействия

с периферийными

устройствами.

|

48

|

|

|

Разработка

электрической

схемы системы

взаимодействия

с периферийными

устройствами.

|

50

|

|

|

Разработка

и отладка

алгоритмического

и программного

обеспечения

системы взаимодействия

с периферийными

устройствами.

|

61

|

|

|

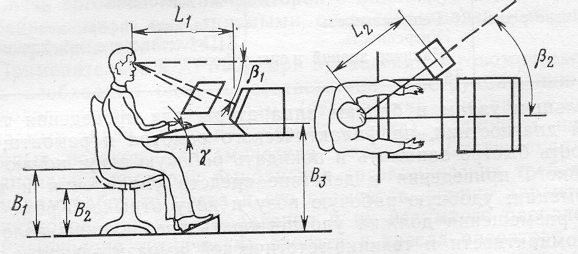

Экология

и безопасность

жизнедеятельности.

7.1. Анализ

опасностей

и вредностей

при разработке

криптосистемы.

7.2. Расчет

освещенности

рабочего места

при разработке

криптосистемы.

|

76

76

82

|

|

|

Технико-экономическое

обоснование.

8.1. Расчет

технико-экономических

показателей

системы взаимодействия

с периферийными

устройствами.

8.2. Оценка

экономической

эффективности

системы взаимодействия

с периферийными

устройствами.

|

84

84

88

|

|

|

| Заключение. |

89 |

|

|

| Список

использованной

литературы. |

90 |

|

|

| Приложение. |

92 |

Введение.

В современных

условиях информация

играет решающую

роль как в процессе

экономического

развития, так

и в ходе конкурентной

борьбы на

национальном

и международном

рынках. Противоборство

развернулось

за превосходство

в тех областях,

которые определяют

направления

научно-технического

процесса. В

мире реального

бизнеса конкуренция

ставит участников

рынка в такие

жесткие рамки,

что многим из

них приходится

поступать в

соответствии

с принципами

«победителей

не судят», «цель

оправдывает

средства».

В этих условиях

становится

реальностью

промышленный

шпионаж как

сфера тайной

деятельности

по добыванию,

сбору, анализу,

хранению и

использованию

конфиденциальной

информации.

Это обусловлено

тем, что получение

сколько-нибудь

достоверной

информации

об объектах

заинтересованности

законным путем

становится

невозможным

из-за создания

и поддержания

определенной

системы защиты

ценной информации

от несанкционированного,

то есть противоправного,

доступа со

стороны злоумышленников.

Анализ

различных

способов получения

информации

о конкурентах

позволил установить,

что подслушивание

телефонных

переговоров

в ряде случаев

может являться

одним из эффективных

способов

несанкционированного

доступа к

конфиденциальной

информации.

Это объясняется

тем, что в настоящее

время обмен

информацией

по телефону

является очень

распространенным

и практически

во всех случаях,

когда абонентам

не требуется

письменного

документа и

имеется возможность

воспользоваться

телефонной

связью, они ею

пользуются.

Мало того, даже

в тех случаях,

когда требуется

письменный

документ, абоненты

довольно часто

ведут по телефону

предварительные

переговоры,

оправдывая

это срочностью

согласования

определенных

позиций. Самым

эффективным

способом защиты

телефонных

сообщений от

несанкционированного

доступа является

криптографическое

преобразование.

Действительно,

для того чтобы

скрыть от

злоумышленников

смысловое

содержание

передаваемого

телефонного

сообщения, его

необходимо

определенным

образом изменить.

При этом изменить

его так, чтобы

восстановление

исходного

сообщения

санкционированным

абонентом

осуществлялось

очень просто,

а восстановление

сообщения

злоумышленником

было бы невозможным

или требовало

бы существенных

временных или

материальных

затрат, что

делало бы сам

процесс восстановления

неэффективным.

Именно такими

свойствами

и обладают

криптографические

преобразователи,

задачей которых

является обеспечение

математическими

методами защиты

передаваемых

конфиденциальных

телефонных

сообщений. Даже

в случае их

перехвата

злоумышленниками

и обработки

любыми способами

с использованием

самых быстродействующих

супер-ЭВМ и

последних

достижений

науки и техники

смысловое

содержание

сообщений

должно быть

раскрыто только

в течении заданного

времени, например

в течение нескольких

десятков лет.

1. Защита от

несанкционированного

доступа к информации,

передаваемой

по каналам

электросвязи.

Следует

отметить, что

люди уже давно

научились

оценивать

важность информации

и важность

сохранения

ее в тайне. Люди

уже давно поняли,

что информация

может быть

сокровищем

дороже золота,

а владение ею

может обеспечить

благосостояние,

влияние и власть.

Всем известны

многочисленные

случаи, когда

из-за потери

информации

многие люди,

в том числе

весьма высокопоставленные,

теряли свободу

и даже голову.

Подсчитано,

что потеря

банком 20-25% конфиденциальной

информации

ведет к его

разорению.

Информация,

которая не

должна стать

известной

посторонним,

по-английски

называется

sensitive

(чувствительная,

подлежащая

защите), в отличие

от официальной

имеющей гриф

секретности,

которая по-английски

называется

classified.

Методами скрытия

самого факта

передачи сообщения

занимается

стеганография

(от греческих

слов stege-

''крыша'' и grapho-

''пишу''), в то время

как методами

шифрования

или кодирования

сообщения

занимается

криптография

(от греческих

слов kryptos-

''тайный'' и

grapho-''пишу'').

Дисциплина,

занимающаяся

вскрытием

шифров, называется

криптоанализом,

а криптография

и криптоанализ

вместе называются

криптологией.

По общепринятой

терминологии

слово ''конфиденциальный''

значит: доверительный,

не подлежащий

огласке, секретный.

Применительно

к современным

условиям и

назначению

систем связи

все виды информации

можно подразделить

на три группы:

а)секретную,

б)конфиденциальную,

в)открытую.

Секретной

будем считать

информацию,

отнесенную

к государственной

тайне, сохранность

которой регламентируется,

соответствующими

законами и за

разглашение

которой установлена

уголовная

ответственность.

К конфиденциальной

можно отнести

информацию,

которая предназначена

для использования

ограниченным

кругом лиц

(например:

коммерческие

секреты, которыми

пользуются

доверенные

лица какой либо

фирмы, банка

и т.п.) и утечка

которой, хотя

и не наносит

государственного

ущерба, но может

нанести значительный

ущерб определенному

кругу лиц или

фирм.

Использование

открытой

информации

обычно не

ограничивается.

Обеспечение

секретности

передаваемой

по сетям связи

информации

требует применения

сложной аппаратуры

засекречивания

(аппаратура

ЗАС) и строгих

организационных

мероприятий

(прокладка

специальных

кабелей связи;

контроль на

отсутствие

''жучков'' и побочных

излучений;

использование

телефонных

аппаратов,

коммутационной

и другой техники

в специально

защищенном

исполнении

и т.п.), что приводит

к большим

материальным

затратам на

оснащение и

эксплуатацию

сети. Этим

требованиям

удовлетворяют

сети Правительственной

связи, а также

некоторые

ведомственные

сети. Аппаратура

и устройства

для этих сетей

создаются по

техническим

требованиям

заказчиков,

осуществляющих

эксплуатацию.

Обеспечение

только конфиденциальности

(без гарантии

обеспечения

секретности)

требует значительно

меньших материальных

затрат и для

подавляющего

большинства

абонентов сетей

связи является

более чем

достаточным.

Очевидно, что

предотвратить

случайное или

преднамеренное

подслушивание

(обеспечить

конфиденциальность)

можно с помощью

достаточно

простых в

эксплуатации

устройств (в

дальнейшем

они будут именоваться

устройствами

или аппаратами

конфиденциальной

связи- УКС или

АКС) и без проведения

дорогостоящих

организационных

и технических

мероприятий.

Естественно,

что для устройства

конфиденциальной

связи должны

быть совместимы

с аппаратурой,

входящей в

ЕАСС, и обеспечивать

работу по стандартным

каналам связи.

Интерес к

несанкционированному

получению

конфиденциальной

информации

проявляется

с давних времен.

В настоящее

время созданы

технические

устройства

подслушивания

для прослушивания

бесед с весьма

большого расстояния,

абсолютно

безопасного

с точки зрения

беседующих

на улице, в парке,

в саду и т.п. В

основе таких

устройств лежат

высокочувствительные

направленные

микрофоны

соответствующей

конструкции

и специально

разработанные

малошумящие

усилители.

Такие устройства

изготавливаются

различными

фирмами и в

обычной жизни

могут быть

использованы

для записи речи

оператора,

выступающего

на митинге, или

пения птиц в

лесу, т.е. там,

где к источнику

звука нельзя

подойти близко.

Их также можно

использовать

и при проведении

спасательных

работ при завалах

в шахтах, при

поиске людей,

оставшихся

в живых, но

погребенных

под обломками

зданий при

землетрясениях

и т.п. Специально

для несанкционированного

подслушивания

конфиденциальных

бесед и разговоров

используются

так называемые

''жучки'', которые

представляют

собой микрофон,

совмещенный

с УКВ передатчиком

или включенный

в телефонную

или электрическую

сеть. Такие

''жучки'', закамуфлированные

под предметы

быта или оргтехники

или встроенные

в них, имеют

очень небольшие

размеры и массу,

и их обнаружение

зачастую бывает

очень затруднительно.

Иногда они

встраиваются

в стену помещения,

и тогда их можно

обнаружить

только с помощью

специалистов

и специализированной

аппаратуры.

Преднамеренно

переговоры

могут быть

перехвачены

не только в

радиоканалах,

но и путем

гальванического

подключения

к проводам, а

также с помощью

бесконтактных

индукционных

или емкостных

датчиков,

устанавливаемых

вблизи разговорных

цепей, с помощью

селективных

радиоприемников

и других технических

средств. На

всех участках

телефонной

цепи, где проходят

сигналы канала

ТЧ, для перехвата

необходимо

иметь лишь

простейшие

технические

средства.

Наиболее

доступными

для несанкционированного

доступа являются

радиоканалы

в системах

подвижной

связи, спутниковые

и радиорелейные

каналы, телефонные

радиоудлинители,

бесшнуровые

телефонные

аппараты и

т.п., а также

абонентские

телефонные

линии, проложенные

в неслужебных

помещениях,

например, в

жилых домах,

где часто размещаются

различные

офисы.

По мнению

зарубежных

специалистов:

''подготовленные

лица могут без

особого труда

осуществить

перехват радиосвязи

или съем сигналов

с проводов.

Сегодня подслушивание

и перехват

доступны даже

радиолюбителям.

Популярные

радиолюбительские

журналы печатают

десятки рекламных

объявлений

о средствах

перехвата

сигналов домашнего

спутникового

телевидения

и комплектах

для негласного

съема сигнала

с проводных

линий связи.

А если уж радиолюбители

получают доступ

к средствам

перехвата, то

что можно говорить

о профессионалах?

Получить

несанкционированный

доступ к телефонному

разговору

сегодня оказывается

сравнительно

нетрудным

делом. Аппаратура

электронного

перехвата и

интерпретации

телефонных

переговоров,

а также средства

съема информации

с телефонных

проводов стоят

сравнительно

недорого. Техника

ушла далеко

вперед от простого

подслушивания

переговоров

по медным проводам

и в настоящее

время имеется

возможность

перехвата любых

каналов связи,

инфракрасных

систем передачи

и даже оптоволоконных

линий связи.

Единственный

способ предотвращения

перехвата

информации

и раскрытия

ее содержания

посторонним-

это шифрование

или скремблирование

(перемешивание)''.

Рассмотрим

подробнее

основные пути

утечки информации

через технические

средства, а

затем методы

скремблирования

и шифрования.

Под утечкой

информации

понимается

ее получение

посторонним

лицам случайно

или преднамеренно

с использованием

ими технических

средств (в том

числе специальных)

без ведома

владельцев

информации.

Иначе это можно

назвать несанкционированным

доступом к

информации

(НСД). Получение

информации

возможно тремя

путями:

а) прямым

подслушиванием;

б) подслушиванием

с использованием

устройств,

аналогичных

тем, которые

используют

владельцы

информации

(например: телефонный

аппарат, факс,

ПЭВМ);

в) обработкой

перехваченной

информации

с помощью специальных

средств и методов.

Известно,

что цепь прохождения

телефонной

и других видов

информации

по телефонной

сети общего

пользования,

состоит из

нескольких

участков:

абонентский

участок,

участок

местной сети,

участок

внутризоновой

сети,

участок

магистральной

сети.

Последний

является общим

для обоих абонентов,

обменивающихся

телефонной

информацией,

а остальные

повторяются

со стороны

каждого абонента.

Канал тональной

частоты (ТЧ),

соединяющий

абонентов,

имеет стандартную

ширину полосы

0,3…3,4 кГц. При этом

на всех участках,

кроме абонентского,

по физическим

цепям передается

групповой

сигнал, содержащий

одновременно

информацию

от разных пар

абонентов.

Однако на границах

участков и

внутри участка

местной сети

там, где происходит

транзит по

низкой частоте,

по физической

цепи проходит

тот же сигнал,

что и на абонентском

участке.

На междугородной

сети коммутируются

групповые

сигналы (в узлах

автоматической

коммутации).

На остальных

коммутационных

станциях

коммутируется

канал ТЧ. В том

числе на оконечных

станциях , узловых

(районных АТС),

центровых (узлы

исходящих и

входящих сообщений)

и на автоматических

междугородных

телефонных

станциях (АМТС).

Очевидно,

что везде, где

проходит канал

ТЧ, возможно

прямое прослушивание

разговоров

с помощью обычных

наушников или

телефонной

трубки (телефонного

аппарата). В

остальных

точках цепи

для подслушивания

необходимо

иметь аппаратуру

или устройства,

выделяющие

интересующей

канал ТЧ.

В цифровых

сетях на абонентских

участках и в

местах транзита,

эквивалентных

транзитам ТЧ,

вместо канала

ТЧ может использоваться

основной цифровой

канал- ОЦК (транзит

по импульсам

на скорости

64кбит/с). В этом

случае у абонентов

должны быть

телефонные

аппараты, (или

абонентские

комплекты) в

которых имеются

соответствующие

кодирующие

устройства,

в том числе

аналогово-цифровые

(АЦП) и цифро-аналоговые

(ЦАП) преобразователи.

Будем называть

такие телефонные

аппараты цифровыми.

Аналогичное

оборудование

необходимо

иметь при

подслушивании,

которое возможно

на тех же участках,

что и на аналоговой

сети.

Почти все

технические

средства имеют

каналы побочной

утечки информации.

Например, при

использовании

обычных телефонных

аппаратов и

при положенной

на рычаг микротелефонной

трубке (телефон

вроде бы отключен)

на абонентских

проводах, выходящих

за пределы

помещения,

присутствуют

электрические

сигналы по

которым можно

узнать все, что

говорится в

помещении. При

использовании

специальных

технических

средств можно

создать дополнительные

пути утечки

информации.

Например, поместить

в цифровой

телефонный

аппарат миниатюрный

передатчик

и подключить

его к микрофонной

цепи, с выхода

такого передатчика

аналоговые

речевые сигналы

могут быть

переданы по

эфиру или по

абонентским

соединительным

линиям на большие

расстояния.

Побочными

каналами утечки

информации

являются также

системы пожарной

сигнализации,

часофикации,

озвучения

помещений,

освещения и

т.д. Вариантов

таких устройств

очень много.

Существуют

также акустические

каналы утечки

информации,

проанализировать

их все достаточно

сложно, и в этом

нет особой

необходимости

для дальнейшего

рассмотрения

в данном цикле

лекций.

В радиоканалах,

например при

использовании

бесшнуровых

телефонов или

в сетях радиоподвижной

связи, для

подслушивания

необходимо

иметь радиоприемники,

позволяющие

настроится

на соответствующую

частотную

полосу- сканирующие

приемники.

Могут использоваться

и обычные бытовые

приемники, если

на их входе

включить конвертор

(устройство

для переноса

полосы в другой

диапазон частот).

Все основные

методы защиты

от утечки информации

можно условно

разделить на

две группы:

К первой

группе относятся

такие меры как:

охрана помещений,

где размещается

аппаратура

связи (коммутационное

оборудование,

аппаратура

уплотнения

и т.п.);

использование

приборов

обнаруживающих

подслушивающие

устройства

при несанкционированном

подключении

к линиям связи;

использование

кабелей в

герметичной

оболочке с

контролем

разгерметизации

(появление

утечки газового

или другого

наполнителя)

при повреждении

этой оболочки.

Экранирование

кабелей и их

зашумление

(часть жил кабеля

используется

для передачи

по ним шумовых

сигналов с

большим уровнем);

Прокладка

кабелей в

труднодоступных

траншеях с

устройствами

сигнализации

о проникновении

в них;

Зашумление

помещений и

строительных

конструкций

с помощью

специальных

генераторов

акустических,

электрических

и вибрационных

помех.

К первой же

группе можно

также отнести

и такие методы,

как:

Использование

шумоподобных

несущих в каналах

радиосвязи,

когда полоса

частот передаваемых

сигналов

перемещается

в используемом

диапазоне

частот по

квазислучайному

закону;

Использование

в подвижной

радиосвязи

сотовых структур

(вместо радиальных),

когда при

перемещениях

абонента по

территории

сети изменяются

частоты;

Использование

систем типа

ограничения

доступа;

Отказ от

использования

радиоканалов.

Следует

заметить, что

по данным

специалистов

в области защиты

речи, имеющееся

в продаже

оборудование

обнаружения

негласного

съема информации

с проводных

каналов реагирует

лишь на изменение

импеданса линии

связи. Поэтому

использование

такого оборудования

не может гарантировать

его владельцу

надежную защиту

от утечки информации.

Организационные

и организационно-

технические

методы в ряде

случаев являются

достаточными

для защиты

конфиденциальной

информации.

Однако, в ряде

случаев, в

коммерческих

сетях экономически

выгоднее и

более надежно

можно защитится

от утечки информации

путем использования

аппаратных

(аппаратура

конфиденциальной

связи) и программно-

аппаратных

(устройства

конфиденциальной

связи) методов.

Простейшим

методом защиты

является кодирование

речевых сигналов

по законам,

отличающимся

от общепринятых

(стандартных).

В аналоговых

каналах для

кодирования

может быть

использована

инверсия во

всей полосе

канала ТЧ (инверсия-

это преобразование

спектра речи

в заданной

полосе частот,

при котором

нижние частоты

становятся

верхними, верхние-

нижними). Возможно

также разделение

канала ТЧ на

насколько более

узких полос,

перенос их по

частоте и сдвиг

по времени

относительно

друг друга. В

последнем

случае будет

происходить

ухудшение

качества и

разборчивости

речи из-за потерь

части спектра

речи при расфильтровке.

В цифровых

каналах для

защиты информации

могут использоваться

те же методы,

что и в каналах

ТЧ, а также изменение

местоположения

кодовых знаков

в кодовых

комбинациях.

Законы кодирования

в рассмотренных

случаях остаются

неизменными,

по крайней

мере, в течение

сеанса связи.

Такие методы,

обычно, называют

простым

кодированием.

Более

сложными и,

соответственно

более надежными

методами защиты

являются методы,

при которых

законы кодирования

изменяются

в процессе

передачи информации.

Такие методы

называют динамическим

кодированием.

В каналах ТЧ

это- коммутируемая

инверсия, частотные

перестановки,

временные

перестановки,

а также комбинация

этих методов.

В цифровых

каналах наряду

с такими преобразованиями

может осуществляться

преобразование

цифровой

последовательности

путем перестановки

или замены

кодовых знаков

(''0''на ''1'' или ''1'' на

''0''). Современный

уровень развития

микроэлектроники

позволяет даже

для каналов

ТЧ осуществлять

динамическое

кодирование

речевых сигналов

в цифровом

виде. Имеется

в виду, что

аналоговый

речевой сигнал

после микрофона

преобразуется

в цифровой,

затем осуществляются

необходимые

изменения

(фильтрация,

перестановки,

инверсия, и

т.п.) и наконец

цифровой сигнал

снова преобразуется

в аналоговый,

который передается

по каналу ТЧ.

На приемном

конце декодирование

осуществляется

аналогичным

образом (в обратном

порядке).

При использовании

рассмотренных

методов не

устраняются

некоторые

признаки исходного

речевого сигнала

в канале связи.

При прямом

прослушивании

можно получить

полезную информацию

о говорящем

и даже понять

отдельные

звуки, слоги,

слова и фразы.

То есть в канале

связи может

сохраниться

''остаточная''

разборчивость

речи или такие

признаки, которые

позволяют

восстановить

исходный сигнал

с помощью устройств

типа ''видимая

речь'' (спектрограф

с помощью которого

получается

трехмерное

изображение

в координатах:

время, частота,

амплитуда).

В зарубежной

литературе

устройства,

реализующие

рассмотренные

преобразования,

обычно называют

скремблерами

(Scrambler-

перемешиватель).

В последние

годы разработан

ряд усовершенствованных

речевых скремблеров,

обеспечивающих

высокую безопасность

и приемлемое

качество речи

при не слишком

сложной конструкции.

Разработка

таких скремблеров

стала возможной

благодаря

достижениям

в области создания

процессоров

цифровой обработки

сигналов.

В цифровом

виде могут

передаваться

речевые сигналы

преобразованные

различными

методами (импульсно-

кодовая модуляция-

ИКМ, дельта-модуляция-

ДМ, адаптивная

дифференциальная

ИКМ- АДИКМ и

т.п.). для защиты

информации

цифровая

последовательность

в канале связи

зашифровывается

путем наложения

на нее (например,

сложение по

модулю 2) другой

квазислучайной

последовательности,

сформированный

по закону,

определяемому

''ключом''. В этом

случае остаточная

разборчивость

в канале связи

практически

нулевая, и нет

необходимости

использовать

''перемешивание''

(скремблирование).

Степень защиты

информации

полностью

определяется

сложностью

''ключей'' и паролей,

используемых

взаимодействующими

абонентами,

а также методами

их обмена в

момент установления

соединения.

Общие принципы

построения

устройств

конфиденциальной

связи.

Устройства

конфиденциальной

связи или устройства

защиты (засекречивания)

телефонных

переговоров

предназначены

для таких

преобразований

речевых сигналов,

при которых

абоненты, находящиеся

на оконечных

пунктах системы

связи, могут

вести переговоры

так же, как это

происходит

в обычных телефонных

сетях, но в то

же время разборчивость

речи в каналах

и линиях связи

(остаточная

разборчивость)

очень мала, а

в предельном

случае равна

нулю.

При применении

современных

технических

средств перехвата

и обработки

сигналов с

использованием

самой быстродействующей

вычислительной

техники возможно

раскрыть содержание

переговоров,

однако сделать

это достаточно

трудно, а в некоторых

случаях практически

невозможно

или требуется

многолетняя

работа..

Структурные

схемы всех

известных

устройств

защиты можно

свести к двум

разновидностям,

показанным

на рис.2.1.

Информационный

сигнал поступает

не вход преобразующего

устройства

(ПУ). Необходимые

для работы

этого устройства

тактовые частоты

и другие вспомогательные

сигналы (СТЧ)

поступают от

синхронизирующего

устройства

(СУ), которое

управляет также

работой других

узлов схемы.

Шифрообразующие

устройства-

(ШУ) вырабатывают

сигналы необходимае

для обеспечения

засекречивания

речевых сигналов,

а также сигналы

(синхроимпульсы-

СИ), необходимые

для обеспечения

синхронной

и синфазной

работы приемной

и передающей

частей аппаратуры.

Синхроимпульсы

СИ устанавливают

шифрообразующие

и другие устройства

в исходное

состояние.

По каналу

связи (КС) передаются

зашифрованные

речевые сигналы

(ШРС), сигналы,

синхронизирующие

работу шифратора

и дешифратора

(СШ), сигналы

необходимые

для синхронизации

речепреобразующих

устройств и

тактовых частот

(СТЧ).

Объединение

этих сигналов

для передачи

по каналу связи

и их разделение

осуществляется

в устройствах

сопряжения

с каналом связи

(УСКС).

Алгоритм

работы преобразующего

устройства

на рис.2.1.а. изменяется

по командам

от шифрообразующих

устройств- КШ.

В схеме рис.2.1б.

алгоритм работы

ПУ не изменяется,

а в канал связи

поступает

совокупность

речевых сигналов

и сигналов от

шифрообразующего

устройства.

Эта совокупность

в узле наложения

шифра (НШ), может

формироваться

различными

методами (сложение,

перемножение

и т.п.). Обратное

преобразование

происходит

в узле снятия

шифра (СШ).

Степень защиты

информации

или как ее иногда

называют ''стойкость

засекречивания''

в схемах рис.2.1.

определяется

работой двух

устройств:

шифрообразующего

и преобразующего.

Под стойкостью

засекречивания

можно понимать

способность

противостоять

не санкционированному

доступу к

передаваемой

по каналу связи

информации.

Одним из основных

критериев при

оценке стойкости

засекречивания

является отношение

длительности

временного

интервала,

необходимого

для несанкционированного

вскрытия информации

к длительности

исходного

сообщения.

Обычно несанкционированным

вскрытием

информации

занимаются

специалисты,

которых называют

дешифровальщиками.

Предполагается,

что дешифровальщик

имеет доступ

к каналу связи

и может записать

переданное

зашифрованное

сообщение для

последующей

многократной

обработки,

использует

самые совершенные

ЭВМ, ему известна

схема и параметры

засекречивающего

аппарата (или

он имеет этот

аппарат), однако

он не знает

''ключа'' введенного

в шифрообразующее

устройство.

Шифрообразующие

устройства

могут обеспечить

практически

любую заданную

стойкость

засекречивания.

Повышение

стойкости

достигается

обычно за счет

усложнения

схемно-технических

решений и,

следовательно,

приводит к

увеличению

стоимости

оборудования.

Учитывая это,

при проектировании

шифрообразующих

устройств

стойкость

засекречивания

задают с учетом

технико-экономических

характеристик.

При использовании

схемы рис.2.1.а

зашифрованный

сигнал в канале

связи сохраняет

ряд свойств

исходных сигналов.

Например, при

преобразованиях

речевых сигналов

в канале связи

будут содержаться

более или менее

выраженные

такие признаки,

как: частота

основного тона

и ее гармоники,

местоположение

частот формант

и т.п. Используя

эти признаки

и статистические

свойства речевых

сигналов, можно

осуществить

дешифрование

без анализа

шифрообразующего

устройства

и без

ШРС

ШРС

Выход

Преобразующее

устройство

Вход

Преобразующее

устройство

Синхронизирующее

устройство

Устрой-ство

сопря-жения

с каналом связи

СШ

КШ

Канал

связи

Дешифратор

СИ

Шифратор

Устрой-ство

сопря-жения

с каналом связи

СТЧ

Синхронизирующее

устройство

СТЧ

РС

а)

РС

ШРС

ШРС

Выход

ПУ

У

С

К

С

1

ПУ

У

С

К

С

2

Вход

Снятие

шифра

Наложение

шифра

Синхронизирующее

устройство

СШ

КШ

Канал

Шифратор

Дешифратор

б)

СТЧ

СИ

связи

СТЧ

СИ

СТЧ

СТЧ

Синхронизирующее

устройство

СТЧ

Рис.2.1.

Структурные

схемы устройств

защиты речевых

сигналов

определения

''ключа''. В этих

случаях при

сколь угодно

высокой криптографической

стойкости

шифратора,

стойкость

засекречивания

речи может быть

относительно

невысокой и

будет полностью

определяться

стойкостью

алгоритмов

преобразования

речи.

Стойкость

засекречивания,

обусловленная

изменением

алгоритмов

преобразований

речевых сигналов,

для большинства

известных типов

речепреобразующих

устройств также

может быть

оценена на

основе достаточно

строгих критериев

и методов. Повышение

стойкости

засекречивания

также, как и

для шифрообразующих

устройств,

приводит к

усложнению

технических

решений. При

этом, как правило,

при усложнении

алгоритмов

преобразований

ухудшается

качество и

разборчивость

речевых сигналов

на выходе

дешифрующего

устройства.

Поэтому получить

очень высокую

стойкость

засекречивания

за счет усложнения

алгоритмов

преобразования

речевых сигналов

практически

невозможно.

При использовании

схемы рис.2.1а.

практически

невозможно

добиться устранения

признаков

исходных сигналов

в канале связи

и соответственно

стойкость

засекречивания

относительно

невысокая.

Однако, учитывая,

что техническая

реализация

подобной схемы

обычно более

простая, а также

то, что в ряде

случаев достаточно

сохранить

конфиденциальность

переданной

информации

в течении

ограниченного

времени, схема

рис.2.1а. имеет

достаточно

широкое применение.

Использование

схемы рис.2.1б.

позволяет

полностью

избавиться

от наличия

признаков

исходных речевых

сигналов в

канале связи.

Это можно сделать,

например,

преобразовав

речевые сигналы,

поступающие

на узел наложения

шифра (НШ), в

двоичные импульсы.

Стойкость

засекречивания

в этом случае

может быть

сколь угодно

высокой и

определяется

криптографической

стойкостью

шифрообразующих

устройств.

Следует

отметить, что

при современном

уровне развития

микроэлектроники

и цифровых

методов обработки

сигналов, во

всех типах

устройств

защиты информации,

в том числе

речевой, все

основные

преобразования

сигналов, как

правило, осуществляются

в цифровом

виде. При этом

в ПУ вначале

стоит аналогово-цифровой

преобразователь

(АЦП), затем

проводится

обработка

цифровых сигналов.

На выходе ПУ

может быть

включен цифро-аналоговый

преобразователь

(ЦАП) и в канал

связи при этом

поступают

аналоговые

сигналы.

В общем случае

шифраторы,

превосходя

скремблеры

по сложности,

обладают более

высокой стойкостью

засекречивания.

Двоичная

последовательность

совершенно

не различается

человеческим

ухом. Преобразованная

в цифровую

форму реч звучит

подобно непрерывному

визгу. Двоичная

последовательность

пропускается

через блок

шифрования,

который изменяет

ее в соответствии

с математической

формулой, известной

только участникам

засекреченной

связи. Дешифровать

зашифрованный

разговор, не

располагая

ключом шифрования,

практически

невозможно,

поскольку число

возможных

вариантов

ключей почти

безгранично.

Аналоговые

сигналы ''засекреченные''

скремблером

можно прослушивать

''невооруженным''

ухом. Для

непрофессионального

слушателя

скремблированная

речь будет

звучать подобно

иностранному

языку, но для

того, кто знает,

как преобразовать

шифротекст

в открытый, она

будет осмысленной.

Примененные

кодовые комбинации

могут быть

восстановлены

специально

подготовленными

аналитиками,

обученными

распознаванию

и интерпретации

засекреченной

с помощью скремблеров

речи. Более

того, специализированное

лабораторное

оборудование

для электронного

анализа позволяет

легко расскрывать

засекреченный

аналоговый

сигнал, поскольку

количество

возможных

комбинаций

при скремблировании

меньше, чем при

цифровой связи.

Преимущества

цифрового

метода шифрования

над аналоговым

(частотно-временными

перестановками)

сведены в таблицу

1.1.

Таблица 1.1.

|

Аналоговый

|

Цифровой

|

|

Наличие

переговоров

в линии связи

|

Есть отчетливые

признаки |

Нет никаких

признаков,

так как в линию

идет чистый

шифр (линейный

режим) |

|

Распределение

амплитуды

сигнала

|

Есть ритм

и громкость |

В канале

связи однородная

двоичная

последовательность |

|

Постоянное

шифрование

в 4-х проводном

канале связи

|

Невозможно |

Возможно |

|

Кратковременный

спектр сигнала

|

Спектральные

характеристики

однородны |

Спектральные

характеристики

неоднородны |

Методы шифрования

и основные

понятия криптографии.

Устройствами

для обеспечения

конфиденциальности

сообщений

человечество

занималось

очень давно.

Уже в 5-ом веке

до нашей эры

появилось

первое приспособление

для кодирования

текста- скиталь.

Пояс почтальона

(в дальнейшем

лента) наматывался

на деревянный

цилиндр или

конус (скиталь),

вдоль оси вращения

записывался

текст (несколько

строк, причем

каждая буква

на соседний

виток). Далее

пояс раскручивался

и на нем была

видна хаотическая

последовательность

букв. Получатель

информации

наматывал пояс

на аналогичную

скиталь и прочитывал

текст. Такой

метод шифрования

можно назвать

''перестановками''.

Позже для

шифрования

текстовых

сообщений и

обеспечения

конфиденциальности

переписки стали

использовать

простейшие

устройства:

решетки, циферблаты

и т.п. характерным

примером является

шифр Цезаря.

Используется

диск по периметру

которого записан

весь буквенный

алфавит. В подлежащем

засекречиванию

тексте каждая

буква заменяется

на другую, отстоящую

(от данной) на

3 знака по периметру

диска. Это шифр

''замены''. Для

усложнения

сдвиг может

производиться

на переменное

количество

знаков (шифр

Виженера). Изменение

количества

знаков производится

в соответствии

с ключевым

словом, которое

повторяется

столько раз,

сколько нужно

для замены всех

букв открытого

текста.

Например,

если в алфавите

30 букв:

| № |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

| Буква |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

К |

Л |

М |

Н |

О |

П |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| № |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

| Буква |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Э |

Ю |

Я |

Ь |

Ъ |

(отсутствуют

буквы й, ё, ы) то

ключевому слову

''ваза'' соответствует

последовательность

сдвигов на 3,

1, 8, 1 знаков и слово

КРИПТОГРАФИЯ

после преобразования

превратится

в НССРХПШБЧКЕ.

Дальнейшее

развитие шифра

Виженера это

использование

текста какой

либо книги или

книжных шифров.

Математически

это можно представить

так:

Lx = Mx +x(mod

31)

Mx-

номер буквы

открытого

текста; Кх- номер

буквы ключа.

Повторное

применение

шифра Виженера

называют составным

шифром Виженера:

Lx = Mx +Kx1 +

Kx2 +…

+ KxN (mod

31)

В конце прошлого

века появились

механические

машины, в которых

для преобразования

текста, использовались

несколько

кодовых колес,

цилиндров или

других элементов,

перемещающихся

друг относительно

друга в процессе

обработки

текста. Это так

называемые-

ручные машины.

Упрощенную

работу таких

машин можно

представить

следующим

образом. По

периметру

каждого колеса

записаны все

знаки используемого

алфавита, причем

на каждом колесе

последовательность

знаков разная.

Все колеса

размещены на

одной оси и при

повороте предыдущего

колеса на один

знак, (или на

один оборот)

последующие

смещаются на

один или несколько

знаков, относительно

друг друга.

Колеса помещены

в кожух имеющий

два окна. Через

одно окно виден

один знак первого

колеса, через

другое один

знак последнего

колеса. Поворотом

первого колеса

в первом окне

устанавливается

знак текста

подлежащий

засекречиванию,

в последнем

окне считывается

знак зашифрованного

текста. Вращая

в том же направлении

первый диск

устанавливают

в окне следующий

знак текста

и т.д.

Для надежной

защиты телеграфных

сообщений,

после первой

мировой войны

появились

электрические

и электромеханические

машины. Вначале

это были громоздкие

релейные системы

и машины имеющие

колеса с профилированными

ребордами.

Работа некоторых

из них аналогична

механическим

дисковым

шифромашинам.

Однако вместо

нанесенных

знаков алфавита

диски имеют

с одной стороны

входные электрические

контакты (их

число равно

числу знаков

используемого

алфавита), а с

другой стороны

диска столько

же выходных

контактов.

Входные и выходные

контакты соединены

между собой

в хаотичном,

но заранее

заданном порядке.

Контакты смежных

дисков обеспечивают

надежное

электрическое

соединение.

Ввод текста

осуществляется

с клавиатуры,

аналогичной

клавиатуре

пишущей машинки

или телетайпа.

В 30-х годах

в Швеции появилась

весьма компактная

и простая в

работе шифромашина

''Хагелин''. Шифромашины

этой фирмы и

их модификации

изготовлены

в огромном

количестве

и были на вооружении

военных, правительственных

и дипломатических

органов многих

стран мира. Так

только для ВС

США в период

второй мировой

войны было

заказано около

140 тысяч экземпляров.

После войны

штаб-квартира

фирмы переместилась

в Швейцарию,

где эта фирма

успешно функционирует

до сих пор в

городе Цуг под

названием

Crypto

AG.

Перед второй

мировой войной

появились

электронные

машины. Первые

из них были

реализованы

на электронных

лампах и были,

по существу,

электронными

аналогами самых

совершенных

механических

разработок

фирмы ''Хагелин''.

После войны

были построены

транзисторные

шифромашины,

затем появились

машины построенные

на основе

микроэлектронных

интегральных

схем. Микроминиатюризация

позволила

реализовать

в относительно

компактных

шифромашинах

этого поколения

исключительно

сложные алгоритмы,

требующие для

своей реализации

десятки тысяч

электронных

элементов,

объединенных

в сотни регистров

и схем. Применение

малогабаритной

цифровой памяти

с большими

сроками хранения

и объемами

хранимой информации

позволило

снабжать машину

впрок большим

количеством

качественных

ключей.

Устройства

для обеспечения

конфиденциальности

речевых сообщений

появились

значительно

позже, чем для

текстовых.

Однако уже в

1875 году, спустя

всего лишь 5

лет после изобретения

телефона, в США

была подана

заявка на

изобретение,

относящееся

к закрытию

телефонной

связи.

В настоящее

время для

зашифрования

телефонных

переговоров

применяют два

принципиально

различных

метода: преобразование

аналоговых

параметров

речи и цифровое

зашифрование.

Оба метода

предусматривают

использование

шифрообразующих

устройств,

аналогичных

тем, которые

используются

в шифромашинах

для обработки

текстовых

сообщений.

Наиболее

фундаментальные

работы по защите

информации

криптографическими

методами появились

после Второй

мировой войны.

Наиболее известны

работы Шеннона,

в том числе

опубликованный

в 1949 г. доклад

''Теория связи

в секретных

системах''. В

основе этих

работ лежат

следующие

предположения:

Криптограф

пытается найти

методы обеспечения

секретности

и (или) аутентичности

(подлинности)

сообщений.

Криптоаналитик

пытается выполнить

обратную задачу:

раскрыть шифротекст

или подделать

его так, чтобы

он был принят

как подлинный.

При этом

допускается,

что криптоаналитик

противника

имеет полный

шифртекст и

ему известен

алгоритм шифрования,

за исключением

секретного

ключа.

При разработке

методов наиболее

надежной защиты

информации,

криптограф

допускает

также, что

криптоаналитик

противника

может иметь

несколько

отрывков открытого

текста и соответствующего

ему шифртекста.

На основе этого

криптоаналитик

может навязать

фиктивный

текст.

Возможно

также, что

криптоаналитик

противника,

может попытаться

навязать ранее

полученный

шифртекст

вместо фактически

передаваемого.

Модель

криптографической

системы, предложенной

Шенноном, показана

на рис.3.1.

Незащищенный

канал для передачи

шифртекста

X'

X

Источник

сообщения

Шифратор

Дешифратор

Пиемник

сообщения

Y'

Y

X

Криптоаналитик

противника

Z

Источник

ключа

Защищенный

канал для передачи

ключа

Рис.3.1. Модель

криптографической

системы

Источник сообщений

порождает

открытый текст

X={x1,x2,…

xm}.

Источник

ключей генерирует

k

знаков ключа-

символов некоторого

конечного

алфавита. Шифратор

преобразует

открытый текст

X в

шифртекст:

Y={y1,y2, … ym}.

Последнее

преобразование

записывается

в виде:

Y=Ez(X)

Дешифратор,

получив шифртекст,

выполняет

обратное

преобразование:

X=Dz(Y)

Важной частью

модели криптографической

системы является

''защищенный''

канал по которому

передается

секретный ключ:

Z={z1,z2,…

zk}.

Таким каналом

может быть

канал электросвязи

с шифрованием

другими устройствами,

нежели показанные

на рис 3.1. однако

чаще ключи

развозятся

специальными

сотрудниками.

В этом случае

ключ представляет

собой таблицу

цифр, перфоленту,

магнитную

карточку или

другой тип

носителя с

записанной

информацией.

Следует

особо отметить,

что X,

Y и

Z-

независимые

случайные

величины.

Статистические

свойства величины

Х определяются

источником

сообщения, Y

задается

разработчиком

криптографической

системы, а Z

создается и

тиражируется

специальным

устройством

заготовки

ключей (источником

ключа).

К.Шеннон

рассматривал

вопрос о стойкости

криптографических

систем с теоретической

и практической

точек зрения.

Первый вопрос

он сформулировал

так:

''Насколько

надежна некоторая

система, если

криптоаналитик

противника

не ограничен

во времени и

обладает всеми

необходимыми

средствами

для анализа

криптограмм?''

Второй

вопрос (о практической

стойкости) в

постановке

Шеннона, можно

сформулировать

следующим

образом:

''Надежна ли

некоторая

система, если

криптоаналитик

противника

располагает

ограниченным

временем и

вычислительными

возможностями

для анализа

криптограмм?''

Решение

вопроса о

теоретической

стойкости

привело к следующему

выводу: объем

секретного

ключа для построения

теоретически

стойкого шифра

недопустимо

велик для большинства

практических

применений.

Шеннон доказал,

что при двух

допущениях

совершенно

секретные

системы существуют.

Эти допущения

следующие:

На основе этих

допущений

совершенная

секретность

означает, что

открытый текст

Х и шифртекст

Y статистически

независимы,

т.е.

Р(Х=х|Y=y)=P(X=x)

для всех

возможных

открытых текстов

Х и шифртекстов

Y.

Другими словами

криптоаналитик

не может улучшить

апостериорное

распределение

вероятностей

открытого

текста, используя

знание шифртекста

независимо

от того, каким

временем и

вычислительными

ресурсами он

располагает

для анализа.

Было доказано

также, что ключ

не должен быть

короче открытого

текста т.е. К>Х.

Таким образом,

возникает

проблема секретного

ключа. Она

заключается

в том, что на

один знак открытого

текста требуется,

по крайней мере

один знак секретного

ключа. При обработке

огромных массивов

информации,

например в

крупных вычислительных

системах, обеспечить

это достаточно

сложно или

такое решение

неприемлемо

по экономическим

причинам. Поэтому

в ряде случаев

используют

несовершенные

шифры, не обеспечивающие

совершенную

секретность.

Появление

на рынке устройств

защиты конфиденциальной

информации

с оригинальными

(''фирменными'')

алгоритмами

преобразований

сигналов создает

непреодолимые

трудности при

необходимости

обмена информацией

между абонентами,

имеющими устройства

различных фирм.

Кроме того,

некоторые

''фирменные''

алгоритмы не

обеспечивают

необходимой

степени защиты,

главным образом

те, которые

разработаны

недостаточно

квалифицированными

специалистами.

С целью

устранения

этих недостатков

в США был принят

стандарт

засекречивания

данных DES

(Data

Encryption

Standard),

который утвержден

Национальным

бюро стандартов

США и выпущен

в качестве

официального

документа 15

января 1977г. (FIPS

PUB

46.). (Первые публикации

стандартного

алгоритма DES

были в 1974 г.) Стандарт

DES

предназначен

для использования

в Федеральных

управлениях

при применении

несекретных

компьютеров.

В этом стандарте

впервые был

предложен

алгоритм

засекречивания

общего пользования,

пригодный для

производителей

и потребителей

устройств

защиты информации

в сетях передачи

данных. До этого

на коммерческом

ранке существовало

множество не

стандартизированных

алгоритмов.

2. Стандарт

шифрования

DES.

Алгоритм и

основные свойства.

Стандарты

по защите данных

от несанкционированного

доступа требовались

в таких областях,

как шифрование,

установление

подлинности

личности и

данных (аутентификация),

контроль доступа,

надежное хранение

и передача

данных. В результате

сотрудничества

трех организаций

США- Национального

бюро стандартов

(NBC),

Управления

национальной

безопасности

(NSA)

и фирмы IBM

подобный стандарт,

получивший

название DES

(Data

Encryption

Standard)

был разработан

и опубликован

в 1975 г. в специальном

издании Federal

Register.

Его публикация

вызвала полемику

среди специалистов

в области защиты

информации.

После двухлетних

испытаний с

целью поиска

в алгоритме

DES

''тайной лазейки'',

а также по

экономическим

вопросам (в

частности, по

установлению

длины ключа)

было принято

решение оставить

стандарт без

изменений. В

алгоритме не

было обнаружено

ни каких ''лазеек''.

Эффективная

длина ключа

в 56 бит вполне

удовлетворяла

потенциальных

пользователей

на ближайшие

15… 20 лет, так как

общее количество

ключей в этом

случае оценивалось

цифрой 7,6*10^16. DES

стал одним из

первых ''открытых''

шифроалгоритмов.

Все схемы,

используемые

для его реализации,

были опубликованы

и тщательно

проверены.

Секретным был

только ключ,

с помощью которого

осуществляется

кодирование

и декодирование

информации.

Алгоритм

DES

базируется

на научной

работе Шеннона

1949 г., связавшей

криптографию

с теорией информации.

Шеннон выделил

два общих принципа,

используемых

в практических

шифрах: рассеивание

и перемешивание.

Рассеиванием

он назвал

распространение

влияния одного

знака открытого

текста на множество

знаков шифртекста,

что позволяет

скрыть статистические

свойства открытого

текста. Под

перемешиванием

Шеннон понимал

использование

взаимосвязи

статистических

свойств открытого

и шифрованного

текста. Однако

шифр должен

не только затруднять

раскрытие, но

и обеспечивать

легкость шифрования

и дешифрования

при известном

секретном

ключе. Поэтому

была принята

идея использовать

произведение

простых шифров,

каждый из которых

вносит небольшой

вклад в значительное

суммарное

рассеивание

и перемешивание.

Согласно

принятым в США

стандартам

каждый производитель,

желающий продавать

криптографическое

оборудование

для несекретного

использования

федеральными

и правительственными

субподрядчиками,

должен обеспечить

соответствие

своей продукции

всем федеральным

стандартам

и требованиям

АНБ (Агентство

Национальной

Безопасности)

в плане алгоритма

засекречивания.

В руководстве

по применению

стандарта DES

в сжатой форме

разъяснены

задачи, которые

должен решить

утвержденный

стандарт, даны

основные определения

и терминология,

примеры использования

алгоритма

засекречивания

данных для

различных

режимов секретной

связи.

В задачи

документа

входит:

Дать понятие

об основах

обеспечения

безопасности

связи при передаче

данных.

Сформулировать

понятия об

уязвимости

систем передачи

данных и о

направлениях

их анализа.

Дать основные

понятия по

криптографии

и шифрованию

данных.

Создать

перспективу

использования

засекречивания

данных в системах

их обработки.

Дать понятие

об определении

методов обеспечения

безопасности

переданных

сообщений в

условиях совершенно

конкретной

опасности их

перехвата и

раскрытия

содержания.

Приводятся

следующие

определения:

Активный

перехват

(Active

wiretrapping)-

перехват с

помощью активного

подключения

к сети. Подсоединение

несанкционированного

устройства,

например

компьютерного

терминала, к

цепи связи с

целью получить

доступ к данным

посредством

создания

(формирования)

ложных посылок

или управляющих

сигналов, или

посредством

изменения

направления

связи между

законными

пользователями.

Алгоритм

шифрования

(Encryption

algoritm)-

система математических

правил для

шифрования

(обычно включает

и обратную

систему правил

для дешифрования).

Аутентификация

пользователь/терминал

(Authentication

user/terminal)-

процесс установления

подлинности

сообщения или

терминала.

Аутентификация

сообщений

(Authentication

message)-

процесс подтверждения

подлинности

сообщений после

их передачи.

Гаммирование-

процесс наложения

гаммы шифра

по определенному

закону на открытые

данные.

Гамма шифра-

псевдослучайная

двоичная

последовательность,

вырабатываемая

по заданному

алгоритму для

зашифрования

открытых данных

и расшифрования

зашифрованных

данных.

Дешифрование

(Decryption)-

преобразование

шифрованного

текста обратно

в эквивалентный

ему открытый

текст (понятный

текст) при помощи

соответствующего

ключа.

Имитовставка-

отрезок информации

фиксированной

длины, полученный

по определенному

правилу из

открытых данных

и ключа и добавленный

к зашифрованным

данным, для

обеспечения

имитозащиты.

Имитозащита-

защита системы

шифрованной

связи от навязывания

ложных данных.

Ключ

криптографический

(Key

cryptographyc)-

последовательность

знаков (символов),

используемая

для управления

операциями

шифрования

и дешифрования

(обычно двоичное

число при обработке

данных). Как

правило, этот

параметр, обычно

сохраняемый

в тайне, делает

результаты

шифрования/дешифрования

доступными

только санкционированным

пользователям.

Криптография

(Cryptography)-

область науки,

занимающая

принципами,

средствами

и методами

шифрования

открытого

текста и дешифрования

шифрованного

текста.

Криптографическая

защита- защита

данных при

помощи криптографических

преобразований.

Криптографическая

система (Cryptographyc

System)-

документы,

устройства

и связанные

с ними методы

используемые

для шифрования.

Открытый

текст (Plaintext)-

доступная для

понимания и

удобная форма

данных до их

шифрования

и после дешифрования.

Пассивный

перехват- перехват

с помощью пассивного

подключения

к сети (Passive

wiretrapping),

т.е. отображение

или запись

данных в то

время, когда

они передаются

по каналу связи.

Шифрование

(Encryption)-

преобразование

при помощи

ключа открытого

текста в недоступную

для понимания

форму.

Шифрованный

текст (Chiphertext)-

непонятный,

(недоступный

для понимания)

текст или сигналы,

созданные с

помощью криптографической

системы.

В данном

руководстве

отмечается,

что необходимо

помнить об

уязвимости

сетей связи

при возможных

случайных

неисправностях

или умышленных

действиях.

При случайных

неисправностях-

не обнаруживаемые

ошибки передачи

могут привести

к искажению

или видоизменению

данных. Информация

может быть

направлена

не к тому терминалу,

для которого

она предназначалась.

На узлах связи

возможно образование

незащищенных

частей сообщений

в памяти во

время непредвиденных

перерывов при

обработке

информации.

Может быть

нарушен составленный

заранее протокол

связи, который

служит для

достоверного

определения

передатчика

или приемника

сообщений.

Чтобы этого

не происходило,

приходится

создавать

сложные системы

сигнализации

и блокировки

в аппаратах

и устройствах

шифрования.

При умышленных

действиях

возможны:

отображение

сигналов, проходящих

по линии связи

со стороны не

допущенных

лиц (пассивный

перехват),

преднамеренное

изменение

информации

со стороны

лиц, подключающихся

к каналу связи

(активный перехват

и активное

вмешательство).

Данные или

программы могут

быть перехвачены

через телефонные

цепи от специального

дистанционного

терминала ввода

данных. Возможны

изменения

коммутационных

программ сети

ЭВМ в целях

компрометации

секретности;

перехват инициативы

установления

связи несанкционированным

пользователем

между компьютерами,

по мере того

как законные

пользователи

постепенно

отключаются

от линии связи.

Терминал пользователя

может быть

обманут и вместо

необходимых

данных начнет:

принимать

сведения,

секретность

которых обеспечена

только кажущимся

образом,

ввод в систему

ложных сообщений

(навязывание

ложных данных),

вывод из

системы истинных

сообщений.

Может быть

реализована

возможность

записи сообщения

и его повторного

запуска в систему.

Для засекречивания

данных, аутентификации

сообщений, а

также аутентификации

пользователь/терминал

необходимо

прибегать к

шифрованию.

Алгоритм

шифрования

DES.

Алгоритм

засекречивания

данных разработан

для шифрования

и дешифрования

блоков данных,

состоящих из

64 бит, при воздействии

на них ключа,

также 64 бита.

Дешифрование

осуществляется

при помощи того

же самого ключа,

который используется

для шифрования,

но с адресацией

бит, видоизмененной

так, чтобы

дешифрование

являлось бы

обратным процессу

шифрования.

Блок, который

должен быть

зашифрован,

сначала подвергается

начальным

перестановкам

IP,

затем сложному

пересчету,

зависящему

от ключа, и в

конце, перестановкам

IP-1,

которые являются

инверсными

начальным

перестановкам.

Пересчет,

зависящий от

ключа, может

быть определен

как преобразование

в соответствии

с функцией

шифрования

f,

функцией

распределения

ключей KS.

На рисунке

2.1 приведена

структурная

схема алгоритма

шифрования.

Ввод данных

производится

блоками по 64

бита. Вначале

производятся

перестановки

в соответствии

с таблицей 2.1.

|

Таблица

1.1. Начальные

перестановки

(IP).

|

| 58 |

50 |

42 |

34 |

26 |

18 |

10 |

2 |

| 60 |

52 |

44 |

36 |

28 |

20 |

12 |

4 |

| 62 |

54 |

46 |

38 |

30 |

22 |

14 |

6 |

| 64 |

56 |

48 |

40 |

32 |

24 |

16 |

8 |

| 57 |

49 |

41 |

33 |

25 |

17 |

9 |

1 |

| 59 |

51 |

43 |

35 |

27 |

19 |

11 |

3 |

| 61 |

53 |

45 |

37 |

29 |

21 |

13 |

5 |

| 63 |

55 |

47 |

39 |

31 |

23 |

15 |

7 |

При этом,

например, 58-ой

информационный